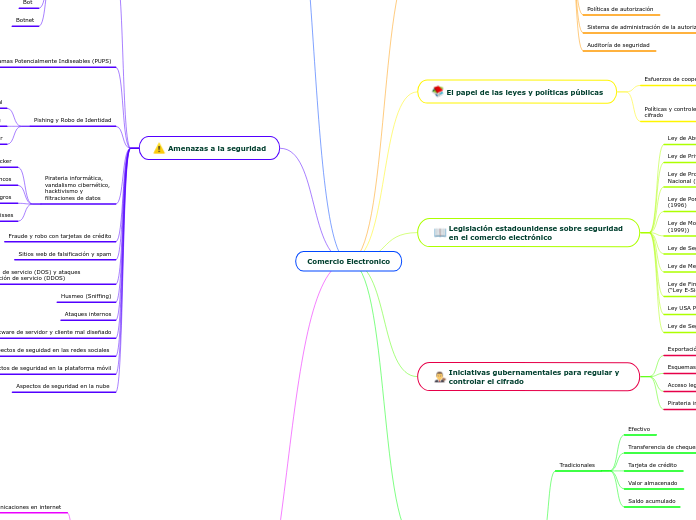

Comercio Electronico

Políticas administrativas

Valoración de riesgos

Política de seguridad

Plan de implementación

Organización de seguridad

Controles de acceso

Procedimientos de autenticación

Biométrica

Tokens de seguridad

Políticas de autorización

Sistema de administración de la autorización

Auditoría de seguridad

El papel de las leyes y políticas públicas

Esfuerzos de cooperación privados y privados-públicos

Centro de coordinación del CERT

US-CERT

Políticas y controles gubernamentales sobre el software de cifrado

Legislación estadounidense sobre seguridad en el comercio electrónico

Ley de Abuso y Fraude Informáticos (1986)

Ley de Privacidad para las Comunicaciones Electrónicas (1986)

Ley de Protección a la Infraestructura de la Información Nacional (1996)

Ley de Portabilidad y Responsabilidad de Seguros Médicos (1996)

Ley de Modernización Financiera (Ley Gramm-Leach-Bliley (1999))

Ley de Seguridad Electrónica en el Ciberespacio (2000)

Ley de Mejora a la Seguridad Informática (2000)

Ley de Firmas Electrónicas en el Comercio Global y Nacional (“Ley E-Sign”) (2000)

Ley USA PATRIOT (2001)

Ley de Seguridad del Territorio Nacional (2002)

Iniciativas gubernamentales para regular y controlar el cifrado

Exportación restringida de sistemas de seguridad sólidos

Esquemas de depósitos de claves y de recuperación de claves

Acceso legítimo y divulgación obligatoria

Pirateria informática oficial

Sistemas de pago

Tradicionales

Efectivo

Transferencia de cheques

Tarjeta de crédito

Valor almacenado

Saldo acumulado

Usados en la actualidad

Transacciones en línea realizadas con tarjeta de credito

PayPal

Servicios de pago alternativo

Sistema de pago moviles

Efectivo digital y monedas virtuales

Facturas electrónicas

Sistemas directos del emisor

Consolidadores

Proveedores de infraestructura

Sistemas de Seguridad

Integridad

No reconocimiento

Autenticidad

Confidencialidad

Privacidad

Disponibilidad

Amenazas a la seguridad

Código Malicioso

Ataque drive-by download

Virus

Gusano

Caballo de troya

Puerta trasera

Bot

Botnet

Programas Potencialmente Indiseables (PUPS)

Adware

Parásito de navegador

Spyware (Programa espía)

Pishing y Robo de Identidad

Ingenieria social

Pushing

Hacker

Pirateria informática, vandalismo cibernético, hacktivismo y filtraciones de datos

Cracker

Sombreros blancos

Sombreros negros

Sombreros grisses

Fraude y robo con tarjetas de crédito

Sitios web de falsificación y spam

Ataques de denegación de servicio (DOS) y ataques distribuidos de denegación de servicio (DDOS)

Husmeo (Sniffing)

Ataques internos

Software de servidor y cliente mal diseñado

Aspectos de seguidad en las redes sociales

Aspectos de seguridad en la plataforma móvil

Aspectos de seguridad en la nube

Soluciones Tecnológicas

Protección de las comunicaciones en internet

Cifrado

Texto cifrado

Cifrado por situación

Cifrado por transposición

Cifrado por clave simétrica

Estándar de cifrado de datos (DES)

Estándar de cifrado avanzado (AES)

Cifrado de clave pública

Cifrado de clave pública por medio de firmas digitales y resúmes de hash

Envolturas digitales

Certificados digitales e infraestructura de clave pública (PKI)

Limitaciones a las soluciones de cifrado

Aseguramiento de los canales de comunicación

Capa de sockets seguros (SSL) y seguridad de la Capa de Transporte (TLS)

Redes Privadas Virtuales (VPN)

Protección de las redes

Firewalls

Protección de servidor y clientes

Mejoras a la seguridad del sistema operativo

Software antivirus