Authentication Hărți Mentale - Galeria publică

Explorați vasta noastră colecție publică de authentication hărți mentale create de utilizatorii Mindomo din întreaga lume. Aici, puteți găsi toate diagramele publice legate de authentication. Puteți vizualiza aceste exemple pentru a obține puțină inspirație. Unele diagrame vă oferă, de asemenea, dreptul de a le copia și edita. Această flexibilitate vă permite să folosiți aceste hărți mentale ca șabloane, economisind timp și oferindu-vă un punct de plecare solid pentru munca dvs. Puteți contribui la această galerie cu propriile diagrame, odată ce le faceți publice, și puteți fi o sursă de inspirație pentru alți utilizatori și să fiți inclus aici.

Routings

după CCNA CCNA

CISSP: Access Control Systems and Methodology

după Walkowska Anna

MicroServices

după Mike Ton

Virtual Private Netw

după sihui lau

IT Security Terms

după Usama Amin

MS302-303 Section 1: Planning Network Infrastructure

după James Herbert

wireless LAN vulnerabilities

după nursyafeera azeera

TPM (TimUR Performance Management)

după Alfiah Khoirunisa

Authentication inter-operability FreeIPA / AzMan

după ericdes (Eric)

Edgar Collins and the new Cezanne

după kinda tarek

A Paul Cézanne painting

după ALi Abd El-Latif

Remote Access

după sihui lau

Auth

după Ivan Kayzer

Authentification/De-authentifiction of Artwork

după Olivia Quinn

5c

după soha osman

Classwork # 8

după Darya Fatih

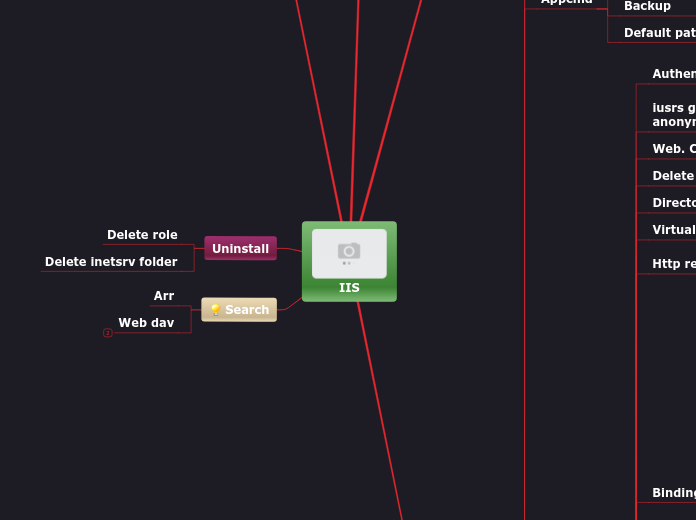

iis

după Behnam shiri

MS301 Obj 6. Implementing, Managing, and Troubleshooting Network Protocols and Services

după James Herbert

Sample Mind Map

după Octavio Hernandez

BangAli

după Yovi Oktofianus

AD Polling Mode

după Nestor Catacora

Access Contol

după Kenneth Gourlay

As Light Meets Matter: Art Under Scrutinity

după Farah Anwar

As Light Meets Matter: Art Under Scrutiny

după Dalia Kamar

Virtual Private Netw

după sihui lau

Assi 4a

după Khaled Mohsen

Mental Health

după Suresh kumar Mukhiya

YS

după Ken Reid

AD, OD and Cent Workflow

după Cheryl Lynn

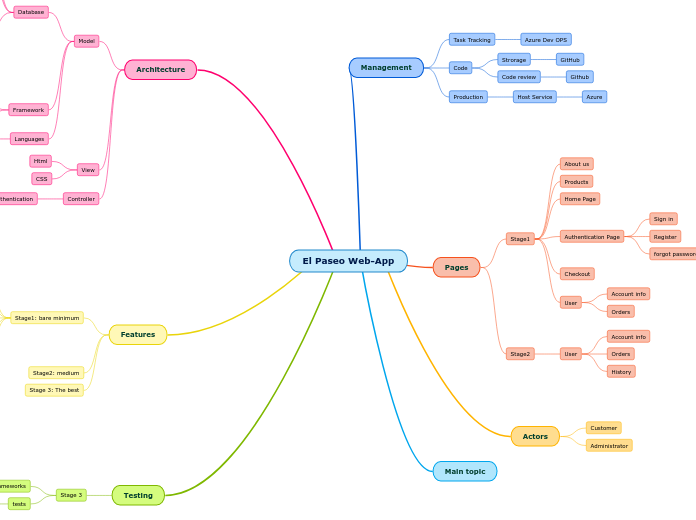

El Paseo Web-App

după Geraldine Davila

InfrastructureSecurityComponents

după Iben Rodriguez

Authenticating Famous Works of Art

după Clarissa Pharr

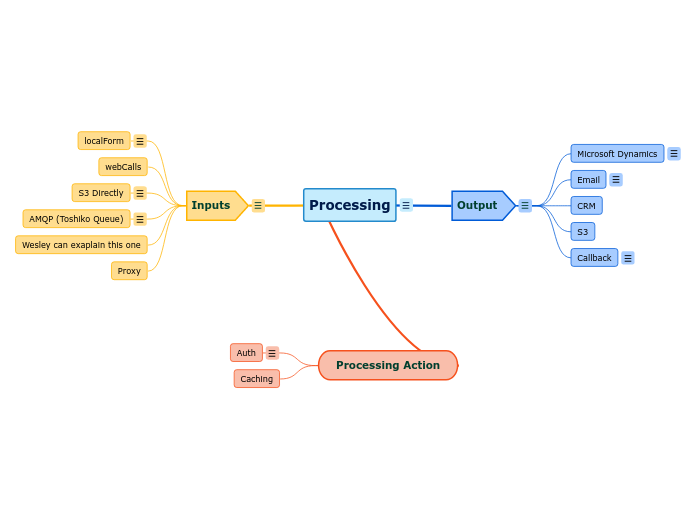

Processing

după Taibi Aymane

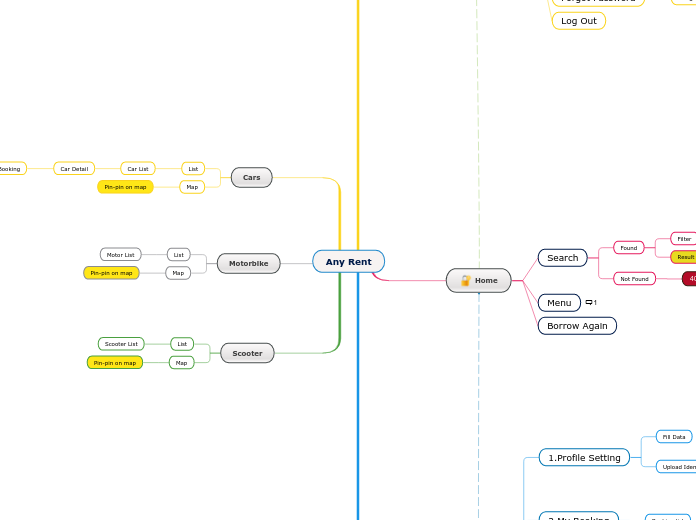

Any Rent

după Syahdan Hidayat

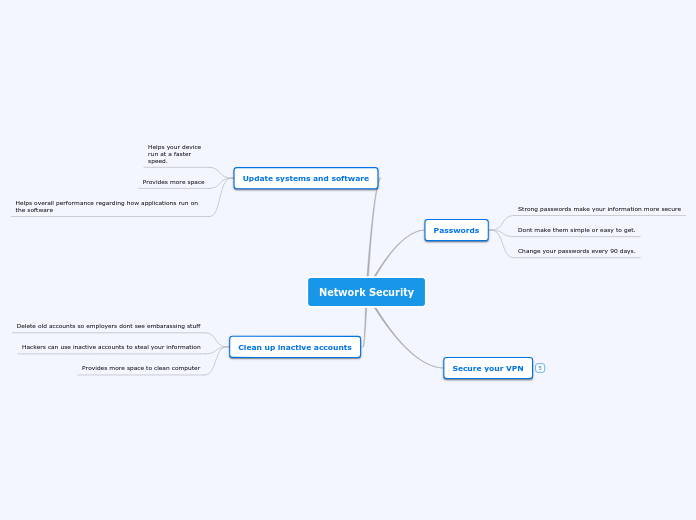

Network Security

după Jake Kilgore

Sample Mind Map

după lama hazaa

Art under scrutiny

după Noha Marei

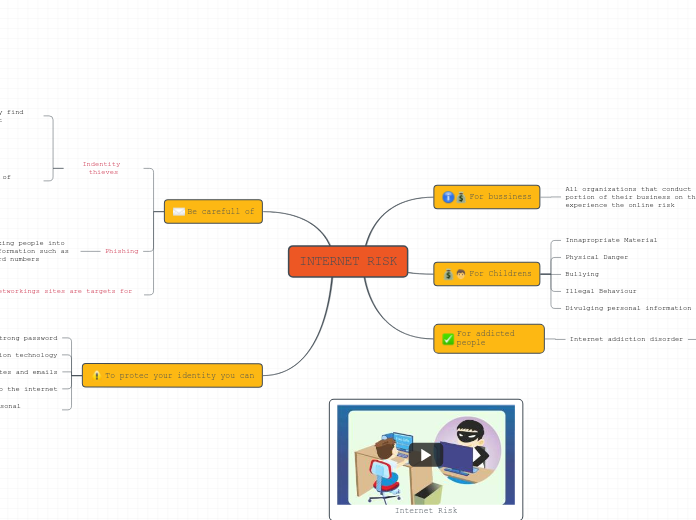

INTERNET RISK2

după Shakirs Franco

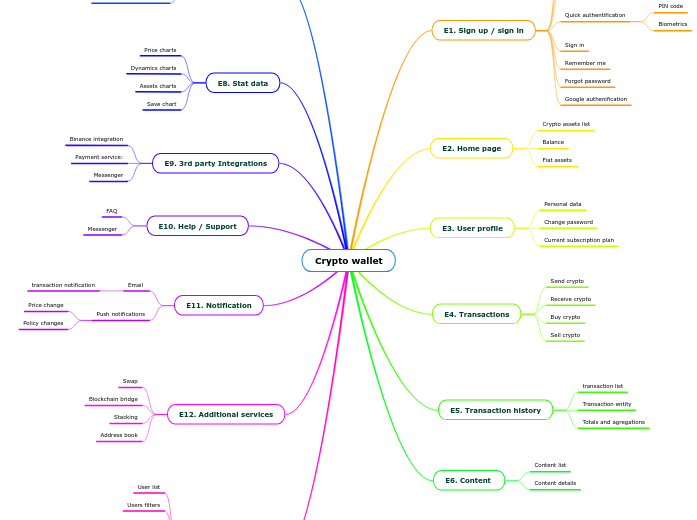

Crypto wallet

după Volodymyr Ponomarenko

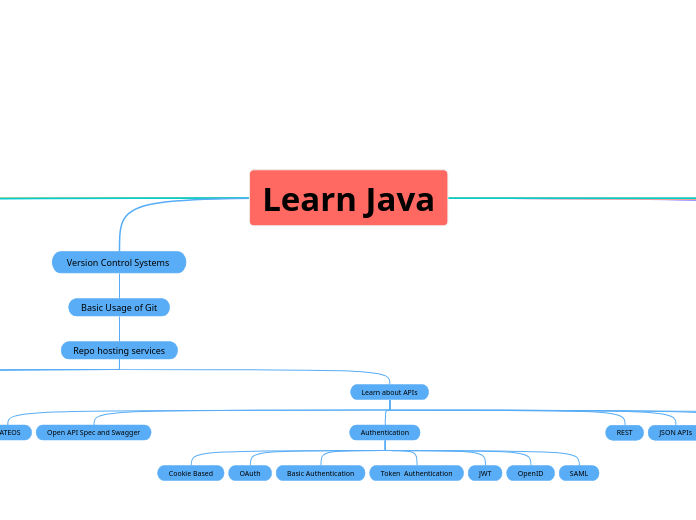

Learn Java

după Артур Базанов

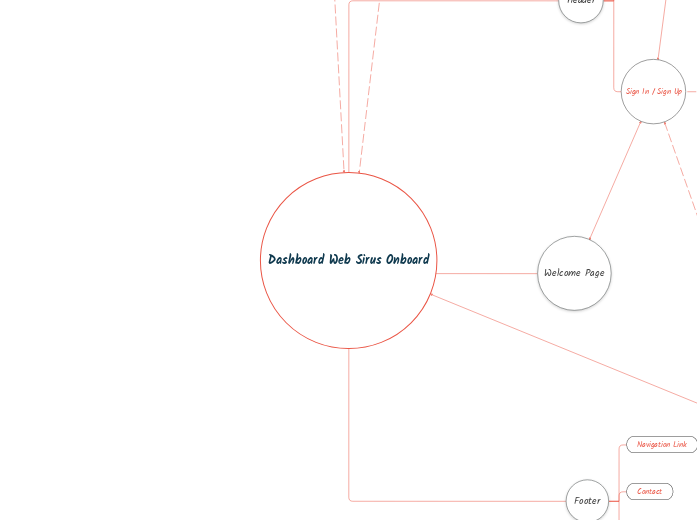

Mind Map Projek Onboard Sirus

după Aditya Wibowo

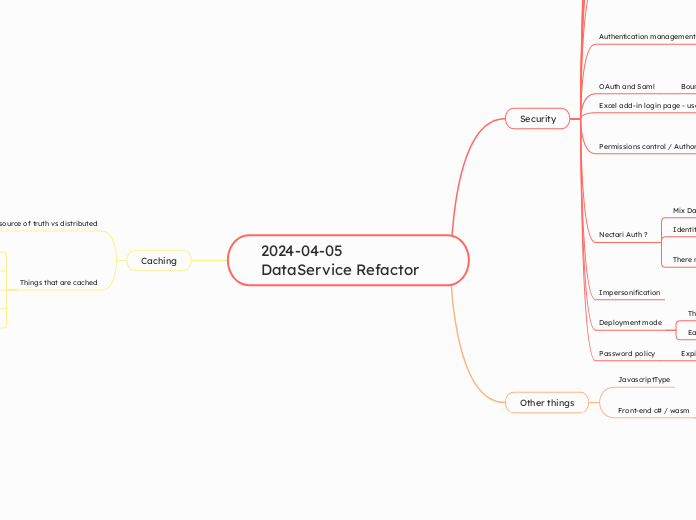

2024-04-05 DataService Refactor

după Samy Sarem

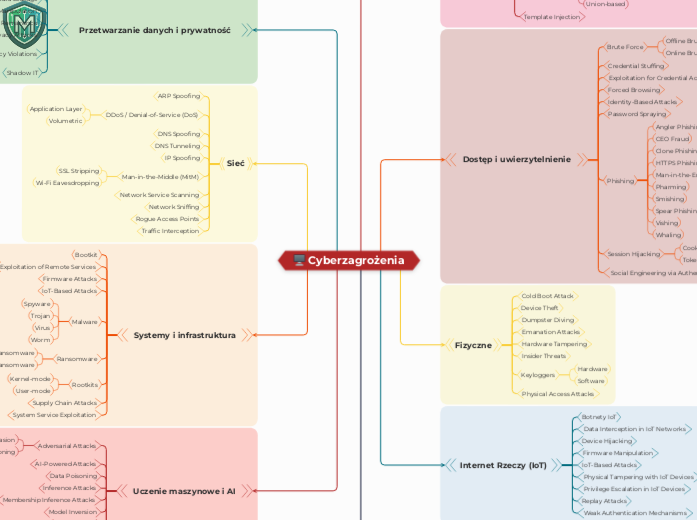

Cyberzagrożenia

după dr inż. Michał Malinowski

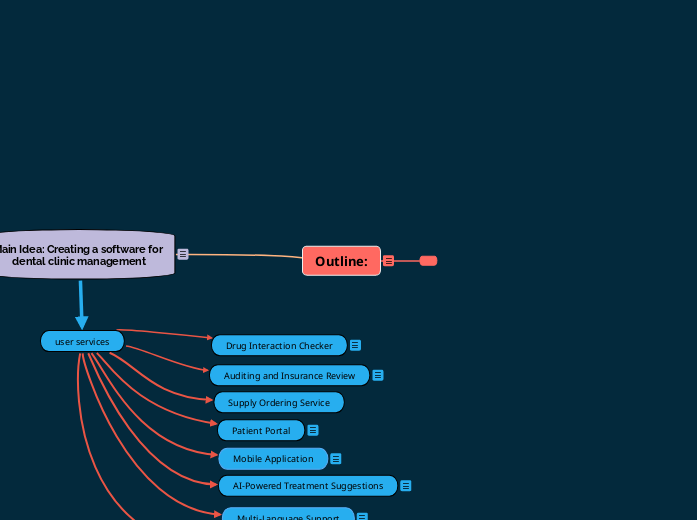

Outline: - Copy

după code clinic

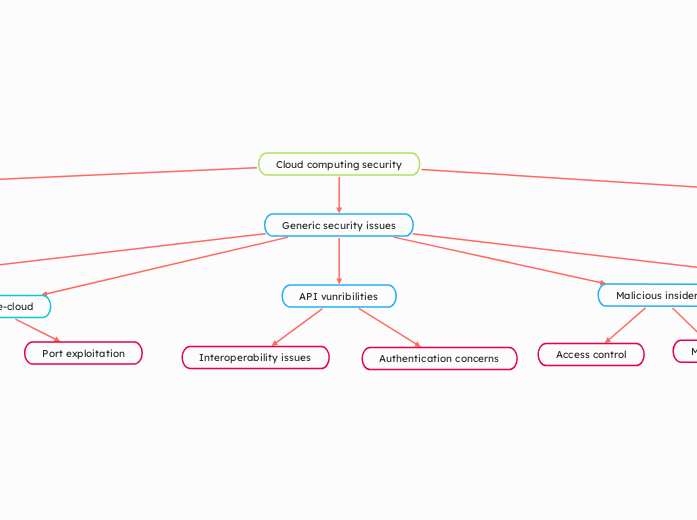

Cloud computing security

după Jack Barnes