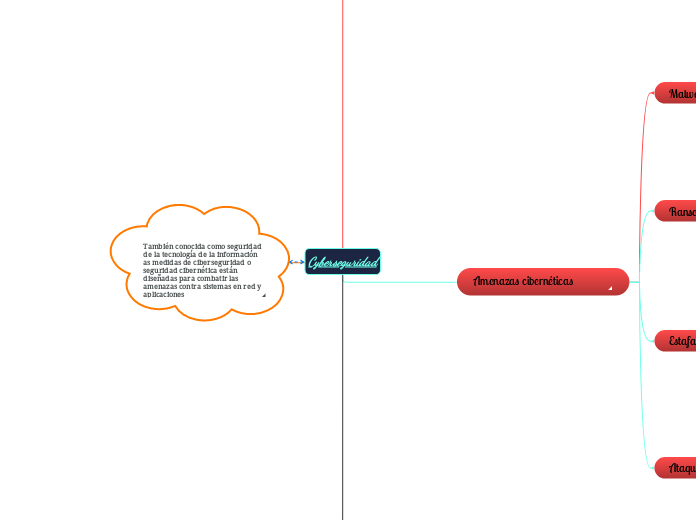

Cyberseguridad

Dominios de ciberseguridad

Seguridad de la aplicación

Seguridad en la nube

los datos en la nube en reposo (almacenados), en movimiento (mientras migran hacia, desde y dentro de la nube) y en uso (durante el procesamiento) para garantizar la privacidad del cliente

Seguridad móvil

Recuperación de desastres/ Planificación de la continuidad del negocio

Herramientas y procedimientos para responder a eventos no planificados, como desastres naturales, cortes de energía o incidentes de ciberseguridad

Seguridad del almacenamiento

Amenazas cibernéticas comunes^

Mitos peligrosos de la ciberseguridad

Los riesgos son bien conocidos

la superficie de riesgo aún se está expandiendo, con la notificación de miles de nuevas vulnerabilidades en aplicaciones y dispositivos antiguos y nuevos

Los vectores de ataque están bajo control

encuentran nuevos vectores de ataque todo el tiempo, como los sistemas Linux, la tecnología operativa (TO), los dispositivos del Internet de las cosas (IoT) y los entornos de cloud.

Mi sector es seguro

Los ciberdelincuentes son personas externas

las brechas de ciberseguridad suelen ser el resultado de atacantes internos que trabajan por su cuenta o en conjunto con hackers externos.