Modelos para la Gestión del Riesgo en TI

Ciclo de Administración de Gestión de Riesgos

Posibilita a las organizaciones la toma de decisiones y provee la documentación necesaria para el establecimiento de cursos de acción y para propiciar procesos de realimentación y aprendizaje basado en casos

Administración de Gestión de Riesgos

Apoya la toma de decisiones

Asegura la correspondencia de los controles con el plan estratégico organización

Propicia procesos de aprendizaje organizacioonak

Asegura la correspondencia de los controles con el plan estratégico organización

Ciclo administración de riegos

Análisis de riegos

Evaluación de riegos

Mitigación de los riesgos

Valoración de vulnerabilidades

Evaluación de controles

Proceso de identificación de activos críticos

Activos esenciales

Información

Servicios internos

Entrono

Servicios subcontratados

Instalaciones físicas

Personal

Análisis y evaluación de riesgos

Identificar amenazas y vulnerabilidades

Estimar la probabilidad de ocurrencia

Diseñar los escenarios de riesgos

Presentar el informe de escenarios de riesgos

Aprobar informe

Estrategias de tratamiento

Objetivos

Mitigar el riesgo

Aceptar el riego

Entregar informe

Aprobar informe

Clasificación de los escenarios de riesgo

Especificación de la estrategia de tratamiento

Entregar informe

Aprobar informe

Implementación de controles

Descripción del riesgo y su nivel

Recomendaciones de control

Priorización de acciones

Selección de controles

Especificación de recursos

Listado de responsables

Fecha de inicio y fecha de finalización

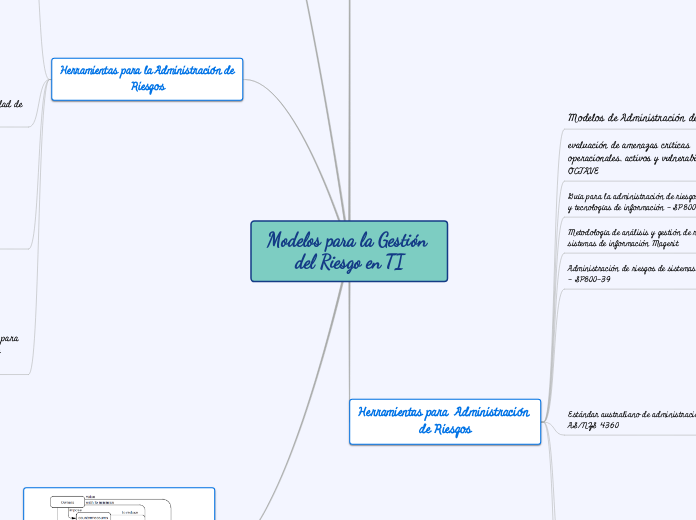

Herramientas para Administración de Riesgos

Modelos de Administración de Riesgos

evaluación de amenazas críticas operacionales, activos y vulnerabilidades, OCTAVE

Guía para la administración de riesgos en sistemas y tecnologías de información – SP800-30

Metodología de análisis y gestión de riesgos de los sistemas de información Magerit

Administración de riesgos de sistemas información - SP800-39

Estándar australiano de administración de riesgos AS/NZS 4360

Imagen 3. Metodologías de Análisis y Gestión de Riegos

Referencias: Arbesu, L. C. (18 de 07 de 2013). https://es.slideshare.net. Obtenido de https://es.slideshare.net: https://es.slideshare.net/ArandaSoftware/memorias-webcast-introduccion-analisis-y-gestin-de-riesgos

Guía para el análisis y tratamiento de riesgos - MEHARI-2010

Modelo para la administración de los riesgos del negocio relacionados con tecnologías de información y de los riesgos de tecnología de información basado en COBIT y VAL IT

Imagen 2. Cobit y la Administración de Riegos.

Referencias:

Objetivos

Evaluar riesgos de tecnología de la información

Adaptar modelos y herramientas de gestión de riesgos para TI

Herramientas para la Administración de Riesgos

Catálogo de elementos Margerit

Imagen 4. Catálogo de elementos Margerit

Referencias: Secretaria General de Administración Digital. (11 de 05 de 2012). administracionelectronica.gob.es/. Obtenido de administracionelectronica.gob.es/: https://administracionelectronica.gob.es/pae_Home/pae_Documentacion/pae_Metodolog/pae_Magerit.html#.XPGXY4hKiM8

Tipos de activos

Dimensiones de Valoración

Criterios de valoración

Amenazas

Controles

Catálogo de buenas prácticas de seguridad de OCTAVE

Catálogo de buenas prácticas de seguridad de OCTAVE

Proporcionar una base para el desarrollo de estrategias de mejora de la seguridad y planes de mitigación del riesgo.

Herramientas informáticas para la administración de riesgos

SAP GRC

Oracle GRC

Accelus

Open Pages

RSA Archer eGRC

RSA Archer eGRC – Solución software para la administración del gobierno, riesgo y cumplimiento

Construir flujos de trabajo para modelar procesos de negocios

Crear grupos y roles para control de accesos

Recopilar información empresarial específica

Diseñar cuadros de mando integral

Imagen 1. Modelos de Gestión Riesgo TI

Referencia QAnewsblog. (30 de 05 de 2019). https://qanewsblog.com/2013/04/16/evaluacion-de-la-seguridad-de-los-sistemas-informaticos-politicas-estandares-y-analisis-de-riesgos/. Obtenido de https://qanewsblog.com/2013/04/16/evaluacion-de-la-seguridad-de-los-sistemas-informaticos-politicas-estandares-y-analisis-de-riesgos/: https://qanewsblog.com/2013/04/16/evaluacion-de-la-seguridad-de-los-sistemas-informaticos-politicas-estandares-y-analisis-de-riesgos/