Servicios Criptograficos

Objetivos

Asegurar infraestructura de red

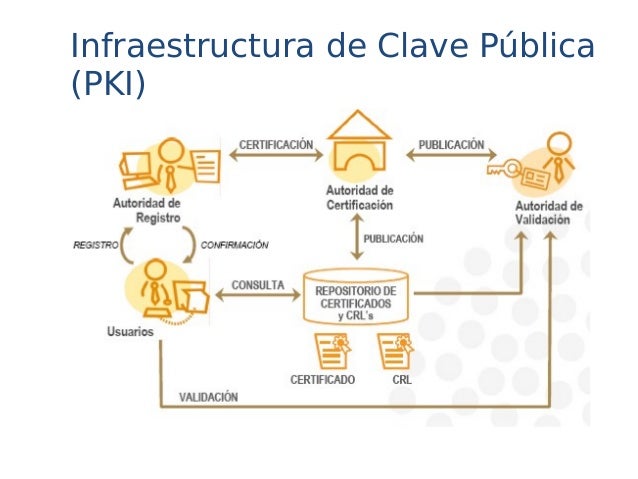

PKI

CARACTERISTICAS

Subtema

DESVENTAJAS

El certificado de usuario se ve comprometido

El certificado de CA ha sido comprometido

El admintrador de la CA cometio un error

Asegurar datos

Asegurar Las Comunicaciones

Autenticacion

Hmac

Integridad

Md5

Sha-1

Confidencialidad (autorizados pueden leer los mensajes)

Cifrado

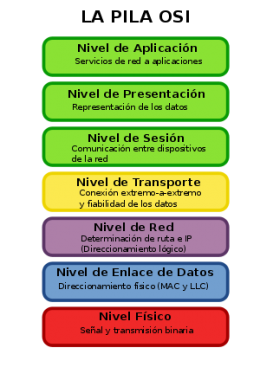

Da confidencialidad en diferentes capas

Algoritmos

Simetrico

DES, 3DES, AES, SEAL Y RC

Asimetrico

DH, DSS, RSA, ELGAMAL, ECNICAS DE CURVA ELIPTICA

Por bloques

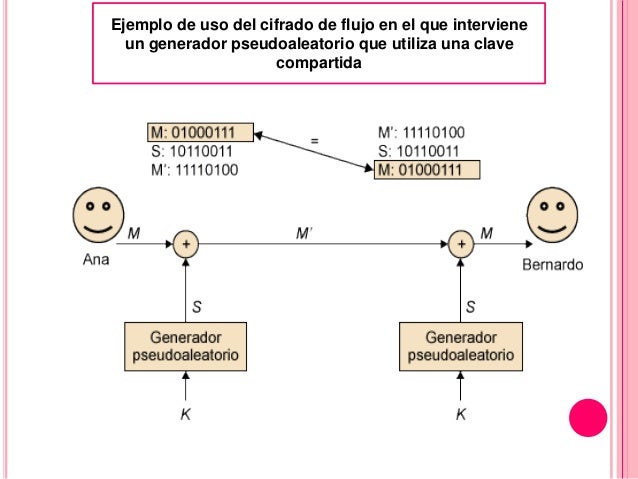

De Flujo

Hashing

Verifica integridad de datos

Propiedades

longitud de entrada no fija

Longitud de salida fija

H(x)=Facil d calcular

H(x)=funcion de un solo sentido no invertible

H(x)=Libre de colisiones

Criptologia

Crea y Rompe codigos secretos

Criptografia

Criptoanalisis

Metodos Cifrado

Criptografia

Criptoanalisis

Determina el significado de información cifrada

Ataque por Fuerza Bruta

Ataque de Criptograma

Seleccionado

Ataque de Texto Plano

Conocido

Seleccionado

Ataque por encuentro a medio camino (Meet in the middle

Practica y estudio de ocultamiento de informacion

Transposicion

Enigma

Substitucion

Verman

Vigenere

De flujo

Libreta de un solo uso

Administracion de Claves

Longitud de clave

Espacio de claves

Autenticidad

Integridad

No repudio de transaccion

DSA

Ciptografia Clave Publica Reversible

Algoritmo de firma digital de curva eliptica