по Liz Ortega 5 лет назад

315

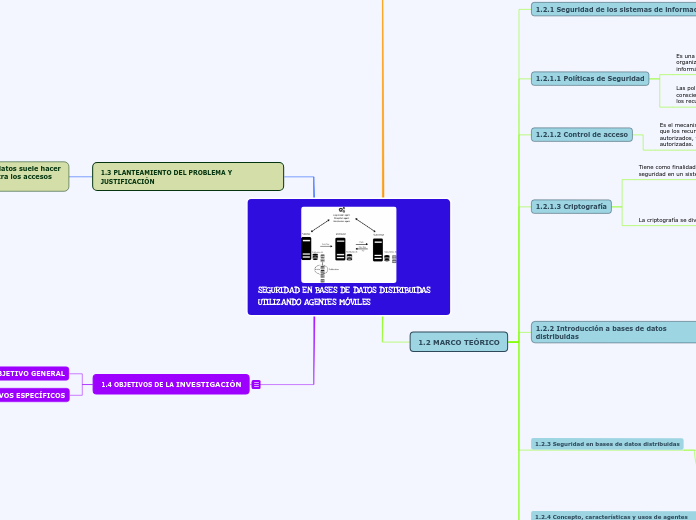

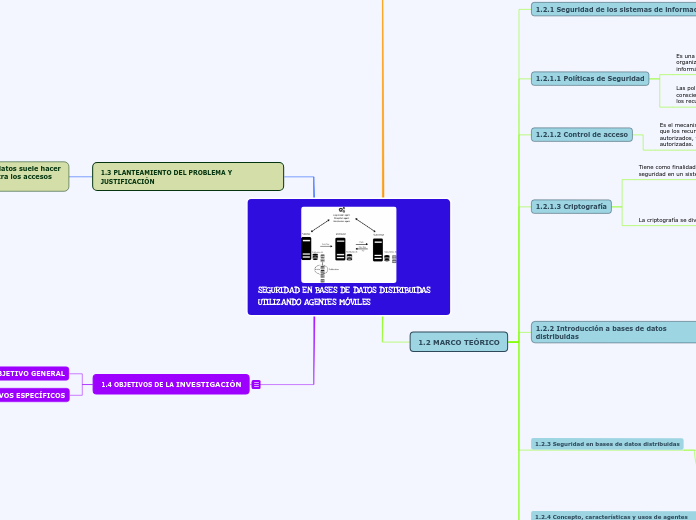

SEGURIDAD EN BASES DE DATOS DISTRIBUIDAS UTILIZANDO AGENTES MÓVILES

по Liz Ortega 5 лет назад

315

Больше похоже на это

от Nicol Sofia Castrillon 901

от jessica cerro

от Jessica Elisset Urbano García

от Serendipity Serendipity

In linguistics, syntax is the set of rules, principles, and processes that govern the structure of sentences in a given language, usually including word order.

Materia: Base de Datos Distribuidas

Profesora: Estela Martínez Cruz

Grupo: 5751

Alumna: Reyes Ortega Lizet

Fecha: 09/11/2020

A compound sentence is a sentence that has at least two independent clauses joined by a comma, semicolon or conjunction. An independent clause is a clause that has a subject and verb and forms a complete thought.

Create your own compound sentences, using the coordinators above.

When independent clauses are joined with coordinators (also called coordinating conjunctions), commas and semicolons, they do more than just join the clauses. They add meaning and flow to your writing.

A complex sentence is a sentence that contains an independent clause and one or more dependent clauses.

An independent clause can stand alone as a sentence, but a dependent clause even though it has a subject and a verb cannot stand alone.

The object clause is a phrase on which a verb performs an action. It falls at the end of a sentence, and is governed by a verb or a preposition.

Las características básicas de un agente móvil son: autonomía, movilidad, concurrencia, direccionabilidad, continuidad, reactividad, sociabilidad y adaptabilidad.

La característica principal de un agente móvil es que accede a un conjunto de métodos que le permiten moverse de un servidor a otro.

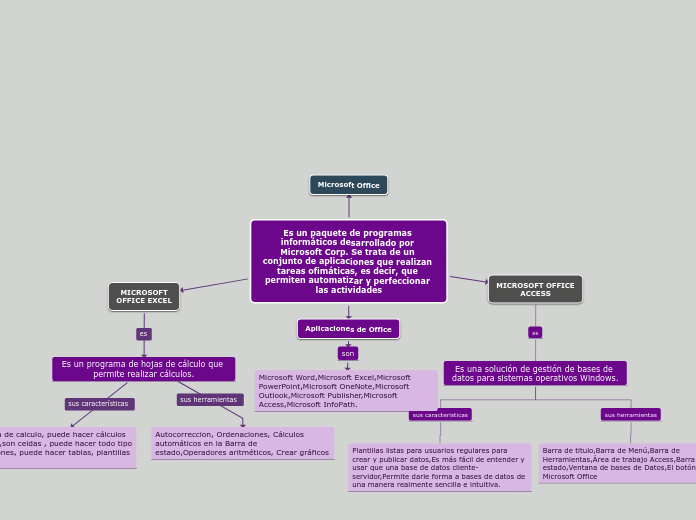

RBAC

En esta política los permisos se asocian con roles, y a los usuarios se les hace miembros de los roles. De este modo los usuarios consiguen permisos.

DAC

Esta estrategia de control de acceso está basada en la idea de que los sujetos acceden a los objetos en base a su identidad y a unas reglas de autorización

MAC

Consiste en la clasificación de tanto los sujetos como los objetos en el sistema.

See the example below and try to create your own simple sentences.

Tim is driving the red car.

Las bases de datos distribuidas se encuentran normalmente en sitios geográficos diferentes que se administran en forma independiente y tienen una conexión más lenta.

Es una colección de datos relacionados lógicamente, pero dispersos sobre diferentes sitios de una red de computadoras, cada sitio en la red tiene capacidad de procesamiento autónomo y puede ejecutar aplicaciones locales

See the example below and try to create your own simple sentences.

Tim is driving the car with his mother.

La criptografía de clave pública o asimétrica

Es aquella que utiliza dos claves diferentes para cada usuario, una para cifrar que se le llama clave pública y otra para descifrar que es la clave privada.

La criptografía de clave privada o simétrica

Se refiere al conjunto de métodos que permiten tener comunicación segura entre las partes siempre y cuando anteriormente se hayan intercambiado la clave

See the example below and try to create your own simple sentences.

Tim is the driver.

See the example below and try to create your own simple sentences.

Tim drives the car.

See the example below and try to create your own simple sentences.

Tim drives.

La disponibilidad de la información se refiere a la seguridad de los usuarios al solicitar una información pueda ser recuperada en el momento que se necesite.

La integridad se refiere a la seguridad de que una información no ha sido modificada, eliminada, copiada, alterada, entre otros, durante el proceso de transmisión o en su propio equipo de origen.

La confidencialidad se refiere a que la información solo puede ser conocida por personas o usuarios autorizados

Traditional grammar defines the object in a sentence as the entity that is acted upon by the subject.

Permitiendo una interacción local en el procesamiento de la información reemplazando tener una conexión constante en la red.

The indirect object identifies the person/thing for whom/which the action of the verb is performed.

The indirect object is usually a person or a thing.

Los ambientes distribuidos han demostrado mejorar el desempeño de las aplicaciones.

The direct object is the receiver of the action mentioned in the sentence.

The predicate of a sentence is the part that modifies the subject in some way. Because the subject is the person, place, or thing that a sentence is about, the predicate must contain a verb explaining what the subject does and can also include a modifier.

The subject of a sentence is the person, place, thing, or idea that is doing or being something. You can find the subject of a sentence if you can find the verb.

Ask the question, 'Who or what 'verbs' or 'verbed'?' and the answer to that question is the subject.