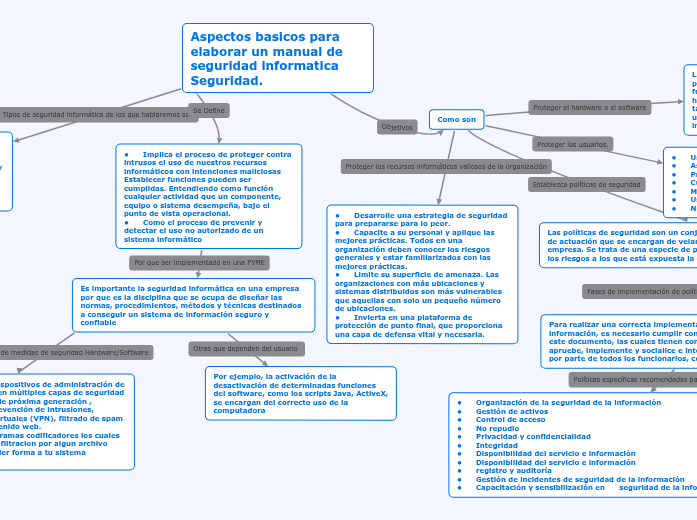

Aspectos basicos para elaborar un manual de seguridad informatica Seguridad.

Como son

• Usa un antivirus.

• Asegura las redes.

• Protege tu WiFi.

• Cuidado con dónde te conectas.

• Mantén los ordenadores actualizados.

• Usa contraseñas seguras.

• No instales cualquier cosa.

• Desarrolle una estrategia de seguridad para prepararse para lo peor.

• Capacite a su personal y aplique las mejores prácticas. Todos en una organización deben conocer los riesgos generales y estar familiarizados con las mejores prácticas.

• Limite su superficie de amenaza. Las organizaciones con más ubicaciones y sistemas distribuidos son más vulnerables que aquellas con solo un pequeño número de ubicaciones.

• Invierta en una plataforma de protección de punto final, que proporciona una capa de defensa vital y necesaria.

La seguridad del hardware se refiere a la protección de computadoras o dispositivos frente a intromisiones o amenazas. No solo hay que proteger el software sino que también el hardware que estamos utilizando en nuestras actividades diarias es importante y requiere protección

Las políticas de seguridad son un conjunto de reglas, normas y protocolos de actuación que se encargan de velar por la seguridad informática de la empresa. Se trata de una especie de plan realizado para combatir todos los riesgos a los que está expuesta la empresa en el mundo digital

Para realizar una correcta implementación de políticas de seguridad de la información, es necesario cumplir con una serie de fases que se sugieren en este documento, las cuales tienen como objetivo que la entidad desarrolle, apruebe, implemente y socialice e interiorice las políticas para un uso efectivo por parte de todos los funcionarios, contratistas y/o terceros de la entidad.

• Organización de la seguridad de la información

• Gestión de activos

• Control de acceso

• No repudio

• Privacidad y confidencialidad

• Integridad

• Disponibilidad del servicio e información

• Disponibilidad del servicio e información

• registro y auditoría

• Gestión de incidentes de seguridad de la información

• Capacitación y sensibilización en seguridad de la información:

• Implica el proceso de proteger contra intrusos el uso de nuestros recursos informáticos con intenciones maliciosas Establecer funciones pueden ser cumplidas. Entendiendo como función cualquier actividad que un componente, equipo o sistema desempeña, bajo el punto de vista operacional.

• Como el proceso de prevenir y detectar el uso no autorizado de un sistema informático

Es importante la seguridad informática en una empresa por que es la disciplina que se ocupa de diseñar las normas, procedimientos, métodos y técnicas destinados a conseguir un sistema de información seguro y confiable

• UTM/FIREWALL Los dispositivos de administración de amenazas unificados ofrecen múltiples capas de seguridad de red, incluidos firewalls de próxima generación , sistemas de detección / prevención de intrusiones, antivirus, redes privadas virtuales (VPN), filtrado de spam y filtrado de URL para contenido web.

• Los antivirus son programas codificadores los cuales eliminar cualquiere error o filtracion por algun archivo (virus) que dañe de cualquier forma a tu sistema opérativo.

Por ejemplo, la activación de la desactivación de determinadas funciones del software, como los scripts Java, ActiveX, se encargan del correcto uso de la computadora