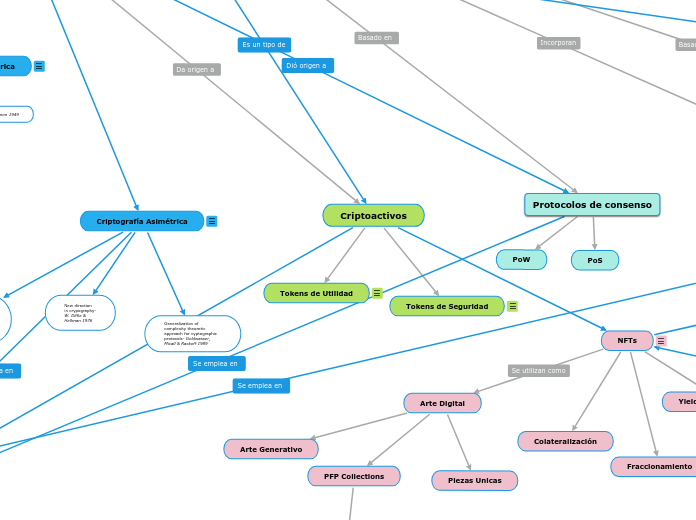

NFTs

Protocolos de consenso

PoW

PoS

Criptografía moderna

Tecnología Blockchain

Características:Registro de solo lecturaNo requiere confianza en un terceroRobusta porque está en todos los nodosPrivada y anónima porque no registra los datos de usuarioDifícil de hackear porque existe una copia de la información en cada nodo.Sin autoridad central ya que es una red descentralizada.

CRIPTOMONEDAS

Bitcoin

Limitada a 21 millones de unidades. Bitcoin es una criptomoneda descentralizada, creada en 2009 por una persona o grupo de personas bajo el seudónimo de Satoshi Nakamoto. Bitcoin es factible gracias a una red peer-to-peer sin autoridad central, lo que significa que no está controlada por ningún gobierno o entidad financiera ya que son los propios nodos los que verfican la autenticidad de las transacciones. La característica más destacada de Bitcoin es su tecnología subyacente, conocida como blockchain o cadena de bloques. La blockchain es un registro público y transparente de todas las transacciones realizadas con Bitcoin. Cada transacción se verifica y se agrega a un bloque, que luego se encadena con otros bloques, formando una cadena continua. Esto asegura la integridad y la seguridad de las transacciones e impide el doble gasto.Bitcoin se crea a través de un proceso llamado minería, en el cual los participantes de la red (nodos) emplean su poder computacional para resolver complejos problemas matemáticos tratando de dar con el nonce que producirá la cadena válida. A cambio de su trabajo, los mineros reciben recompensas en forma de Bitcoins.

Eher

Es la segunda criptomoneda más importante y se asocia con la plataforma Ethereum. A diferencia de Bitcoin, no tiene un límite de monedas y funciona a través de contratos inteligentes

Ripple

Creada en 2012, es la tercera criptomoneda más relevante y es preferida por la banca. A diferencia de las anteriores, no está basada en la tecnología blockchain y requiere identificación para realizar transacciones.

Litecoin

Creada en 2011, se considera la hermana pequeña de Bitcoin. Ofrece ventajas como mayor rapidez en el procesamiento de bloques.

Bitcoin Cash

Es una variación del Bitcoin original, creada en 2017 para operar de forma independiente. Algunos la ven como el sucesor de Bitcoin para transacciones más rápidas y con menores comisiones.

Dogecoin

Inicialmente una parodia, se convirtió en una criptomoneda real en 2013. Es la segunda más intercambiada después de Bitcoin y destaca por sus bajas comisiones y rapidez.

Iota

Creada en 2015, es una criptomoneda para el internet de las cosas y se utiliza en transacciones entre dispositivos conectados. Utiliza la tecnología Grafo Acíclico Dirigido (DAG) en lugar del blockchain.

Dash

Creada en 2014, destaca por la capacidad de realizar transacciones instantáneas y privadas. Se considera una de las monedas más seguras debido a los requisitos de sus masternodes.

Bloques

Medioambiente

Criptoactivos

Tokens de Utilidad

Son criptoactivos que se utilizan dentro de una plataforma o ecosistema específico. Estos tokens tienen un propósito funcional y se utilizan para acceder a servicios o productos ofrecidos por una plataforma en particular. Ejemplos de tokens de utilidad son los utilizados en proyectos basados en Ethereum, como Ethereum (ETH) o Binance Coin (BNB).

Tokens de Seguridad

Representan la propiedad de un activo subyacente y están sujetos a regulaciones financieras. Estos criptoactivos se utilizan para la tokenización de activos tradicionales, como acciones, bonos, bienes raíces o participaciones en fondos de inversión. Los tokens de seguridad ofrecen mayor eficiencia y liquidez en la negociación de activos tradicionales.

Smart Contracts

Un smart contract o contrato inteligente es un programa informático autónomo que ejecuta automáticamente acuerdos y transacciones basadas en reglas y condiciones predefinidas. Estos se utilizan en diversas aplicaciones y sectores para automatizar y garantizar la ejecución de acuerdos y transacciones sin la necesidad de intermediarios. Algunos usos comunes de los smart contracts incluyen:Finanzas Descentralizadas (DeFi): Smart contracts se utilizan en plataformas DeFi para realizar operaciones como préstamos, intercambios, staking, yield farming y creación de mercados. Algunos ejemplos son: Aave, Compound, Curve y Yearn. Tokenización de activos: Los smart contracts se utilizan para crear y gestionar tokens digitales en la cadena de bloques, lo que permite la representación y transferencia de activos físicos o virtuales. Esto incluye la tokenización de bienes raíces, obras de arte, derechos de propiedad intelectual y más.Votación y gobernanza: Los smart contracts se utilizan en plataformas de votación y gobernanza descentralizada para permitir la participación de los titulares de tokens en la toma de decisiones. Los votos y las propuestas se ejecutan automáticamente según las reglas establecidas en el contrato inteligente.Cadena de suministro: Los smart contracts se utilizan para rastrear y verificar el movimiento de bienes en una cadena de suministro. Permiten la automatización de pagos, verificación de calidad, seguimiento de envíos y otros procesos comerciales.Juegos y coleccionables digitales: Los smart contracts se utilizan en juegos y plataformas de coleccionables digitales, como los NFTs, para crear elementos y personajes únicos, gestionar su propiedad y habilitar el comercio seguro y transparente entre los jugadores o coleccionistas.Estos son solo algunos ejemplos de cómo se utilizan los smart contracts. Su potencial es amplio y continúa expandiéndose a medida que se exploran nuevas aplicaciones en diferentes sectores y casos de uso.

Estandares

ERC-721

ERC-721: Es el estándar más utilizado para la creación de NFT’s ya que proporciona una base idónea para estos. Un ejemplo claro de un proyecto que utiliza este estándar es Bored Apes Yacht Club (BAYC). Algunas de sus propiedades son:Singularidad: Cada token ERC-721 es único e indivisible, lo que significa que cada token tiene un identificador único que lo distingue de otros tokens.Propiedad y transferibilidad: Los tokens ERC-721 representan la propiedad de un activo digital o físico en el blockchain y pueden ser transferidos de una cartera a otra. El estándar define funciones y eventos específicos para facilitar la transferencia de tokens.Metadatos: Los tokens ERC-721 pueden tener asociada información adicional, como nombre, descripción, imagen, enlaces y otros datos relevantes que describen y dan contexto al activo representado por el token.Interoperabilidad: El estándar ERC-721 proporciona un conjunto de interfaces y funciones comunes que permiten a las aplicaciones y los marketplaces interactuar de manera consistente con los tokens ERC-721. Esto facilita la creación de aplicaciones y servicios compatibles con los NFTs basados en ERC-721.

ERC-1155

ERC-1155: Aunque no se utiliza específicamente para la creación de NFTs, permite la creación de tokens fungibles y no fungibles en una misma plataforma. Esto brinda mayor flexibilidad en la gestión de diferentes tipos de activos digitales.Eficiencia y economía de escala: ERC-1155 permite la emisión de múltiples tokens dentro de un solo smart contract, lo que resulta en una mayor eficiencia en términos de consumo de recursos de la red. Esto es especialmente útil para proyectos que manejan grandes cantidades de tokens o que necesitan escalar su oferta sin incurrir en altos costos de gas.Flexibilidad: ERC-1155 brinda flexibilidad al permitir tanto la creación de tokens fungibles como no fungibles dentro del mismo estándar. Esto facilita la gestión de diferentes tipos de activos digitales en una sola plataforma y simplifica el desarrollo de proyectos que requieren la emisión de ambos tipos de tokens.Interoperabilidad: ERC-1155 permite la interoperabilidad con otros estándares, como ERC-20 y ERC-721. Esto significa que los tokens ERC-1155 pueden interactuar con aplicaciones y contratos que siguen esos estándares, lo que amplía las posibilidades de uso y comercio de los tokens.Ahorro de costos de transacción: Al permitir la emisión de múltiples tokens en un solo contrato, ERC-1155 puede reducir los costos de transacción en comparación con la emisión individual de tokens utilizando otros estándares.

ERC-20

ERC-20: Aunque inicialmente diseñado para tokens fungibles, se ha utilizado para representar NFTs en algunos casos. Algunas plataformas han adoptado este estándar para la creación de NFTs, lo que les permite aprovechar la infraestructura y la liquidez existente de los tokens ERC-20. Este siendo uno de los estándares más antiguos es el utilizado por los primeros proyectos como Criptopunks.Fungibilidad y divisibilidad: ERC-20 está diseñado específicamente para tokens fungibles, lo que significa que cada unidad de un token ERC-20 es intercambiable y es idéntica a cualquier otra unidad del mismo token. Esto es esencial para representar y comerciar con activos que se pueden subdividir en fracciones más pequeñas, como criptomonedas, tokens de utilidad y tokens de proyecto.Compatibilidad y adopción generalizada: ERC-20 ha sido ampliamente adoptado por proyectos y exchanges en Ethereum. Muchas criptomonedas y tokens populares se basan en este estándar, lo que ha creado una infraestructura sólida y una gran liquidez para los tokens ERC-20. Además, numerosos servicios y aplicaciones están diseñados específicamente para interactuar con tokens ERC-20, lo que facilita su uso y comercio.Interoperabilidad: ERC-20 establece una serie de interfaces y funciones comunes que permiten a los tokens interactuar con otros contratos inteligentes y aplicaciones. Esto facilita la integración de tokens ERC-20 en diversas plataformas y servicios, incluidos exchanges, billeteras y dApps, lo que brinda mayor liquidez y utilidad a los tokens.Estándar bien establecido y documentado: ERC-20 es un estándar bien definido con una especificación clara y documentación ampliamente disponible. Esto facilita el desarrollo de contratos inteligentes y aplicaciones que interactúan con tokens ERC-20, ya que los desarrolladores pueden seguir una estructura común y establecida.

Internet of Value

Criptografía clásica

Escítala Griega

Estenografía

Código César

Disco de alberti

Tabla de Vigenère

Internet of Things

Tecnología Peer to peer

Nodos

Minado

Aporta Seguridad, integridad, evita el doble gasto, evita el spam y proporciona estabilidad. El principal problema es el alto consumo energético.

Algoritmo Hash SHA 256

Nonce

Satoshi Nakamoto

Cabecera

Datos

Identificador

Hash

Criptografía simétrica

Teoría de seguridad de la información- K.Shannon 1949Claude Shannon, considerado el padre de la teoría de la información, realizó contribuciones fundamentales a la seguridad de la información. Shannon publicó un artículo seminal en 1949 titulado "A Mathematical Theory of Communication" ("Una teoría matemática de la comunicación") en el cual estableció los principios y fundamentos de la teoría de la información.En relación a la seguridad de la información, Shannon introdujo conceptos clave:Entropía: Shannon definió la entropía como una medida cuantitativa de la incertidumbre en un sistema de información. La entropía permite evaluar la cantidad de información contenida en un conjunto de datos y cuantificar la incertidumbre o aleatoriedad de esos datos. Este concepto es fundamental en la generación de claves seguras y en el análisis de la fortaleza de los algoritmos criptográficos.Secreto perfecto: Shannon formuló el concepto de secreto perfecto, que establece las condiciones necesarias para lograr una comunicación segura. Según Shannon, un sistema de cifrado alcanza el secreto perfecto si, dado el mensaje cifrado, no proporciona ninguna información adicional sobre el mensaje original que no se conozca previamente. Shannon demostró que el cifrado con clave aleatoria de la misma longitud que el mensaje logra el secreto perfecto.Confusión y difusión: Shannon describió dos conceptos clave en la construcción de algoritmos criptográficos seguros: confusión y difusión. La confusión se refiere a mezclar los datos de manera que la relación entre la clave y el cifrado sea compleja y no trivial. La difusión se refiere a dispersar la influencia de un bit o símbolo del mensaje original en varios bits del cifrado, de modo que cualquier cambio en el mensaje original se propague y afecte significativamente el texto cifrado.Estos conceptos y principios de Shannon sentaron las bases teóricas de la seguridad de la información y siguen siendo fundamentales en el diseño y análisis de sistemas criptográficos en la actualidad. Su trabajo ha sido fundamental para comprender la seguridad de la información y sentar las bases de la criptografía moderna.

Criptografía Asimétrica

La criptografía asimétrica, también conocida como criptografía de clave pública, es un enfoque criptográfico en el que se utilizan dos claves diferentes pero relacionadas matemáticamente: una clave pública y una clave privada. Fue revolucionada por el trabajo de Whitfield Diffie y Martin Hellman en 1976.En la criptografía de clave pública, cada usuario tiene un par de claves: una clave pública que se puede compartir abiertamente y una clave privada que se mantiene en secreto. La clave pública se utiliza para cifrar datos, mientras que la clave privada se utiliza para descifrarlos. Esto permite que cualquier persona pueda cifrar datos utilizando la clave pública del destinatario, pero solo el destinatario poseedor de la clave privada correspondiente puede descifrarlos.La criptografía de clave pública resuelve algunos desafíos clave de la criptografía simétrica, donde una sola clave se utiliza tanto para cifrar como para descifrar. Con la criptografía de clave pública, no es necesario compartir una clave secreta antes de comunicarse de manera segura. Además, la criptografía de clave pública también proporciona servicios adicionales, como autenticación, firmas digitales y acuerdos de clave seguros.

Teoría de la Seguridad de la Información. K. Shannon 1949

New direction in crypography- W. Diffie & Hellman 1976

Generalization of complexity theoretic approach for cyptographic protocols- Goldwasser, Micall & Rackoff 1989

Complexity Thoretic analog perfect Security - Goldwasser &Micall 1984

DeFi

Finanzas Descentralizadas (DeFi): Smart contracts se utilizan en plataformas DeFi para realizar operaciones como préstamos, intercambios, staking, yield farming y creación de mercados. Algunos ejemplos son: Aave, Compound, Curve y Yearn.

Tokenizacion

Tokenización de activos: Los smart contracts se utilizan para crear y gestionar tokens digitales en la cadena de bloques, lo que permite la representación y transferencia de activos físicos o virtuales. Esto incluye la tokenización de bienes raíces, obras de arte, derechos de propiedad intelectual y más.

Votacion y Gobernanza

Votación y gobernanza: Los smart contracts se utilizan en plataformas de votación y gobernanza descentralizada para permitir la participación de los titulares de tokens en la toma de decisiones. Los votos y las propuestas se ejecutan automáticamente según las reglas establecidas en el contrato inteligente.

NFTs

Son criptoactivos únicos e indivisibles que representan la propiedad de un objeto digital o físico. Los NFTs se utilizan principalmente en áreas como el arte digital, los coleccionables, los juegos y los bienes virtuales. Cada NFT tiene un identificador único y registra información sobre su autenticidad, propiedad y trazabilidad en la cadena de bloques.

Arte Digital

Arte Generativo

PFP Collections

Proyectos Derivados

Piezas Unicas

Colateralización

Fraccionamiento

Yield farming y staking

Oportunidades y riesgos. Errores y desafíos.

Cadena de Sumistros

Cadena de suministro: Los smart contracts se utilizan para rastrear y verificar el movimiento de bienes en una cadena de suministro. Permiten la automatización de pagos, verificación de calidad, seguimiento de envíos y otros procesos comerciales.