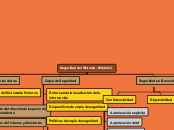

Seguridad del Sistema - Módulo 3

Seguridad del Sistema

Ataques a contraseñas

Código malicioso y amenazas

lógicas

Herramientas de Seguridad

Bombas lógicas

Virus

Gusanos

Troyanos

Bacterias

Backdoors

Sniffers

Escaners

Escaners de Sistema

Escaners de Red

Spoofing

Ataques de negación de servicio

Ataque SYN, Ping of Death

fraggle y smurf

Sistemas de detección de intrusos

Red

Host

Honeypots y honeynets

Auditorías y ficheros log

Seguridad de los datos

Seguridad del Sistema

de ficheros

Correcta distribución del

espacio de almacenamiento

Permisos de ficheros y

directorios

Verificar la integridad

Limitar el espacio asignado

a los usuarios

Control de recursos compartidos

Ficheros extraños

Usuarios y aplicaciones

Distribución de aplicaciones

La tabla de aplicaciones

Información y sistemas

informática

Control de acceso

Copia de Seguridad

Reforzando la localización de

la información

Dispositivos de copia de

seguridad

Políticas de copia de

seguridad

Copia de seguridad completa

Incremental

Copias de seguridad

Información no variable

Información del sistema

Aplicaciones

Estaciones de trabajo

Seguridad en Bases

de Dates

Confidencialidad

Autorización explícita

Autorización débil

Autorización fuerte

Autorización positiva

Autorización negativa

Disponibilidad

Integridad

Semántica

Operacional

Seguridad de Servidores

Web

Tipos de Seguridad:

Seguridad de publicación

Seguridad de software

HTTPS

Registros de conexiones

Copias de Seguridad

Virus

Restricción de accesos