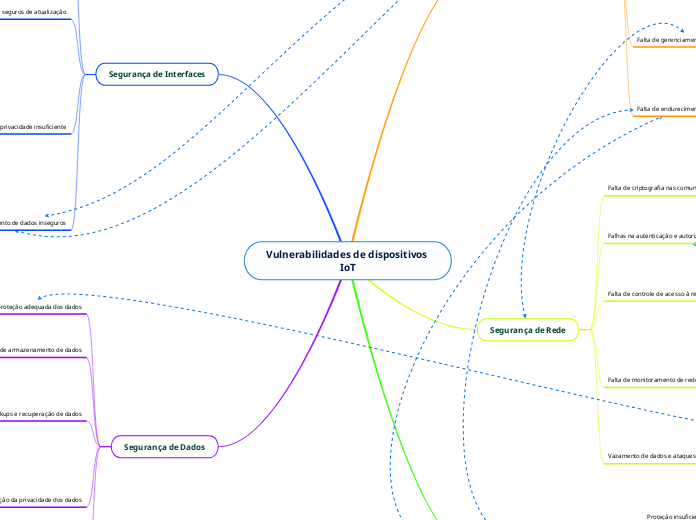

Vulnerabilidades de dispositivos IoT

Segurança de Dispositivos

Senhas fracas, fáceis de adivinhar ou codificadas

Exigir senhas fortes e complexas.

Utilizar autenticação de dois fatores

Uso de componentes vulneráveis ou obsoletos

Manter um inventário atualizado de todos os componentes e suas versões.

Aplicar patches e atualizações de segurança regularmente.

Monitorar vulnerabilidades conhecidas e avaliar o risco de cada componente.

Configurações padrão inseguras

Alterar todas as configurações padrão para configurações seguras.

Desativar serviços desnecessários ou perigosos.

Implementar políticas de segurança para configuração adequada de dispositivos.

Falta de gerenciamento de dispositivos

Implementar uma solução de gerenciamento de dispositivos centralizada.

Atualizar e monitorar remotamente todos os dispositivos.

Ter políticas de acesso e controle de dispositivos.

Falta de endurecimento físico

Implementar medidas físicas de segurança.

Proteger os dispositivos contra danos ambientais.

Realizar auditorias regulares de segurança física e manutenção preventiva.

Segurança de Rede

Falta de criptografia nas comunicações

Utilizar protocolos de criptografia robustos para proteger as comunicações.

Implementar certificados digitais e chaves seguras para autenticação.

Falhas na autenticação e autorização

Utilizar controle de acesso baseado em função para garantir a autorização adequada.

Falta de controle de acesso à rede

Implementar firewalls e sistemas de detecção e prevenção de intrusões.

Segmentar a rede em zonas de confiança para limitar o acesso a recursos críticos.

Utilizar VLANs e VPNs para criar conexões seguras.

Falta de monitoramento de rede e detecção de intrusões

Implementar sistemas de monitoramento de rede em tempo real.

Utilizar sistemas de detecção de intrusões (IDS) e sistemas de prevenção de intrusões (IPS).

Realizar análise de logs e eventos para identificar atividades suspeitas.

Vazamento de dados e ataques de spoofing

Implementar medidas de proteção contra vazamento de dados, como criptografia de dados em repouso e em trânsito.

Utilizar mecanismos de autenticação robustos para evitar ataques de spoofing.

Segurança de Infraestrutura

Proteção insuficiente contra desastres naturais

Implementar sistemas de prevenção e detecção de incêndios.

Utilizar invólucros ou gabinetes ofereçam proteção adequada contra esses elementos.

Ataques físicos e vandalismo

Realizar auditorias de segurança física e monitorar atividades suspeitas.

Ter um plano de resposta a incidentes físicos em vigor.

Segurança de Interfaces

Interfaces de ecossistema inseguras

Implementar criptografia robustas para todas as interfaces.

Realizar testes de segurança nas interfaces para identificar e corrigir vulnerabilidades.

Falta de mecanismos seguros de atualização

Implementar atualizações de firmware e software de forma segura e verificável.

Utilizar mecanismos de atualização autenticados e criptografados.

Monitorar a disponibilidade de patches de segurança e aplicá-los regularmente.

Assinatura digital para garantir a autenticidade dos pacotes.

Autenticação robusta para confirmar a identidade do servidor de atualização.

Proteção à privacidade insuficiente

Implementar práticas de anonimização e criptografia de dados pessoais.

Obter consentimento explícito para coleta e uso de dados sensíveis.

Ter políticas claras de privacidade e segurança de dados em vigor.

Transferência e armazenamento de dados inseguros

Utilizar protocolos de comunicação seguros

Utilizar criptografia de ponta a ponta para a transferência de dados.

Armazenar os dados em sistemas seguros com medidas de proteção adequadas.

Realizar auditorias de segurança para identificar falhas na transferência e armazenamento de dados.

Segurança de Dados

Falta de proteção adequada dos dados

Utilizar técnicas de criptografia adequadas para proteger dados confidenciais.

Vulnerabilidades em sistemas de armazenamento de dados

Manter sistemas de armazenamento atualizados com as últimas correções de segurança.

Implementar controle de acesso aos dados armazenados.

Falta de backups e recuperação de dados

Realizar backups regulares dos dados críticos.

Testar regularmente a restauração de dados a partir de backups.

Implementar uma estratégia de recuperação de desastres para garantir a continuidade dos negócios.

Violação da privacidade dos dados

Implementar políticas e práticas de privacidade em conformidade com as regulamentações aplicáveis.

Minimizar a coleta e retenção de dados pessoais.

Realizar avaliações de impacto à privacidade para identificar e mitigar riscos.

Acesso não autorizado aos dados

Implementar controles de acesso adequados, como autenticação forte e controle granular de permissões.

Monitorar e auditar o acesso aos dados para identificar atividades suspeitas.