av ESTRELLA GOMEZ för 4 årar sedan

402

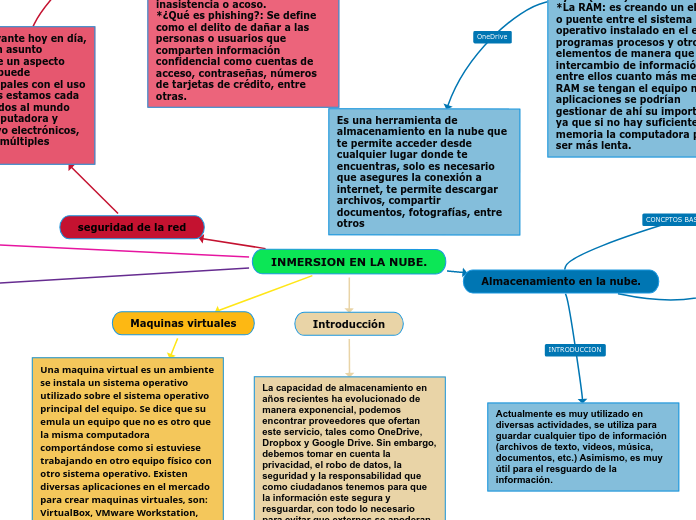

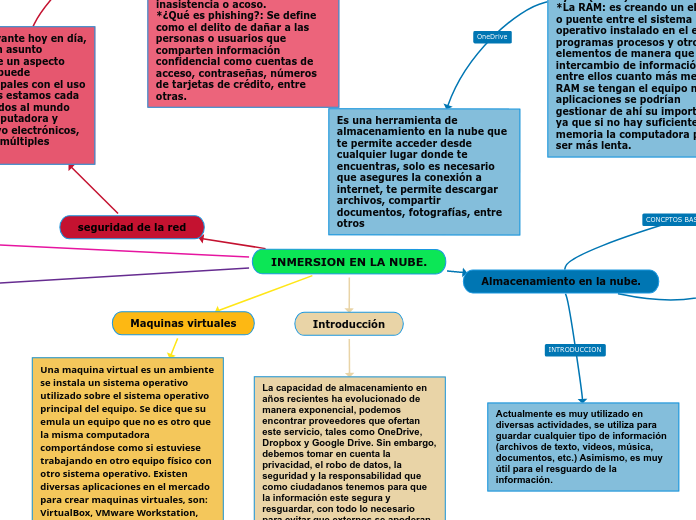

INMERSION EN LA NUBE.

av ESTRELLA GOMEZ för 4 årar sedan

402

Mer av detta

*¿Cómo me protejo del phishing?: Es una amenaza que puede entrar a tus equipos de cómputo o dispositivos electrónicos, por ello la importancia de reconocer el están los correos electrónicos de procedencia sospecha, continuación te muestro todas partes de la estadística de phishing para evitarlo: - Pasa el apuntador del mouse encima de la encendida para verificar su legitimidad. -No abres correos electrónicos de personas o compañías que no me conozcas o que no te sean familiares *Firewall: para que el equipo de cómputo tenga la debida protección, es necesario que además de contar con un software antivirus, tenga un firewall, el cual sirve como mecanismo de seguridad y como una vez que monitorea el tráfico de entrada y salida de información y restringe el acceso no autorizado de inscripción o ataques. *Cuentas de acceso: Para mayor seguridad en tu equipo o dispositivo móviles, es importante qué tengas un control estricto en el acceso, por ello es recomendable generar cuentas de acceso con nombré de usuario y contraseña.

Almacenamiento público en la nube, almacenamiento en la nube privada, almacenamiento hibrido en la nube.