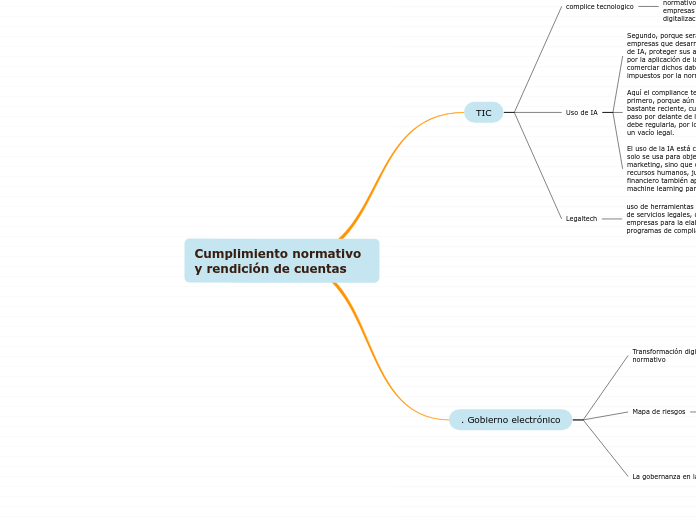

Cumplimiento normativo y rendición de cuentas

TIC

complice tecnologico

Entendemos la aplicación del cumplimiento normativo al uso de las nuevas tecnologías en empresas y negocios, así como en los procesos de digitalización.

Uso de IA

Segundo, porque será necesario, para aquellas empresas que desarrollen sus propias herramientas de IA, proteger sus algoritmos, los datos generados por la aplicación de la IA, así como la posibilidad de comerciar dichos datos dentro de los límites impuestos por la normativa de protección de datos.

Aquí el compliance tecnológico es muy importante, primero, porque aún estamos ante una tecnología bastante reciente, cuyos usos y aplicaciones van un paso por delante de la normativa que se supone debe regularla, por lo que donde ahora encontramos un vacío legal.

El uso de la IA está cada vez más extendido, ya no solo se usa para objetivos relacionados con el marketing, sino que otros departamentos, como recursos humanos, jurídico, administración o financiero también aprovechan herramientas como el machine learning para alcanzar sus propios fines

Legaltech

uso de herramientas tecnológicas para la prestación de servicios legales, que pueden aprovechar las empresas para la elaboración y gestión de sus programas de compliance

. Gobierno electrónico

Transformación digital para el cumplimiento normativo

relacionados y que implican diferentes desafíos, ya que, por un lado, exigen mayor conocimiento sobre las normativas que se deben seguir y aplicar en el ámbito digital, y, por otro lado, pueden ayudar a pymes y start-ups a tener programas de gestión de compliance adaptados a sus necesidades y especificaciones

Mapa de riesgos

Un mapa de riesgos es una herramienta de visualización de datos para comunicar riesgos específicos que enfrenta una organización. Un mapa de riesgos ayuda a las empresas a identificar los riesgos asociados al negocio.

La gobernanza en la nube

Las empresas que dependen cada vez más de estos servicios en la nube, deben diseñar sistemas de gobernanza para la nube en los que definirán roles, responsabilidades y jerarquías en cuanto a la toma de decisiones respecto al uso de la nube, entendiendo que la empresa sigue siendo responsable de la seguridad de la información, aun cuando el prestador del servicio aplique sus propias medidas de seguridad y control.