Fraudes 思维导图 - 公共图库

探索我们广泛的fraudes思维导图公共集合,这些思维导图由世界各地的Mindomo用户创建。在这里,你可以找到所有与fraudes相关的公开图表。你可以通过查看这些示例获得一些灵感。有些图表还允许你复制和编辑。这种灵活性使您可以将这些思维导图用作模板,从而节省时间,并为您的工作提供一个强有力的起点。一旦你公开了自己的图表,你就可以为本图库贡献自己的图表,你也可以成为其他用户的灵感来源,并在这里得到介绍。

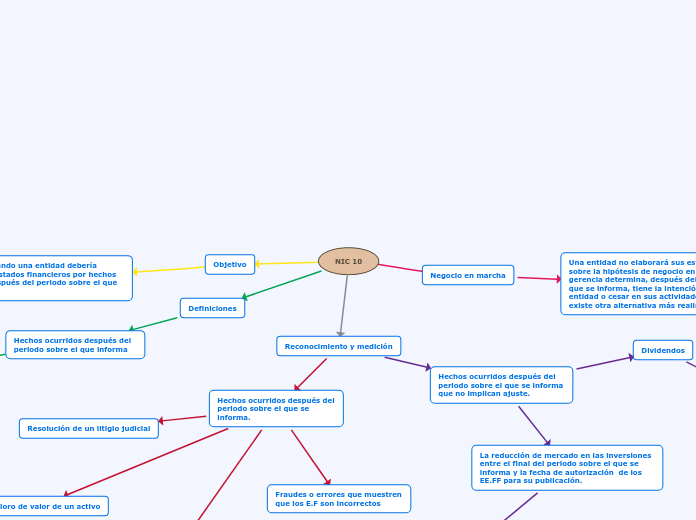

NIC 10

由heidy grijalva

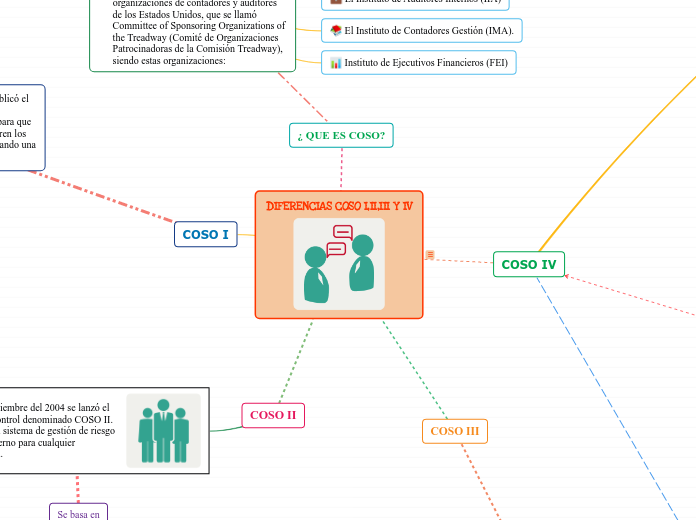

DIFERENCIAS COSO I, II, III Y IV

由ZAMIR GUTIERREZ RINCON

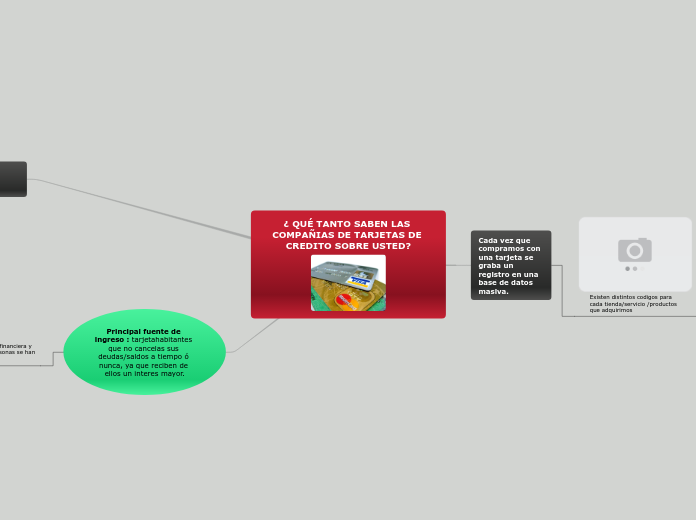

QUE TANTO SABEN LAS COMPAÑIAS DE TARJETAS DE CREDITO SOBRE USTED?

由Jheysy Hume Enriquez

Plagio – Internet y la Web 2.0

由Alessandro Falco

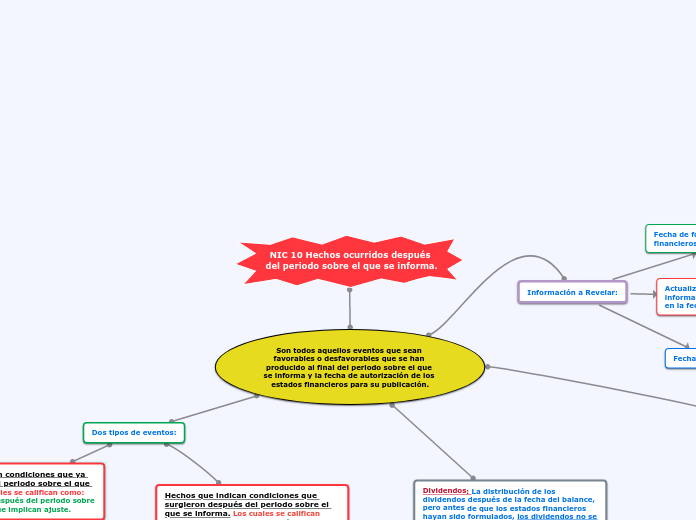

NIC 10 Hechos ocurridos después del periodo sobre el que se informa.

由NIKSON WILFREDO REODRIGUEZ GARCIA

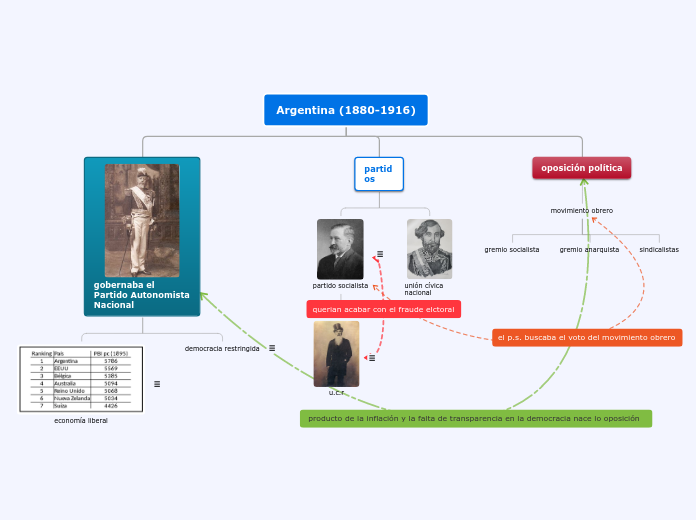

republica liberal oligarca

由Bruno Farina

Inside Job

由Renata Ruiz

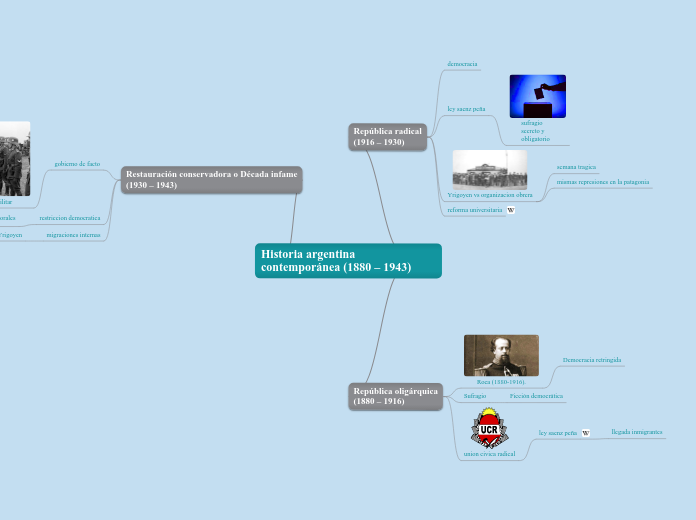

Historia argentina contemporánea (1880 – 1943)

由David Fernandez

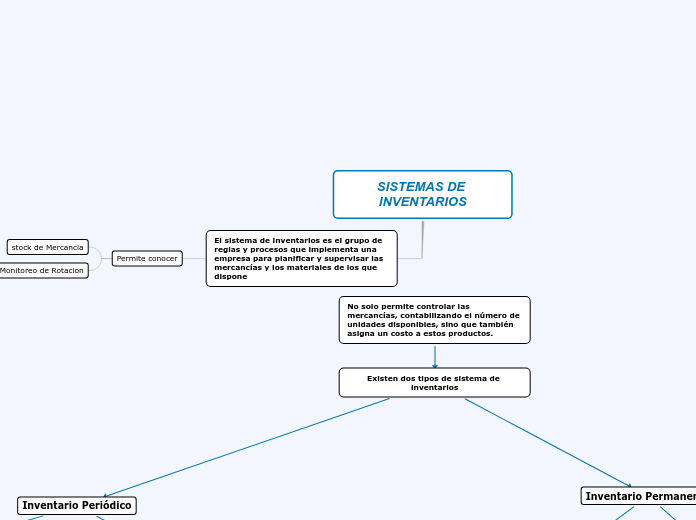

SISTEMAS DE INVENTARIOS

由ferney saenz

Paper Lavado de Dinero y Ley Sarbanes-Oxley

由VICTOR SALGADO

Inside Job - Dairo Moreno Montenegro

由Dairo Moreno Montenegro

Retos en la Era de la Informatica.

由Fernando Ramirez Moreno

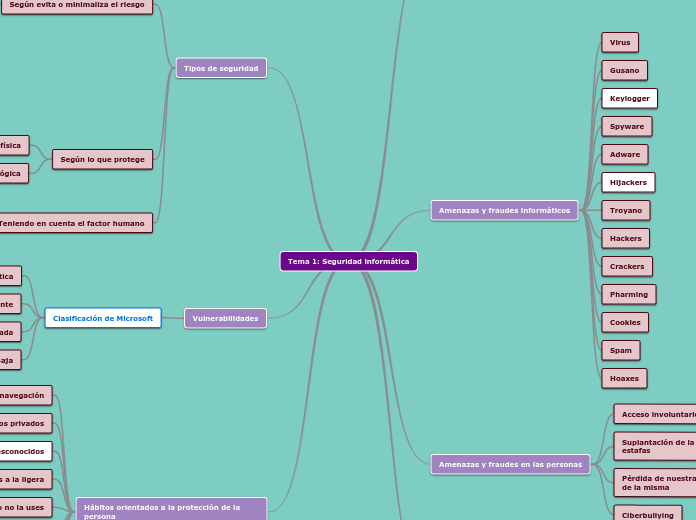

Tema 1: Seguridad informática

由Patricia Abad Bayo

seguridad de sist. e informacion

由meredit pineda

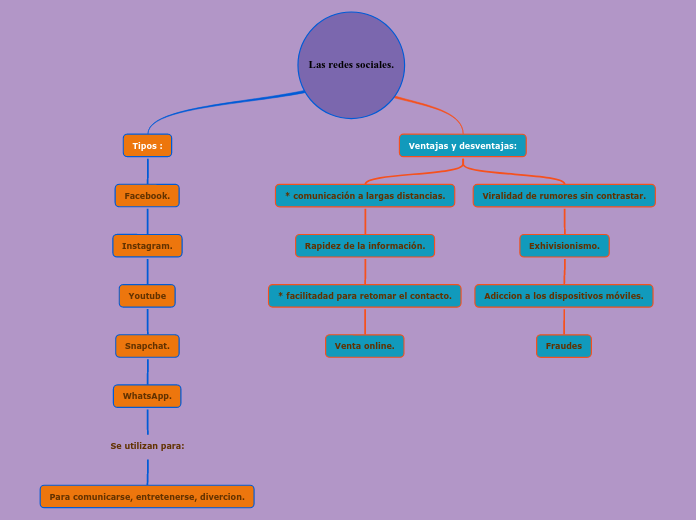

Las redes sociales.

由Gloria Hernandez

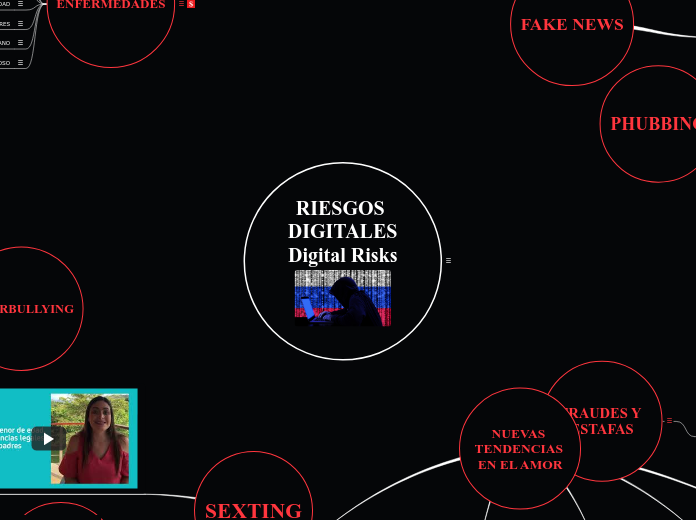

RIESGOS DIGITALES Digital Risks

由Paola Revelo

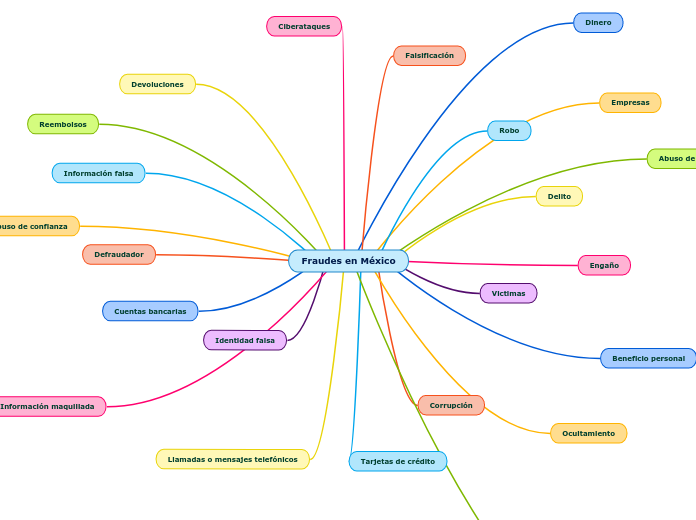

Fraudes en México

由kimberly ayala

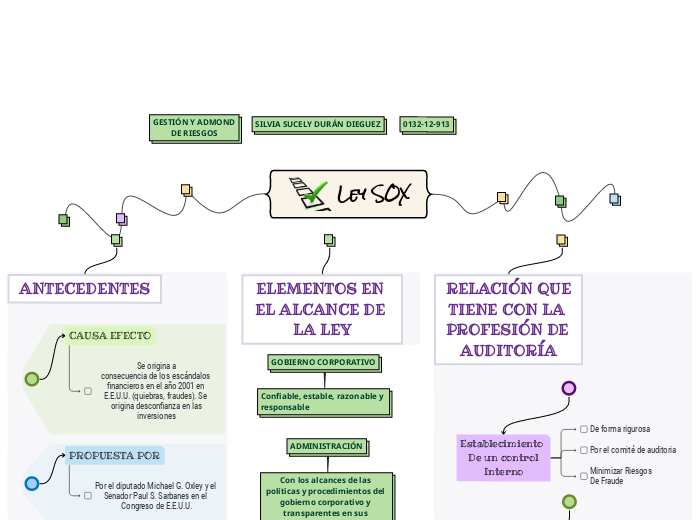

Ley SOX

由SILVIA SUCELY DURAN DIEGUEZ

Sample Mind Map

由Luis Pombo

Yago

由Yago Artiñano Sainz

Diferencias E-C / E-B / M

由Diana Rodriguez

U4_A1

由Emiliano Alberto

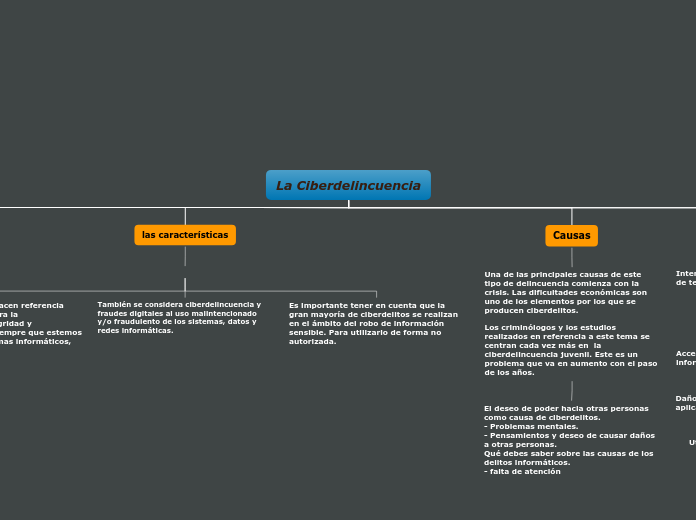

La Ciberdelincuencia

由Jaz Carbajal

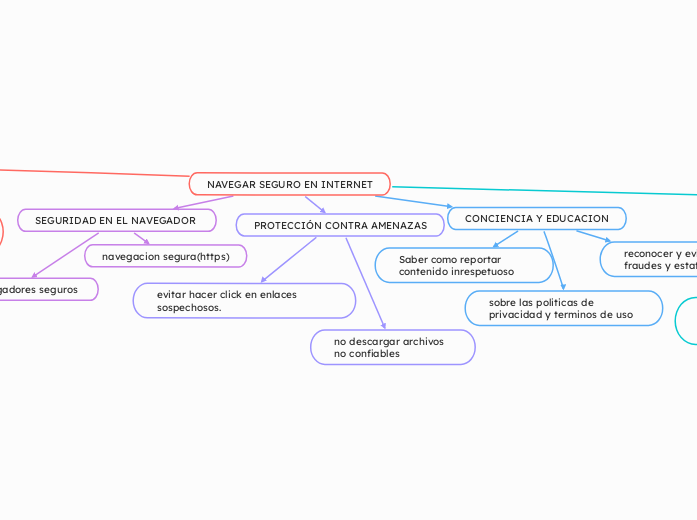

NAVEGAR SEGURO EN INTERNET

由maria alejandra alvarez lozano

introduccion

由Camilo Andrés

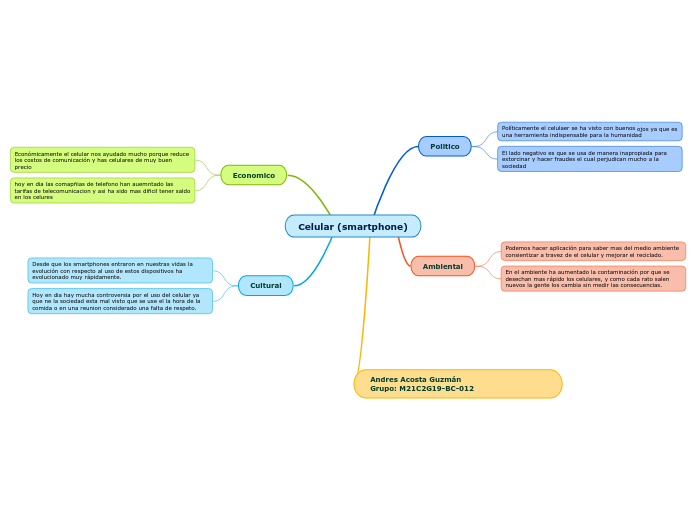

Celular (smartphone)

由Ana Acosta

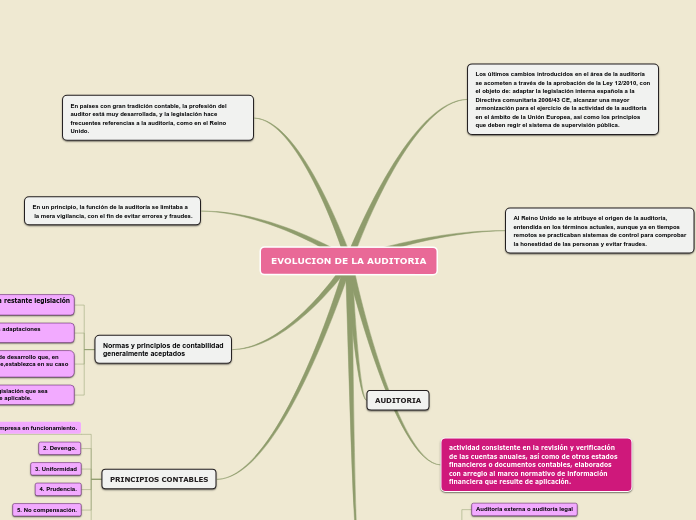

HISTORITA AUDITORIA (JOSE LUIS SARABIA ALCAZAR)

由Nichools cardenas de voz

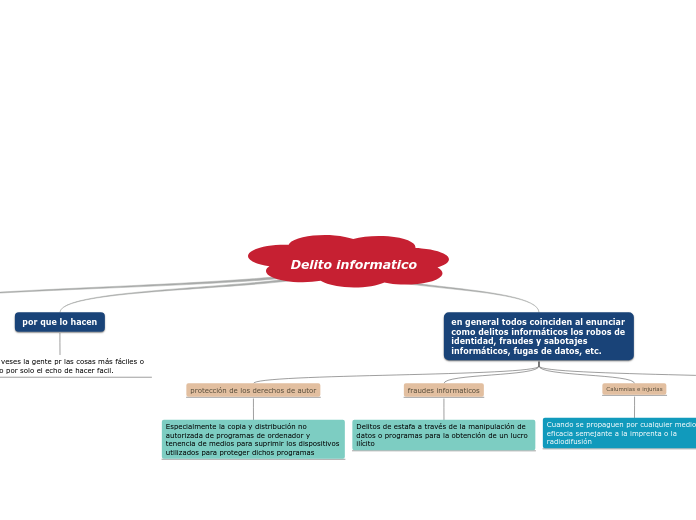

Delito informatico

由juan jose lopez grajales

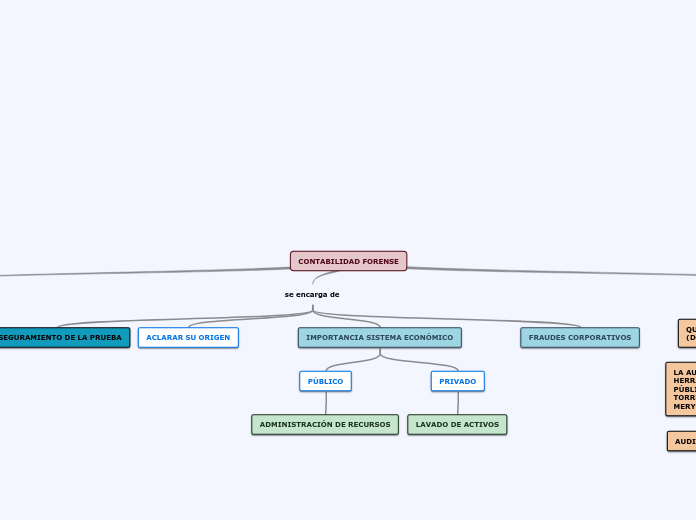

contabilidad forense

由Sindy Julio

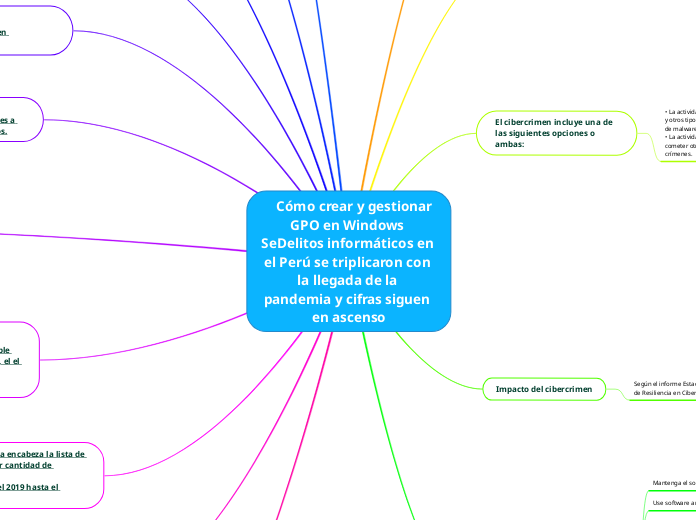

Cómo crear y gestionar GPO en Windows SeDelitos informáticos en el Perú se triplicaron con la llegada de la pandemia y cifras siguen en ascenso

由Wilibrord Arcos Escalante

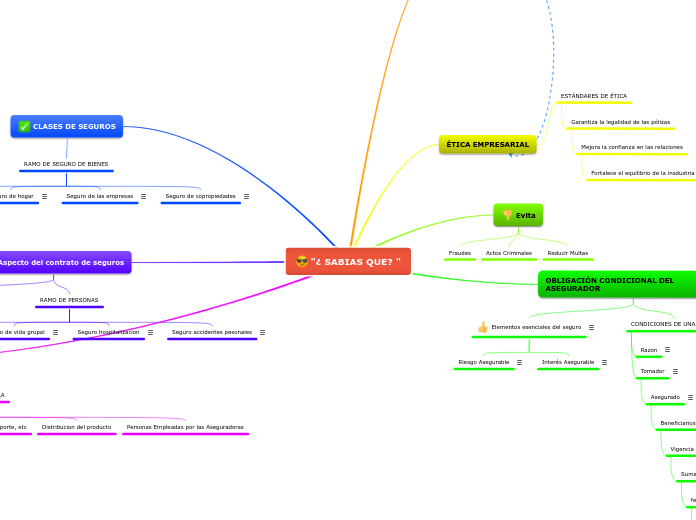

"¿ SABIAS QUE? "

由LEINIKER GUETHE BARRIOS

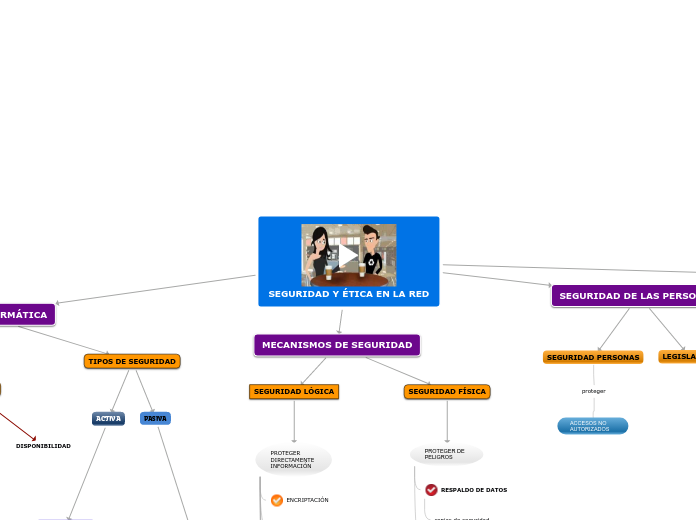

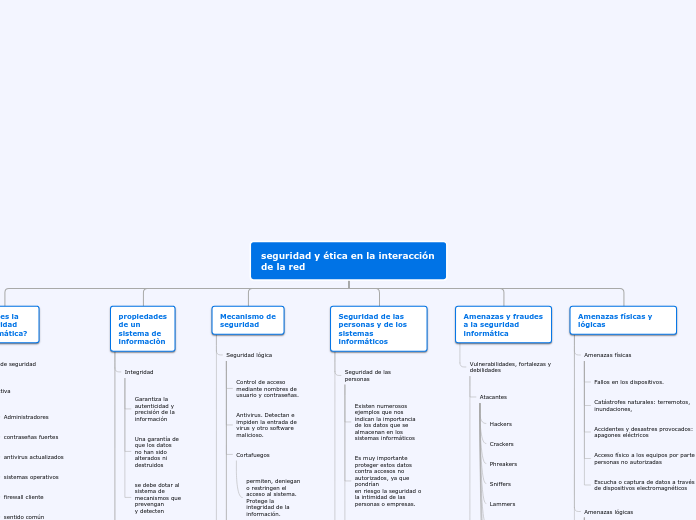

seguridad y ética en la interacción de la red

由javier bocanegra

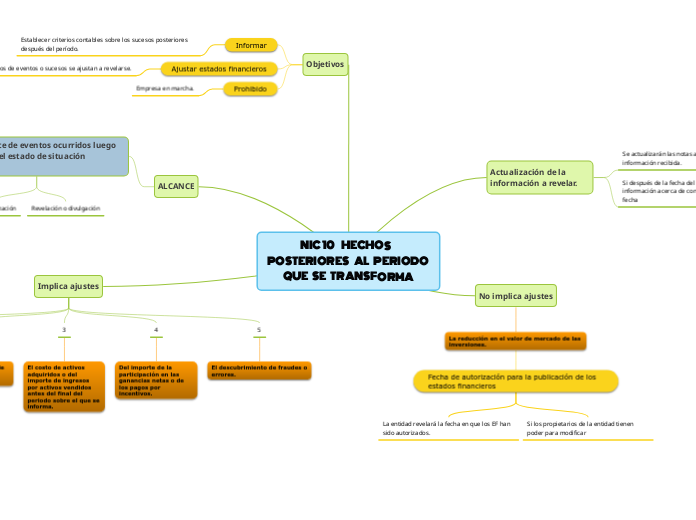

NIC 10 HECHOS POSTERIORES AL PERIODO QUE SE TRANSFORMA

由Gabriela Téquiz

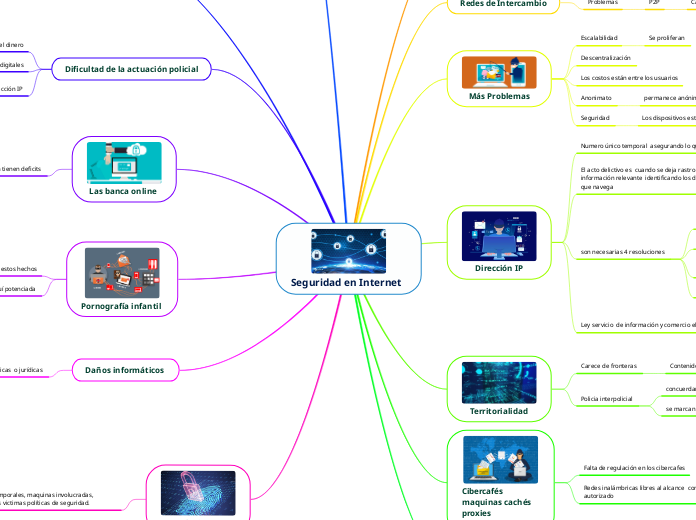

Seguridad en Internet

由YARETT NATALI MEJIA MEJIA

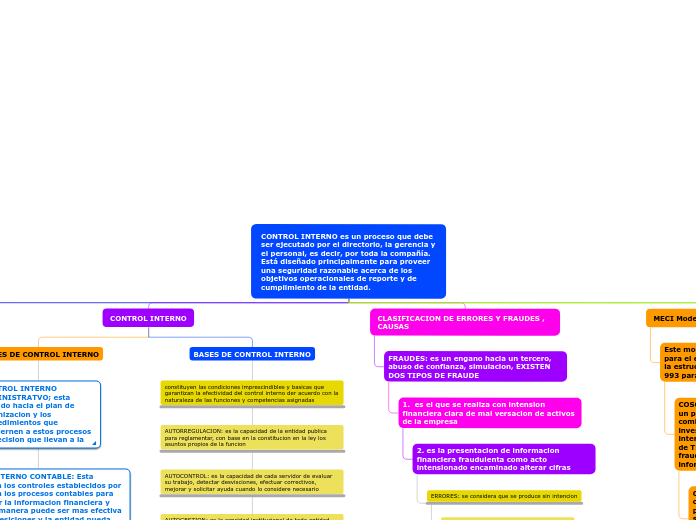

CONTROL INTERNO es un proceso que debe ser ejecutado por el directorio, la gerencia y el personal, es decir, por toda la compañía. Está diseñado principalmente para proveer una seguridad razonable acerca de los objetivos operacionales de reporte y de cumplimiento de la entidad.

由MARIA LICEIDI FRANCO AMAYA

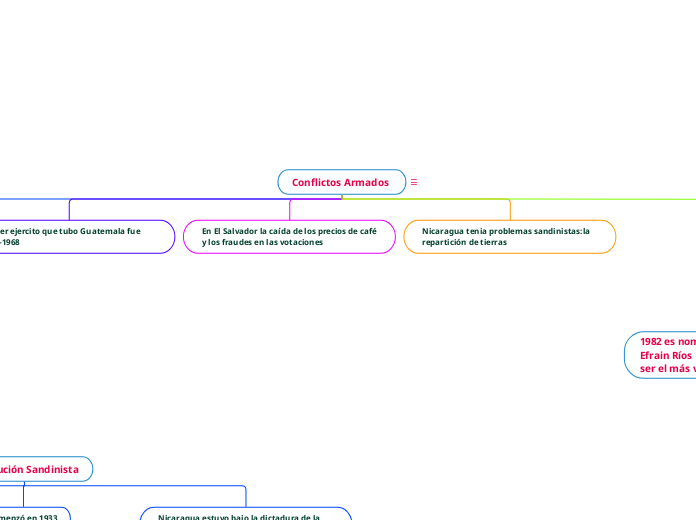

Conflictos Armados

由Impresiones Copia

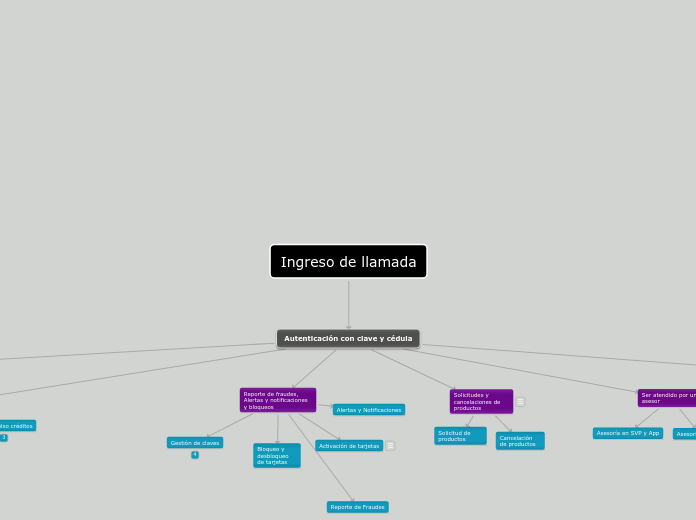

Ingreso de llamada

由Manuela Rojas

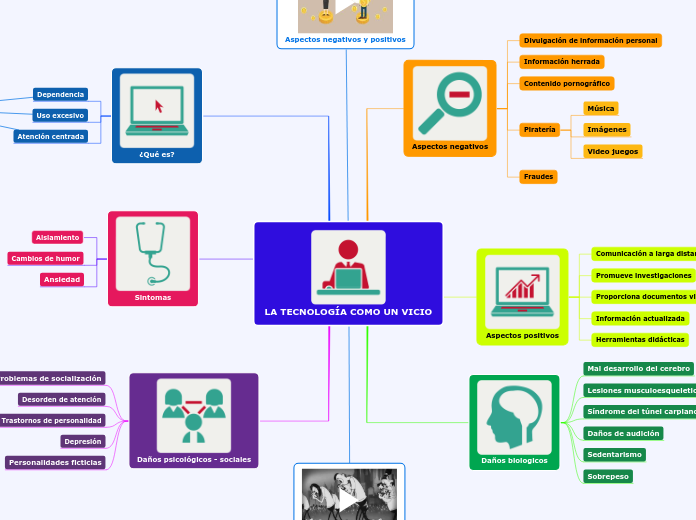

LA TECNOLOGÍA COMO UN VICIO

由Reyes Topa Alexandra

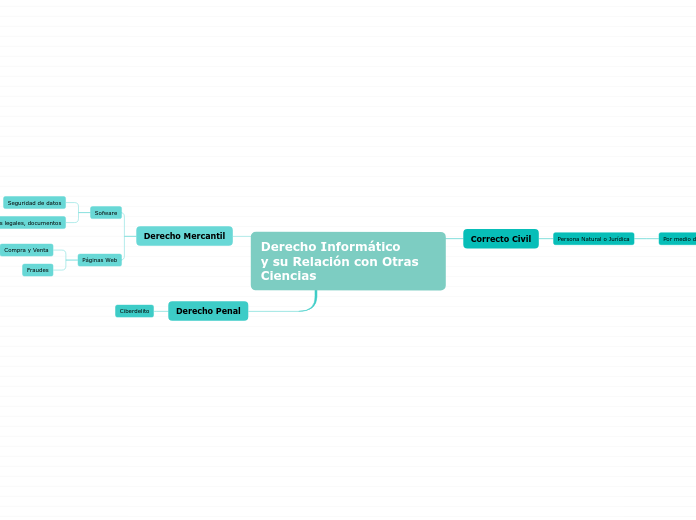

Derecho Informático y su Relación con Otras Ciencias

由Eimy Aldana

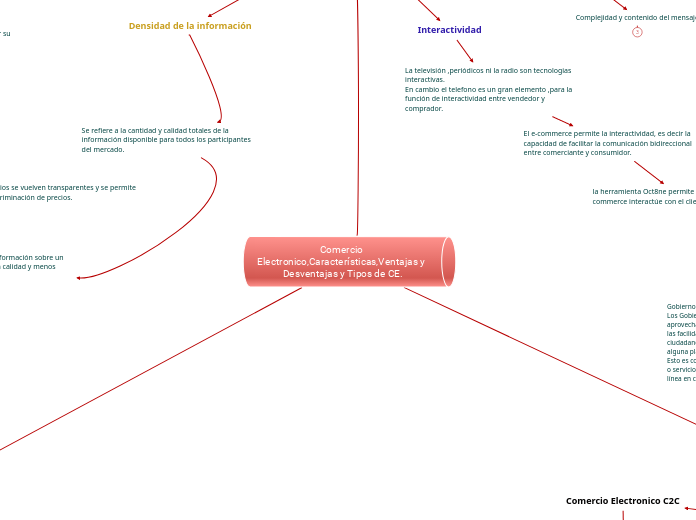

Comercio Electronico,Características,Ventajas y Desventajas y Tipos de CE.

由gerardo alberto leal gonzalez

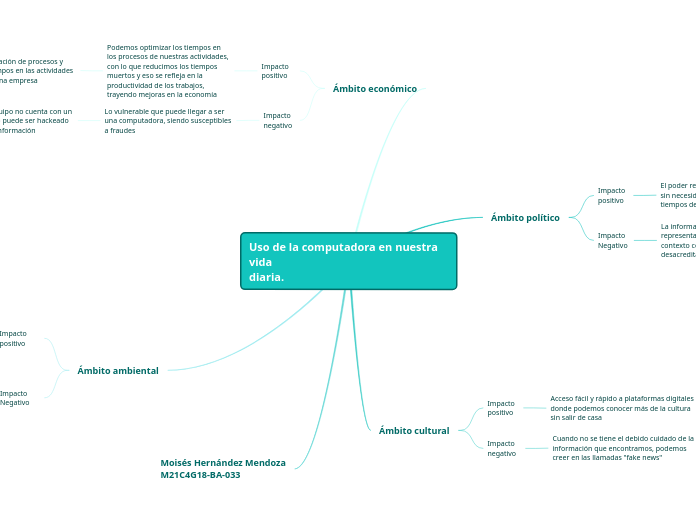

Uso de la computadora en nuestra vida diaria.

由Moises Hernandez

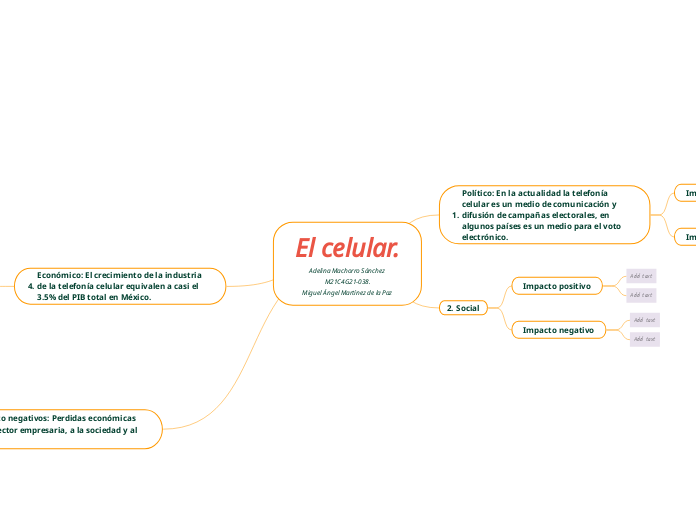

El celular. Adelina Machorro Sánchez M21C4G21-038. Miguel Ángel Martínez de la Paz

由Adelina Machorro Sánchez

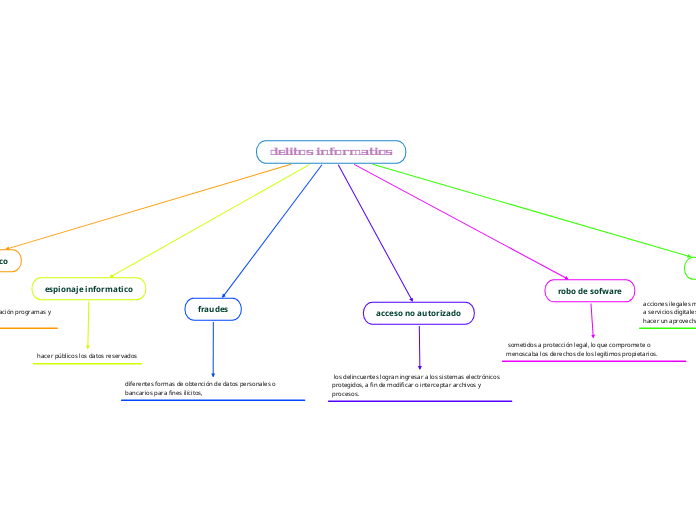

delitos informatios

由maria trujillo

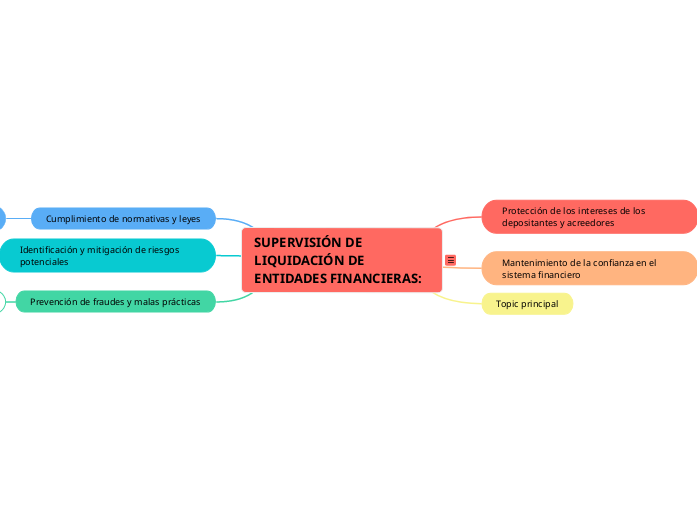

SUPERVISIÓN DE LIQUIDACIÓN DE ENTIDADES FINANCIERAS:

由José Joaquín Martinez Mendoza

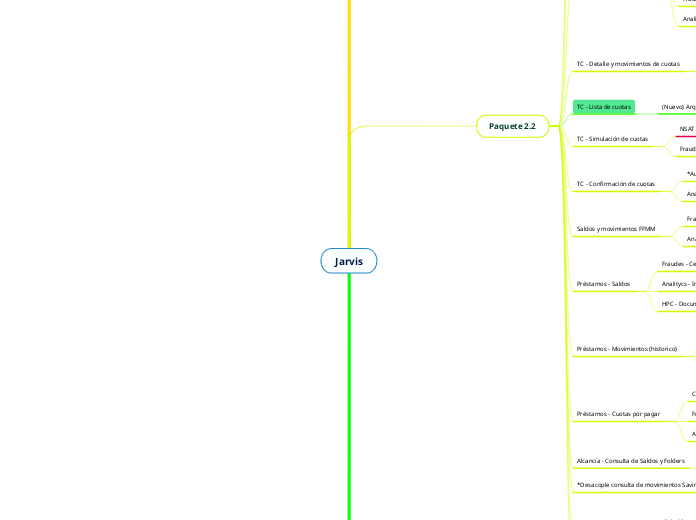

Jarvis

由Lucas Gabriel Vásquez León

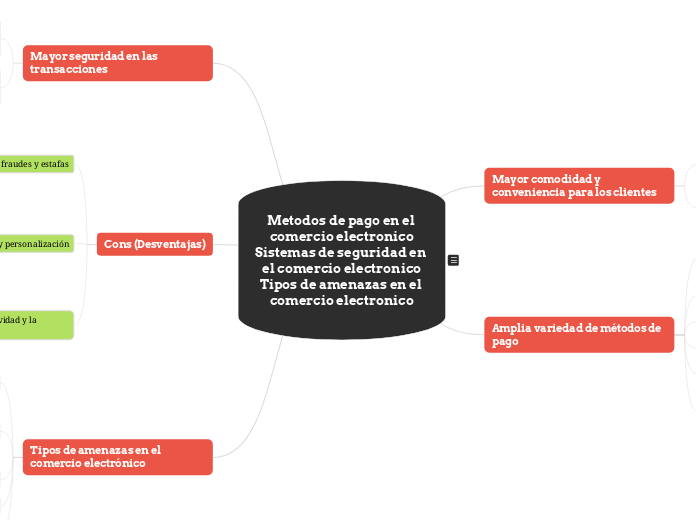

Metodos de pago en el comercio electronicoSistemas de seguridad en el comercio electronicoTipos de amenazas en el comercio electronico

由Alfonso Dimas

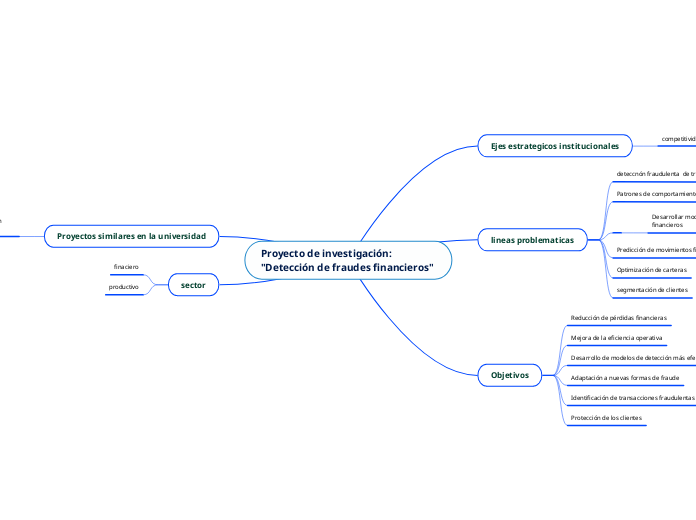

Proyecto de investigación: "Detección de fraudes financieros"

由santiago ibarra

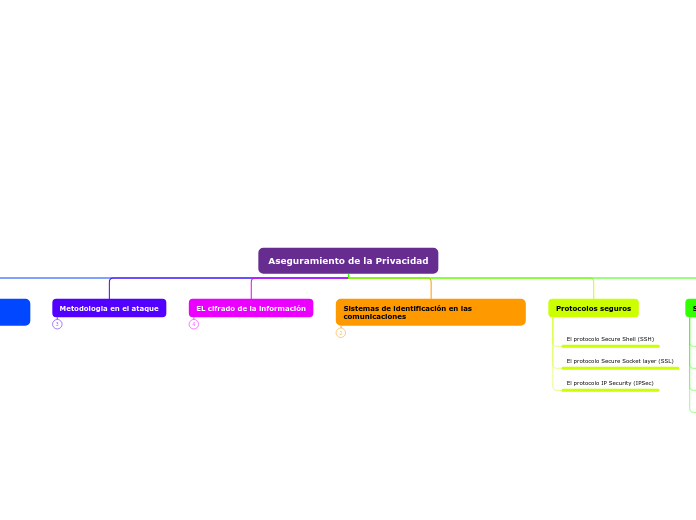

Aseguramiento de la Privacidad

由Alberto Mora Gil

6 ventajas 6 desventajas y 3 características del comercio electrónico

由Andres Perez