作者:Jaime Jarque Gutiérrez 2 年以前

176

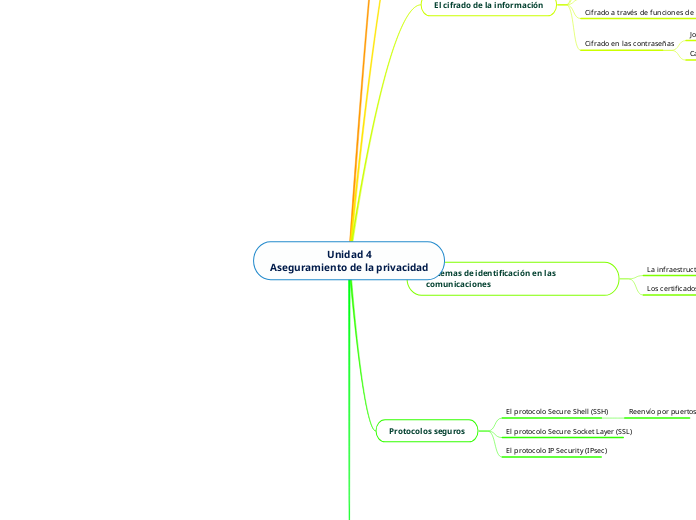

Unidad 4 Aseguramiento de la privacidad

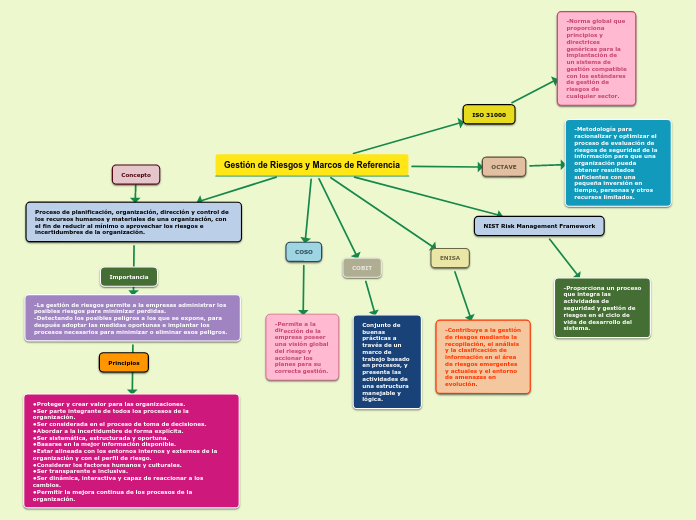

La protección de la privacidad y la seguridad de la información es crucial en el ámbito digital. Diversos métodos de ciberdelincuencia, como botnets y phishing, representan amenazas significativas.