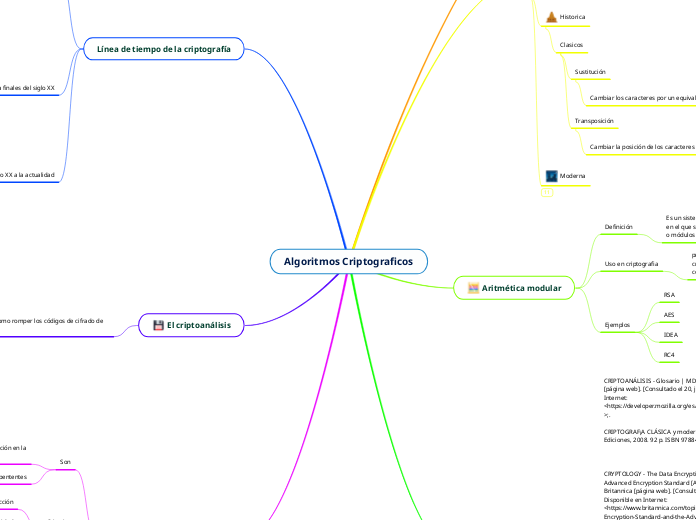

Algoritmos Criptograficos

Definición de A. Criptografico

Los algoritmos criptográficos son secuencias de reglas y procesos definidos y conjuntos de reglas diseñados para cifrar y descifrar mensajes. Son utilizados en múltiples implementaciones donde se requiere preservar la seguridad de la información.

Encriptar

Es ocultar el significado de un mensaje

a aquellos no tienen la llave para descifrarlo

Algoritmo

Conjunto de pasos secuenciales con un proposito

Clasificacion de los algoritmos criptograficos

Historica

Clasicos

Sustitución

Cambiar los caracteres por un equivalente

Transposición

Cambiar la posición de los caracteres

Moderna

Aritmética modular

Definición

Es un sistema matemático para números enteros

en el que se realizan divisiones en unidades de grupos

o módulos cada que se llega a cierto valor

Uso en criptografia

provee "campos finitos" que proveen proyecciones para creación de claves y son la base de algoritmos de llave publica como el AES

Ejemplos

RSA

AES

IDEA

RC4

Bibliografía consultada

CRIPTOANÁLISIS - Glosario | MDN [Anónimo]. MDN Web Docs [página web]. [Consultado el 20, junio, 2022]. Disponible en Internet: <https://developer.mozilla.org/es/docs/Glossary/Cryptanalysis>.

CRIPTOGRAF¡A CLÁSICA y moderna [Anónimo]. [s.l.]: Septem Ediciones, 2008. 92 p. ISBN 9788496491793.

CRYPTOLOGY - The Data Encryption Standard and the Advanced Encryption Standard [Anónimo]. Encyclopedia Britannica [página web]. [Consultado el 20, junio, 2022]. Disponible en Internet: <https://www.britannica.com/topic/cryptology/The-Data-Encryption-Standard-and-the-Advanced-Encryption-Standard>.

INTRODUCCIÓN A la criptografía. Historia y actualidad [Anónimo]. [s.l.]: Ed Universidad Castilla La Mancha, 2005. 92 p. ISBN 9788484279464.

ORMAZA VINTIMILLA, Aida Diana. ESTÁNDARES CRIPTOGRÁFICOS APLICADOS A LA INFRAESTRUCTURA DE CLAVE PÚBLICA DE AMÉRICA DEL SUR. https://www.3ciencias.com/wp-content/uploads/2017/09/ART-2-2.pdf [página web]. (17, abril, 2017).

¿QUÉ ES la aritmética modular? (artículo) | Khan Academy [Anónimo]. Khan Academy [página web]. [Consultado el 20, junio, 2022]. Disponible en Internet: <https://es.khanacademy.org/computing/computer-science/cryptography/modarithmetic/a/what-is-modular-arithmetic>.

Línea de tiempo de la criptografía

Primera fase:

De la antigüedad a la primera guerra mundial

Criptografía manual

Pocos caracteres

fácilmente descifrables

Ejemplos

Antiguedad

Julio cesar

Cambiar la posición de los caracteres X posiciones en el mensaje

Polibyous

200-118 a.c

Sistema de sustitución de caracteres por medio un mecanismo

Edad media

Arabes

Descubrimiento de métodos de análisis de las técnicas de transposición

Europa

Los estados papales usan sistemas de cambios polialfabeticos

Edad mdoerna

Guerra civil norteamericana

Uso de códigos de cifrado de un solo una

Segunda fase:

Segunda guerra mundial a finales del siglo XX

Criptografía electromecánica

Muchos caracteres

Uso básico de telecomunicaciones

Ejemplos

Alemania Nazi

Enigma

Un mecanismo electromecánico con rotores

que cambian el patrón de sustitución con cada caracter

Norte américa

Cifrado con Fibonacci

Experimentos para usar la secuencia Fibonacci en el cifrado de mensajes

Tercera fase:

Finales del siglo XX a la actualidad

Digitalización criptografica

Mecanismos de autenticación

Sistemas distribuidos

Ejemplos

IBM

DES

Algoritmo simétrico altamente complejo de

Descifrar por fuerza bruta

Bélgica

AES

Utiliza complejas operaciones entre matrices para

cifrar la información

El criptoanálisis

Disciplina que evalúa como romper los códigos de cifrado de manera eficiente

Recursos requeridos

Tiempo:

para realizar los cómputos

Memoria:

Almacenamiento requerido para el ataque

Data:

Cantidad de data base para evaluar el mensaje

Tipos de ataque

Pasivos

Escucha constante del trafico de información

Activos

Suplantación del destinatario o modificación de mensajes enviados

Resultados

Ruptura total

Deducción de claves

Deducción global o local

Se descubre parte del mensaje mas no la clave

Distinción

Se identifica el tipo de cifrado

Estándares criptográficos

Son

Normas y modelos para el aseguramiento de la privación en la transmisión de la información

Deben ser certificados por enitdades compententes

Criterios

Perfil de protección

Documenta los ajustes necesarios para su implementación

Objetivo de seguridad

Ofrece la estructura de las capacidades de seguridad

Requisitos funcionales

Descripción de los comportamientos de seguridad esperados

Niveles de seguridad

Nivel 1

La exigencia es mínima

Nivel 2

Requiere autenticación de roles

Nivel 3

Incorpora detección de intrusos

Nivel 4

Máximas exigencias de seguridad