Análisis de riesgos informáticos

Gobierno de Ti y sus factores claves [ Implementación y Operación de la Ciberseguridad]. (2017/10/28).Alvaro Hernandez https://www.youtube.com/watch?v=uqr079eHLY4&t=36s

GESTIÓN DE LOS RIESGOS INFORMÁTICOS

ISO 27005:2018

La familia de estándares ISO 27000 integra las normas expedidas por la organización internacional para la estandarización de SGSI

Actividad que se debe efectuar de forma continua en una organización; se enfoca en el análisis, planificación, ejecución, control y seguimiento de los procedimientos que se definen respecto de la política de seguridad de la información.

Norma ISO 31000:2018

Establece los principios y directrices de carácter genérico respecto a la gestión del riesgo en cualquier tipo de organización

Proceso de identificación, evaluación y control de los riesgos relacionados con la seguridad de la información y la tecnología de la información.

El objetivo de la gestión de riesgos informáticos es reducir o mitigar los riesgos a un nivel aceptable para la organización, y garantizar la continuidad del negocio en caso de un evento adverso.

Confidencialidad: se refiere a la protección de la información contra el acceso no autorizado

Integridad: se refiere a la protección de la información contra la modificación no autorizada

Disponibilidad: se refiere a la garantía de que la información esté disponible para los usuarios autorizados cuando se necesite.

Los riesgos no es responsabilidad exclusiva a las TIC, es decir, es inherente a las actividades del ser humano en general en la empresa

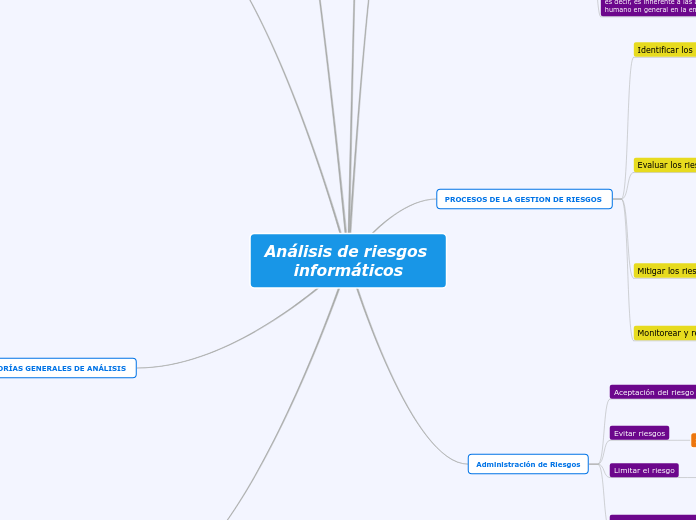

PROCESOS DE LA GESTION DE RIESGOS

Identificar los riesgos

Posibles riesgos a los que está expuesta la organización, como la pérdida de datos, los ataques de piratas informáticos, los desastres naturales, etc.

Evaluar los riesgos

Se determinar la probabilidad de que ocurran y el impacto que tendrían en la organización.

Vulnerabilidad

Situación o debilidad latente en el sistema

Superficie de ataque

La sumatoria total de las vulnerabilidades

Exploits

Programas, herramientas o técnicas que se pueden usar para acceder a información o a un sistema al que no se tiene acceso autorizado

Amenaza

Situación o peligro, ya sea potencial o real, que afecte a cualquier activo o a algún componente del sistema de seguridad de la información

Mitigar los riesgos

Se deben tomar medidas como la implementación de controles de seguridad, la adopción de políticas y procedimientos de seguridad, y la formación y concienciación del personal

Monitorear y revisar

Es importante monitorear continuamente los riesgos y revisar las medidas de mitigación para asegurarse de que siguen siendo efectivas.

Administración de Riesgos

Aceptación del riesgo

Es más caro invertir en administrar y gestionar el riesgo que aceptarlo

Evitar riesgos

Se evita cualquier exposición al riesgo

Limitar el riesgo

Es la estrategia de uso más frecuente por las organizaciones

Transferencia de riesgos

Se tasan en un valor en efectivo los incidentes en relación con los ataques a la infraestructura de los sistemas informáticos y se transfiere a un tercero voluntario, por lo general una compañía de seguros.

Ecosistema de Recursos Educativos Digitales SENA [ Implementación y Operación de la Ciberseguridad]. (2021/09 /25). Análisis, valoración de riesgos y controles de ciberseguridad: Vulnerabilidades y amenazas. https://www.youtube.com/watch?v=mHAdqq_7FXg

Enfoques en el análisis de riesgo

Enfoque cuantitativo

Este enfoque utiliza fórmulas y cálculos numéricos para evaluar el riesgo.

Se basa en la recopilación de datos cuantitativos, como el valor de los activos de información, la probabilidad de un evento de seguridad y las posibles pérdidas financieras.

El enfoque cuantitativo requiere una gran cantidad de datos y un análisis minucioso para llegar a resultados precisos.

Elementos del enfoque Cuantitativo

Análisis de probabilidad

Análisis de consecuencias

Simulación a través de modelos de computador

Enfoque cualitativo

Este enfoque se enfoca en evaluar el riesgo mediante la evaluación subjetiva de factores cualitativos, como reputación, confidencialidad E integridad de la información.

Se basa en la experiencia y conocimiento de expertos en seguridad informática, y utiliza técnicas como entrevistas y cuestionarios para obtener información.

utiliza la experiencia y conocimiento de expertos en seguridad informática, y se basa en técnicas como entrevistas y cuestionarios para recopilar información.

Elementos del enfoque Cualitativo

Análisis de debilidades, oportunidades, fortalezas y amenazas (DOFA)

Revisión de literatura y experiencias relacionadas con el área de gestión .

Lluvia de ideas

Entrevistas y cuestionarios estructurados

Evaluación en grupos de varias áreas al interior de la organización

Conceptos de especialistas y expertos

CATEGORÍAS GENERALES DE ANÁLISIS

Análisis de amenazas

Análisis de vulnerabilidades

este análisis es identificar las debilidades y vulnerabilidades presentes en los sistemas y aplicaciones de la organización que puedan ser explotadas por atacantes

Análisis de impacto

se evalúa el impacto que un incidente de seguridad podría tener en la organización, como la pérdida de datos, la interrupción del servicio o la violación de la privacidad.

Análisis de riesgos

Esta categoria combina la información obtenida en los análisis de amenazas, vulnerabilidades e impacto, para determinar la probabilidad de que un incidente de seguridad ocurra y el impacto que tendría en la organización.

Análisis de costo-beneficio

se evalúan las medidas de seguridad que se pueden implementar para mitigar los riesgos identificados, y se comparan los costos de implementación con los beneficios obtenidos en términos de reducción de riesgos.

COBIT

Es un modelo para auditar o intervenir la gestión y la manera de controlar los sistemas de tecnología e información, enfocados a la totalidad de los sectores de una empresa, esto quiere decir que, los usuarios, administradores y obviamente, los auditores que se involucran en el proceso

COBIT 5 [ Implementación y Operación de la Ciberseguridad]. (2017/10/28). Diana Gutiérrez https://www.https://www.youtube.com/watch?v=uqr079eHLY4&t=36s