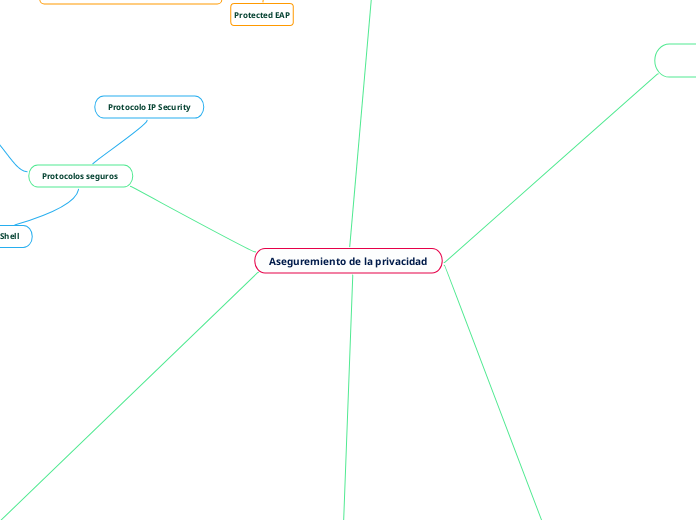

Aseguremiento de la privacidad

Fraudes informaticos y robos de información

El cifrado de la información

Sistemas de identificación en las comunicaciones

Seguridad en redes inalambricas

Clasificación de atacantes

Fases en el fraude informatico

Metodos de ciberdelincuencia

Fases de un ataque informatico

Criptografia basada en division de los datos

Cifrado de flujo de datos

Cifrado de las contraseñas

Autoridad local de registro

Autoridad de certificación

Consumidor del certificado

La infraestructura de la clave pública

Protocolo Secure Socket Layer

Metodos en redes inalambricas

Autenticación extensible authentication protocol

La herramienta aircrack-ng, airodump y aireplay-ng