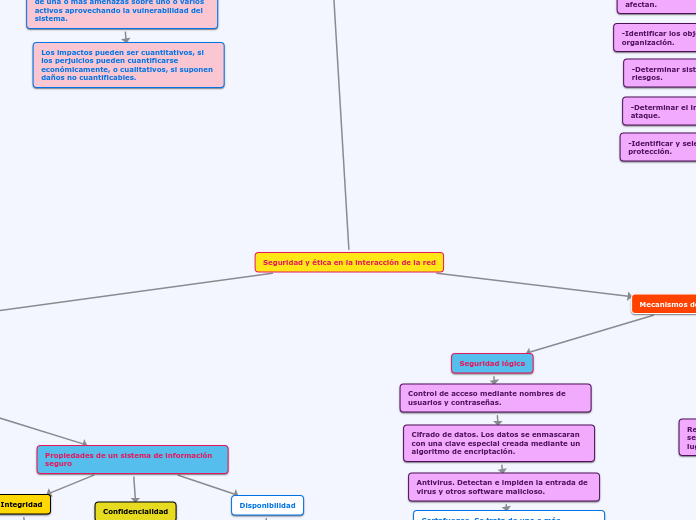

Seguridad y ética en la interacción de la red

Seguridad informática

Es la disciplina que se ocupa de diseñar las normas, procedimientos, métodos y técnicas destinadas a conseguir un sistema de información seguro y confiable.

Tipos de seguridad

Activos

Esevita o reduce los riesgos que amenazan al sistema.

Ej: impedir el acceso a la información a usuarios no autorizados mediante introducción de nombres de usuarios y contraseñas

Pasivos

Minimiza su repercusión y facilita la recuperación del sistema

Ej: Tener siempre al día copias de seguridad de los datos .

Propiedades de un sistema de información seguro

Integridad

Garantiza la autenticidad y precisión de la información sin importar el momento en que esta se solicita.

Confidencialidad

El hecho de que los datos o información estén únicamente al alcance del conocimiento de las personas en los momentos autorizados y de una manera autorizada.

Disponibilidad

Grado en el que un dato está en el lugar, momento y forma en que es requerido por el usuario autorizado.

Análisis de riesgos

Elementos de estudio

Activos

Datos.Constituyen el núcleo de toda organización .

Software. Constituido por los sistemas operativos y el conjunto de aplicaciones.

Redes. Representan la vía de comunicación y trasmisión de datos a distancia.

Instalaciones. Son los lugares que albergan los sistemas de información y de comunicaciones.

Personal. Conjunto de personas que interactúan con el sistema de información.

Servicios que se ofrecen a clientes o usuarios .

Soporte. Los lugares en donde la información queda registrada y almacenada durante largos períodos o de forma permanente.

Amenazas

En función del tipo de daño que podría producir sobre la información se clasifican: Interrupción. Deshabilita el acceso a la información

Interceptación. Pueden acceder a un determinado recurso del sistema y captar información confidencial de la organización.

Modificación. Pueden acceder a los programas y datos de un sistema de información y también puede modificarlos.

Fabricación. Agregarían información falsa en el conjunto de información del sistema.

Según su origen, se clasifican en: Accidentales. Accidentes meteorológicos, incendios, inundaciones, etc.

Intencionadas. Son debidas siempre a la acción del ser humano.

Riesgos

Posibilidad de que se materialice o no una amenaza aprovechando una vulnerabilidad.

Una organización puede optar por tres alternativas distintas: -Asumirlo sin hacer nada. -Aplicar medidas para disminuirlo o anularlo. -Transferirlo.

Vulnerabilidades

Probabilidades que existen de que una amenaza se materialice contra un activo.

Ataques

Se dice que se ha producido un ataque accidental o deliberado contra el sistema cuando se ha materializado una amenaza.

Los ataques se clasifican en:

Activos.Se modifican, dañan, suprime o agregan información.

Pasivos.Acceden sin autorización a los datos contenidos en el sistema. Son los más difíciles de detectar.

Impactos

Son la consecuencia de la materialización de una o más amenazas sobre uno o varios activos aprovechando la vulnerabilidad del sistema.

Los impactos pueden ser cuantitativos, si los perjuicios pueden cuantificarse económicamente, o cualitativos, si suponen daños no cuantificables.

Procesos del análisis de riesgos

-Hacer inventario y valoración de los activos

-Identificar y valorar las amenazas que puedan afectar a la seguridad de los activos

-Identificar y evaluar las medidas de seguridad existentes.

-Identificar y valorar las vulnerabilidades de los activos a las amenazas que les afectan.

-Identificar los objetos de seguridad de la organización.

-Determinar sistemas de medición de riesgos.

-Determinar el impacto que produciría un ataque.

-Identificar y seleccionar las medidas de protección.

Mecanismos de seguridad

Seguridad lógica

Control de acceso mediante nombres de usuarios y contraseñas.

Cifrado de datos. Los datos se enmascaran con una clave especial creada mediante un algoritmo de encriptación.

Antivirus. Detectan e impiden la entrada de virus y otros software malicioso.

Cortafuegos. Se trata de uno o más dispositivos de software, de hardware o mixtos que permiten, deniegan o restringen el acceso al sistema.

Firma digital. Se utiliza para la transmisión de mensajes telemáticos y en la gestión de documentos electrónicos.

Certificados digitales. Son documentos digitales mediante los cuales una entidad autorizada garantiza que una persona o entidad es quien dice ser, avalada por la verificación de su clave pública.

Seguridad física

Respaldo de datos. Guardar copias de seguridad de la información del sistema en lugar seguro. Disponibilidad.

Dispositivos físicos de protección, como pararrayos, detectores de humo y extintores, cortafuegos por hardware, alarmas contra intrusos, sistemas de alimentación ininterrumpida o mecanismos de protección contra instalaciones.