af татьяна рыжук 4 år siden

731

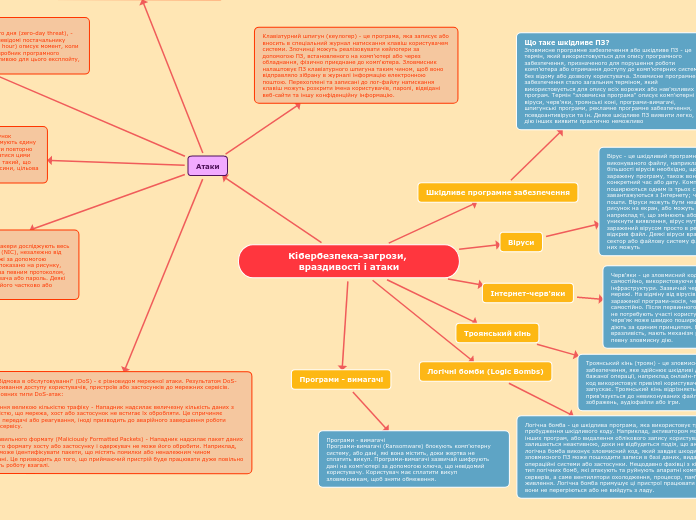

Кібербезпека-загрози, враздивості і атаки

Зловмисне програмне забезпечення продовжує становити серйозну загрозу для кібербезпеки. Троянські коні, наприклад, маскуються під безпечні програми, щоб отримати доступ до ресурсів користувача.