af ALEXANDER RENGIFO 4 år siden

317

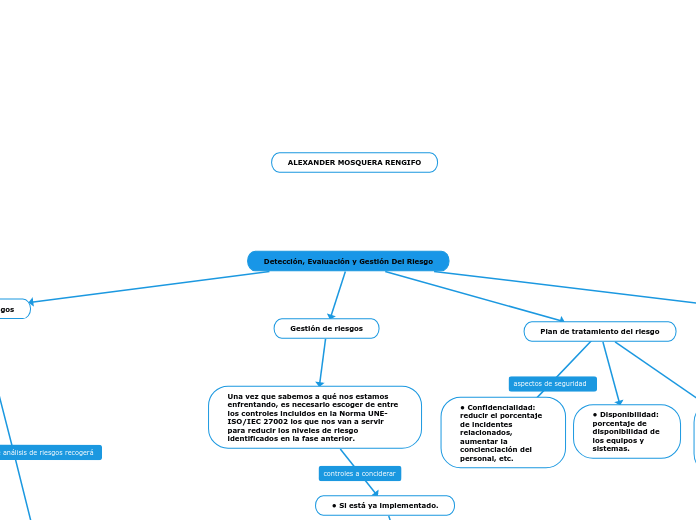

Detección, Evaluación y Gestión Del Riesgo

La gestión de riesgos en un entorno de seguridad de la información implica una serie de etapas esenciales para garantizar la protección de activos y sistemas. Primero, se debe realizar un análisis de riesgos para identificar y evaluar las vulnerabilidades existentes, así como la aparición de nuevas amenazas que puedan afectar la integridad, confidencialidad y disponibilidad de la información.