af Maynor Alexis Interiano Rivera 7 år siden

175

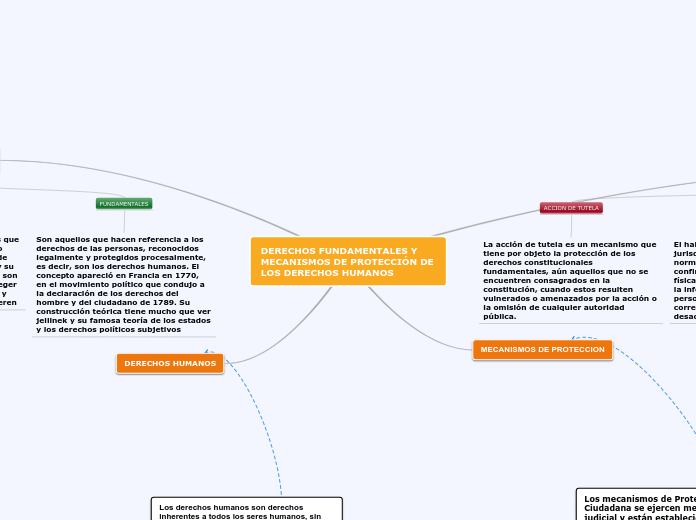

Mecanismos de Prevencion y Proteccion

Los mecanismos de prevención y los sistemas de detección de intrusos son fundamentales en la seguridad informática. La combinación de la capacidad de bloqueo de los mecanismos de prevención con las capacidades de análisis y monitoreo es crucial para detectar y mitigar ataques.