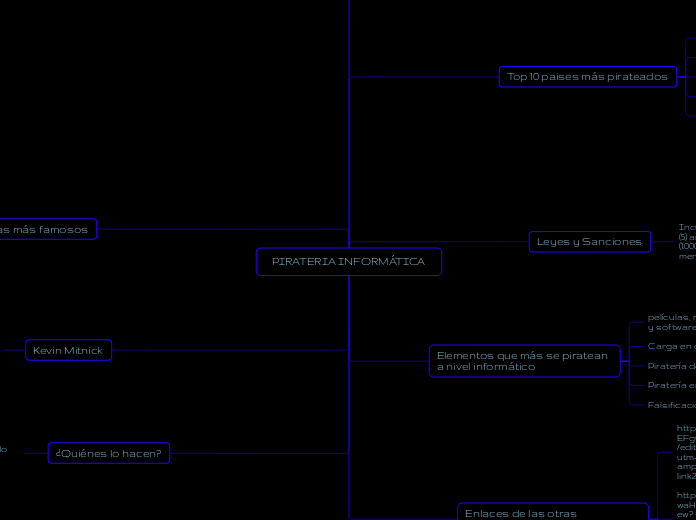

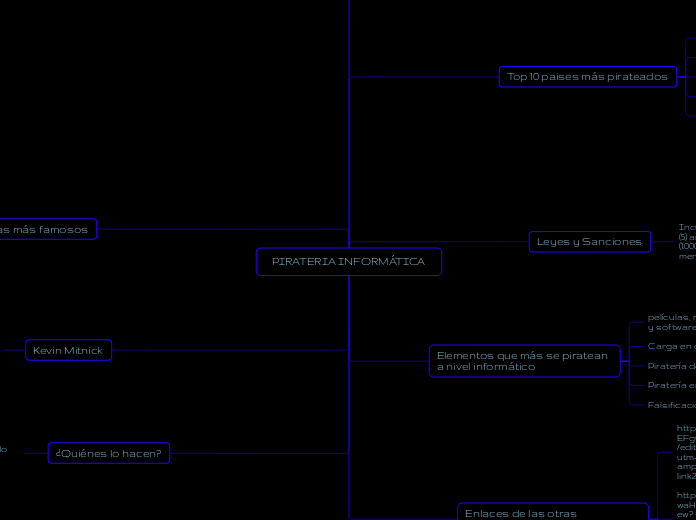

PIRATERIA INFORMÁTICA

Motivacion

Presenta motivos egoístas, como ganancias financieras, venganza o simplemente sembrar el caos.

Razones egoístas, como ganancias financieras, venganza o simplemente sembrar el caos

¿Quiénes lo hacen?

Este delito informático es realizado por hackers informáticos.

Kevin Mitnick

Hablamos del que fue más conocido en la red como 'Cóndor', el sobrenombre con el que el FBI ofrecía recompensas millonarias entre los años de 1981, cuando dio su primer 'gran golpe', y 1995. De origen estadounidense de 1962, es conocido como uno de los hackers más influyentes en Estados Unidos.

Top 3 piratas más famosos

Jonathan James.

Kevin Poulsen

Kevin Mitnick.

Tipos de piratas informaticos

Existen varios tipos de piratas informáticos, los Grey hackers, White Hats y los Black Hats, los de sombrero blanco y los de sombrero negro, o sea, los buenos y los malos.

White hats

Son hackers que trabajan asegurando y protegiendo sistemas de TI. Usualmente se desempeñan en empresas de seguridad informática y dan cuenta de las vulnerabilidades de las empresas para poder tomar medidas correctivas.

Grey hackers

Es un híbrido, ya que a veces actúa de manera ilegal, aunque con buenas intenciones

Black hats

Crackers, Phreakers,Defacer, etc...

Defacer

Buscan bugs de páginas web en internet para poder infiltrarse en ellas y así modificarlas.

Crackers

Su principal finalidad es dañar sistemas y ordenadores, rompiendo sistemas de seguridad de computadores, colapsando servidores, infectando redes y entrando a zonas restringidas.

Phreakers

phreakers son los que obtienen acceso ilegal al sistema telefónico

Enlaces de las otras herramientas tics.

https://www.canva.com/design/DAFPn84zbtE/GNctEv2Dfh8ABEegpqiCzg/edit?utm_content=DAFPn84zbtE&utm_campaign=designshare&utm_medium=link2&utm_source=sharebutton

https://www.canva.com/design/DAFPnwaHb6g/JHqFLvtse8jsEKQuBcAeoA/view?utm_content=DAFPnwaHb6g&utm_campaign=designshare&utm_medium=link2&utm_source=sharebutton

https://www.canva.com/design/DAFNEFgQg2g/EDTZT0MLv6ltheA3KSEuJw/edit?utm_content=DAFNEFgQg2g&utm_campaign=designshare&utm_medium=link2&utm_source=sharebutton

https://www.powtoon.com/c/e4tfPa1nxEk/2/m

https://docs.google.com/presentation/d/1QLLCRajQpAEh79LWULCK8lNL8e4PINfzz_Ayb-VWSzI/edit?usp=sharing

Elementos que más se piratean a nivel informático

Falsificación

Piratería en Internet

Piratería de usuario final

Carga en discos duros

películas, música, videojuegos, libros y software.

Leyes y Sanciones

Incurrirá en prisión de dos (2) a cinco (5) años y multa de veinte (20) a mil (1.000) salarios mínimos legales mensuales vigentes

Top 10 paises más pirateados

Suiza

Bélgica

Francia

Italia

España

Japón

Alemania

Reino unido

EEUU

Polonia

Definición

Reproducción no autorizada de materiales protegidos por derechos de propiedad intelectual (como derecho de autor, marcas de fábrica o de comercio, Indicaciones geográficas, etc.) hecha con fines comerciales, y comercio no autorizado de los materiales reproducidos.