af Julia Lesyk 1 år siden

80

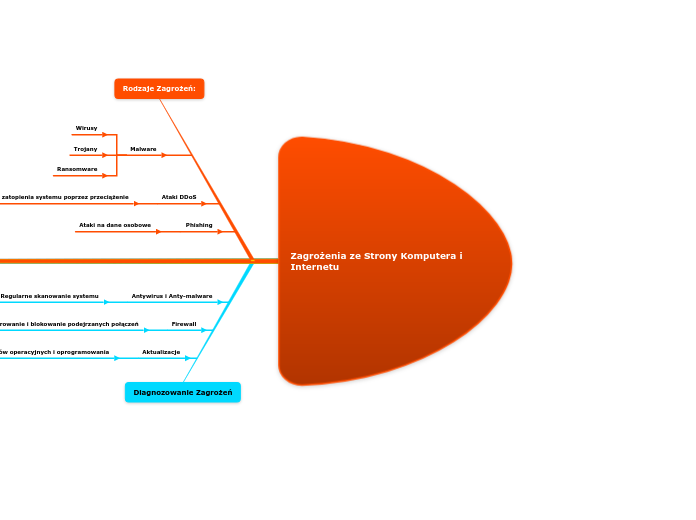

Zagrożenia ze Strony Komputera i Internetu

W dobie rosnących zagrożeń komputerowych i internetowych, kluczowe jest nieustanne dostosowywanie strategii bezpieczeństwa do nowych trendów oraz innowacji technologicznych. Ważnym elementem jest szybka i skuteczna reakcja na incydenty, która obejmuje opracowanie szczegółowego planu działania.