Principales ayudantes y objetivos de la cibercriminalidad.

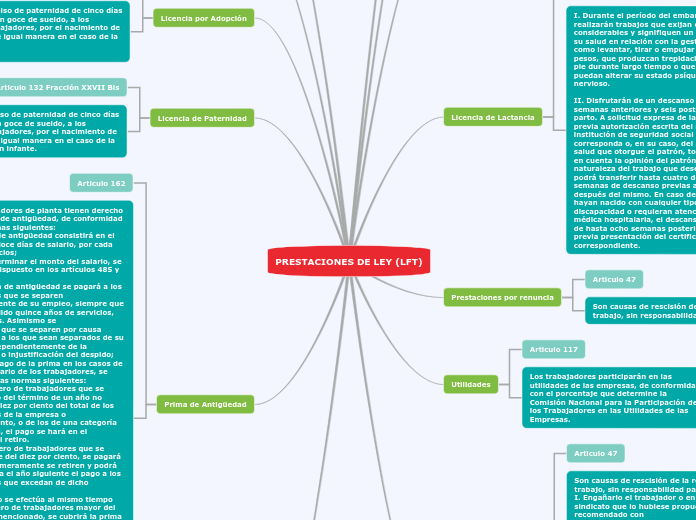

Trabajadores

Eslabon debil

Expocision a la ciberdelincuencia

Cibercriminaliad

Criminalidad Cibernetica.

Ciberseguridad

La Nube

Servicios de uso compartido

Fugas de datos

Infraestructura

Tecnología cloud

Infraestructuras Criticas.

Ataques ciberdelincuentes

Transportes

Servicios basicos

Centrales electricas

Antiguas.

Ataque DDoS

Cualquier industria

Postverdad y noticias falsas

Manipulación de verdad pública

No hay tipo de solución

Mas información falsa que verdadera

Malwareless

Ataques sin malware

Herramientas no maliciosas

Ataque ransomware

Crime-as-a-Service

Oportunidad para compra y venta de herramientas para ataques

Cimen como servicio

ISF

evidencio un aumento de cibercrimen

Grandes eventos públicos como gancho para ciberataques

Capturar Informacion Personal

Estafas

Enlaces

Noticias inventadas

Entradas falsas

Cobertura internacional

Engañar

Exploit Kits

No requiere de experiencia

para realizar ataques

Robo de datos confidenciales

Denegaciones de servicios

Conjunto de herramientas para realizar ataques

Falta de concienciación y formación de los empleados

Falta de conciencia

Falta de cultura

Machine Learning e Inteligencia Artificial

Cambien usada para criminalidad como método de optimizar estos procesos

Bg Data

Inteligencia Artificial

Prediccion de Amenazas

Vulnerabilidades

Malware

Mejora en ciberseguridad

Autonomía

Evolucion de soluciones

Blockchain

Nuevo modelo de ciberseguridad

Documentales

Operaciones logisticas

Propia Gestión de identidad

Cadenas de bloques

Transacciones entre 2 o mas personas

Soporte al bitcoin

Amenazas Moviles

Dispositivos moviles

Protocolo de seguridad para evitar ataques ciberneticos.

Portatiles

Tablets

Celulares

Viejas vulnerabilidades

Parches de seguridad

frecuentes relaciones con internet

No modifica funcionalidad

programa

Agujeros de seguridad

Seguriad

Usuarios

Más malware

Codigo Oculto

Documentos

Vectores de ataques conocidos

ESET

Robo de datos personales y sensibles

Ramsomware

Extorsión

Comercio

Deep Web

Tendencia en cibercriminalidad

Internet of Things y dispositivos conectados

Robots

Seguridad

Capacidades de la tecnologia

Sistemas discriptivos

Empresas

Hogares digitales

Criptomonedas

Litecoin

Ethereum

Reglamento de Protección de Datos.

2017-2018

GDPR

Privacidad y Seguridad

Uso oblgatorio

PYME

Macro

Micro

Proteccion de datos

Ley

Ransomware

Amenazas

Virus

Bloqueo

Bitcoins

Fuente de negocios ilicitos

Criminalidad