von Van den Moortel Lander Vor 5 Jahren

1542

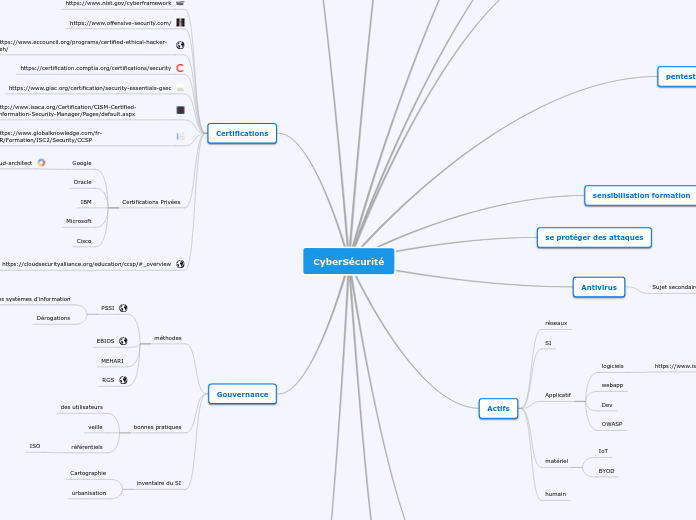

CYBERSECU

La cybersécurité est un domaine crucial pour protéger les systèmes d'information contre diverses menaces et vulnérabilités. Des outils comme Metasploit, Nmap, et WireShark sont fréquemment utilisés pour effectuer des tests d'