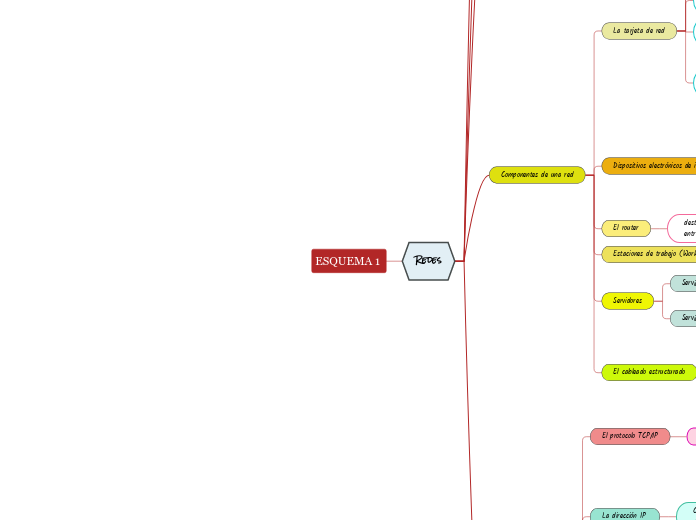

ESQUEMA 1

Redes

Protocolos de la red

INTERNET, SEGURIDAD Y PRIVACIDAD

Firewall (Cortafuegos): sistema de seguridad hardware/ software que controla las comunicaciones entre redes informáticas.

Cookies: archivos de texto que las páginas web que visitamos colocan en nuestro ordenador para recordar nuestra visita

Caballo de Troya (Troyanos): aplicaciones de software que se programan con el fin de borrar datos, robar contraseñas etc ... Se divide en dos módulos

Software espía (Spyware): Este se oculta en otros programas y su principal virtud es registrar todas las visitas que hacemos a Internet

Virus y gusanos: Malware que produce efectos nocivos en el equipo , pudiendo causar la pérdida de los datos

Malware: Programas informáticos que se introducen en nuestro ordenador de forma inadvertida

Tipos de conexiones a Internet

Telefonía móvil

GSM, GPRS, UMTS, HSDPA.

PLC

LMDS

Redes inalámbricas

Satélite

Cable

Línea digital

Líneatelefónica

Grupos de Trabajo

sirven para identificar mas rápidamente los equipos conectados

Direcciones de servidor DNS (Domain Name System)

Un servidor DNS traduce nombres de dominio a IPs y viceversa.

sistema de nomenclatura para dispositivos conectados a redes ,asigna un nombre de dominio a cada dirección IP

Puerta de enlace predeterminada

Será la IP del router, switch etc.. por lo tanto, la puerta de enlace tendrá una dirección IP única .

Máscara de subred

Indica el número de ordenadores máximo que pueden estar conectados a una red o subred.

La dirección IP

Cada equipo que pertenece a la red dispone un identificador único para poder saber a quién va

dirigido cada paquete y quiénes son los remitentes . esta formada por 4 bytes

dirección dinámica configurada para que el router de la LAN le adjudique un IP diferenre

dirección privada estática siempre para el mismo ordenador.

dentro de estas pueden ser también:

dirección 255.255.255.255 envía los paquete a todas las estaciones

dirección1 27.0.0.1 que hace referencia al equipo local

El protocolo TCP/IP

controla la comunicación entre los diferentes equipos conectados

funciones del protocolo TPC

en el emisor

en el receptor

Componentes de una red

El cableado estructurado

La fibra óptica

formada por filamentos de vidrio transparentes, muy finos y capaces de transportar a altas velocidades

El cable de par trenzado

Está formado por cuatro pares de hilos, cada par está trenzado para evitar interferencias radioeléctricas.

Servidores

Servidores no dedicados

ejecutan varias aplicaciones y que por lo tanto se dedican a más de una tarea

Servidores dedicados

presta servicios dedicados, relacionados con el alojamiento web y otros servicios en red

Estaciones de trabajo (Workstations)

los ordenadores utilizados que están conectados a la red.

El router

destinado a interconectar diferentes redes

entre sí

Dispositivos electrónicos de interconexión

Conmutador, SWITCH

están conectados a cada uno de sus puertos

Concentrador, HUB

Recibe un paquete de datos a través de un

puerto y lo transmite al resto

Punto de Acceso Inalámbrico

Realiza las mismas funciones que los concentradores, pero utilizando ondas

La tarjeta de red

Cada tarjeta tiene un identificador hexadecimal único de 6 bytes, denominado MAC y hay dos tipos de tarjeta :

Inalámbricas Usan antenas y receptores para recibir

la señal inalámbrica

Ethernet : Conector RJ-45, similar al del teléfono.

Su uso está destinado a cable

se instalan en las ranuras de expansión de nuestro equipo, o a través del puerto USB

Transforman las ondas de los cables de red a lenguaje informático

permite conectar nuestro equipo a la red

También denominada NIC

Tipologías

Mixtas

Árbol

sus switchs se conectan a las estaciones de trabajo

En ella, un servidor, o proveedor se conecta a un router central

Denominada así por su apariencia

Puras

Estrella

es La más utilizada, las estaciones de trabajo pasan por un dispositivo central de conexiones

Bus

Un único cable, al que se conecta cada ordenador

Anillo

Varios nodos unidos en el que la información circula en una dirección

Según el sistema jerárquico de la red

Redes Punto a Punto

todos los ordenadores tienen el mismo estatus en la

red y deciden qué recursos y servicios dan al resto

Redes Cliente-Servidor

El ordenador controla y proporciona

recursos, permisos... a otros oredenadores

Según la zona geográfica

WAN

otras son instaladas por proveedores para proveer conexión a sus clientes

unas son construidas por organizaciones o empresas para uso privado

sus miembros no están en una misma ubicación física

proporcionan un servicio

abarca varias ubicaciones físicas,

MAN

ejemplo : redes Wifi gratuitas

Conectan redes situadas en una ciudad, área industrial etc

LAN

Están protegidas y son privadas

conectadas a través de un cable, o por redes inalámbricas

extensión limitada ( 200 metros)

Conectan ordenadores de una casa u oficina

PAN

abarcan pocos metros

son de uso personal

Conectan a los ordenadores distintos dispositivos