von TOVAR DELGADILLO TOVAR DELGADILLO Vor 3 Jahren

236

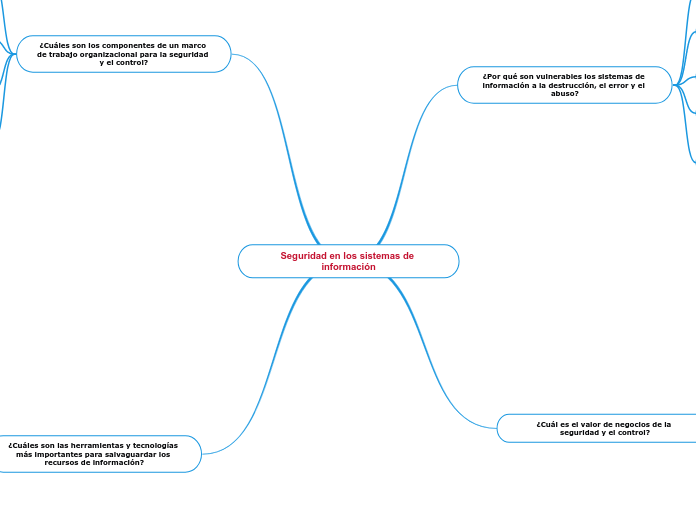

Seguridad en los sistemas de información

En el ámbito empresarial, la protección de los sistemas de información es una prioridad crítica para salvaguardar tanto los activos propios como los datos de clientes, empleados y socios comerciales.