por CAITLYN KNIGHTS hace 3 años

253

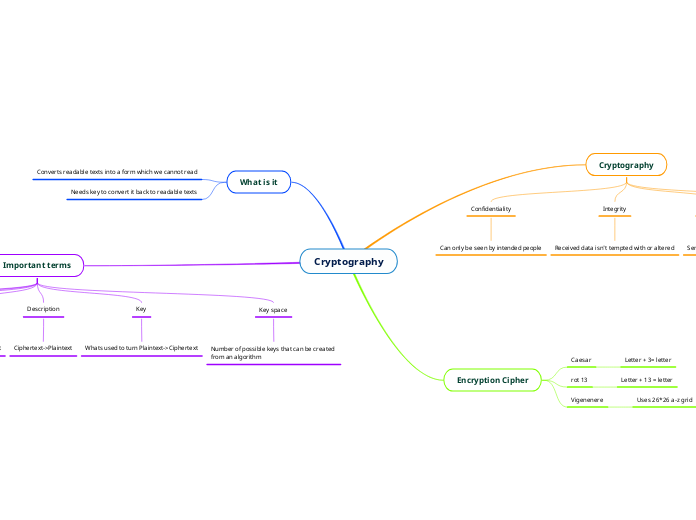

Cryptography

Cryptography involves the practice of securing information by converting it into an unreadable format, known as ciphertext, which can only be transformed back into readable text, or plaintext, with the use of a key.