por María Meléndez hace 1 año

125

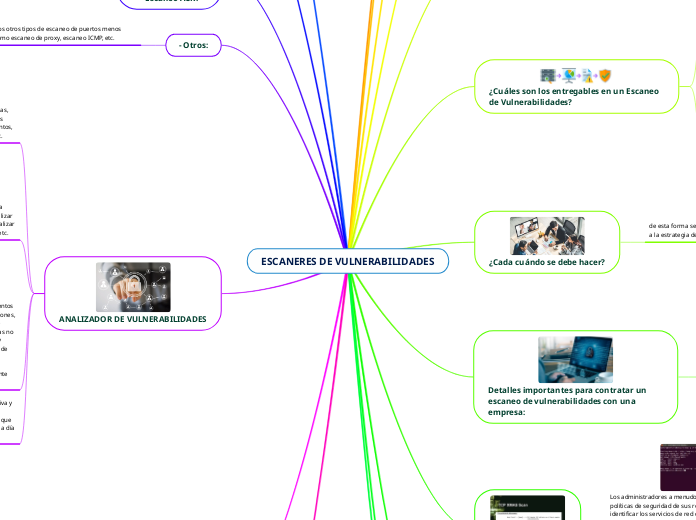

ESCANERES DE VULNERABILIDADES

En el ámbito de la seguridad informática, es crucial realizar escaneos de vulnerabilidades para identificar puertos sensitivos y proteger la información valiosa, independientemente del tamaño de la empresa.