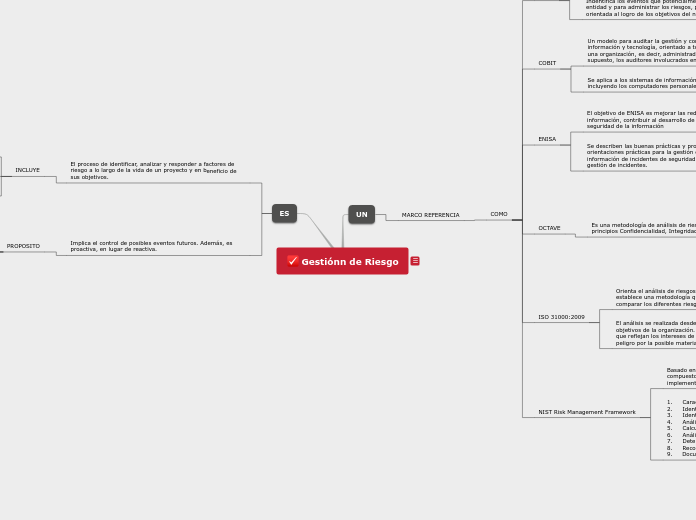

Gestiónn de Riesgo

identificacion

ES

Implica el control de posibles eventos futuros. Además, es proactiva, en lugar de reactiva.

PROPOSITO

Planificar

Toma de decisiones

Reducir o dividir los riesgos

Identificar posibles riesgos

El proceso de identificar, analizar y responder a factores de riesgo a lo largo de la vida de un proyecto y en beneficio de sus objetivos.

INCLUYE

Aceptación

Mitigación

Prevención

UN

MARCO REFERENCIA

COMO

NIST Risk Management Framework

1. Caracterización de Sistema,

2. Identificación de Amenazas,

3. Identificación de Vulnerabilidades,

4. Análisis de Control,

5. Calculo de Probabilidad,

6. Análisis del Impacto,

7. Determinación del Riesgo,

8. Recomendaciones de Control.

9. Documentación de resultados

Basado en el riesgo para gestionar la ciberseguridad, y está compuesto por tres partes: el núcleo del marco, los niveles de implementación del marco y los perfiles del mismo.

ISO 31000:2009

El análisis se realizada desde arriba, desde la perspectiva de los objetivos de la organización. El cumplimiento de estos objetivos y que reflejan los intereses de las partes interesadas, puede verse en peligro por la posible materialización de una serie de riesgos.

Orienta el análisis de riesgos al negocio en su conjunto y establece una metodología que permite unificar los criterios y comparar los diferentes riesgos.

OCTAVE

Es una metodología de análisis de riesgos, en base a tres principios Confidencialidad, Integridad y Disponibilidad.

3. Desarrolla un plan y una estrategia de seguridad, siendo analizados los riesgos en esta fase en base al impacto que puede tener en la misión de la organización.

2. En la segunda se identifican las vulnerabilidades a nivel de infraestructura de TI.

1. Contempla la evaluación de la organización, se construyen los perfiles activo-amenaza, recogiendo los principales activos, así como las amenazas

ENISA

Se describen las buenas prácticas y proporciona información y orientaciones prácticas para la gestión de redes y la información de incidentes de seguridad con énfasis en la gestión de incidentes.

El objetivo de ENISA es mejorar las redes y la seguridad de la información, contribuir al desarrollo de una cultura de red y seguridad de la información

COBIT

Se aplica a los sistemas de información de toda la empresa, incluyendo los computadores personales y las redes

Un modelo para auditar la gestión y control de los sistemas de información y tecnología, orientado a todos los sectores de una organización, es decir, administradores IT, usuarios y por supuesto, los auditores involucrados en el proceso.

COSO

Indentifica los eventos que potencialmente puedan afectar a la entidad y para administrar los riesgos, proveer seguridad, orientada al logro de los objetivos del negocio.

Contiene las principales directivas para la implantación, gestión y control de un sistema de control.