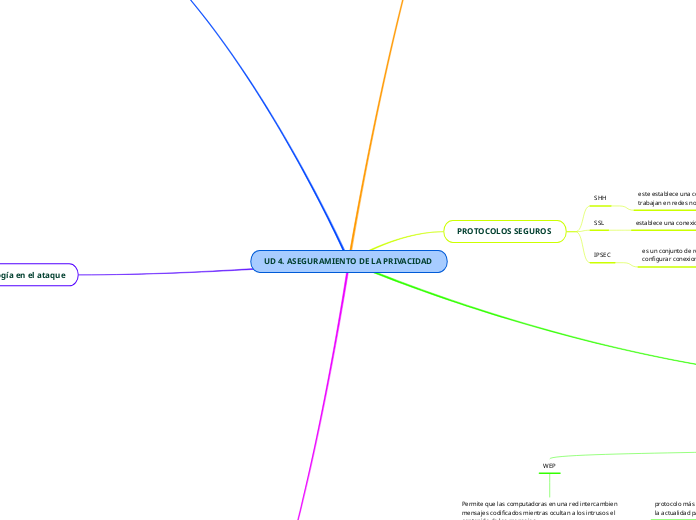

UD 4. ASEGURAMIENTO DE LA PRIVACIDAD

EL CIFRADO DE LA INFORMACION

algoritmo

AES

es un cifrado de bloque simétrico que puede cifrar y descifrar datos.

DES

es el algoritmo prototipo del cifrado por bloques un algoritmo que toma un texto en claro de una longitud fija de bits y lo transforma mediante una serie de operaciones básicas en otro texto cifrado de la misma longitud.

es el desarrollo de un conjunto de técnicas que permiten alterar y modificar mensajes o archivos con el objetivo de que no puedan ser leídos por todos aquellos usuarios que no estén autorizados a hacerlo.

criptografia basada en la division de los datos

WEP-RC4

Es un esquema de cifrado extremadamente simple y puede implementarse en software de forma muy eficiente.

ECB

el mensaje es dividido en bloques, cada uno de los cuales es cifrado de manera separada.

cifrado por bloques

cifrado de lujos de datos

criptografia basada en la naturaleza de la clave

mixta

asimetrica

simetrica

fases de la criptografia digital

firma digital

autenticacion

cifrado

Metodología en el ataque

phishing

tipos de ataques de denegación de servicio

Dos por aplicaciones

Dos por protocolo

Dos por volumen

Estafa que tiene como objetivo obtener a través de internet datos privados de los usuarios, especialmente para acceder a sus cuentas

vishing

pharming local

pharming

smishing

spam

es el mayor medio de difusion de malware en el mundo

Malware

backdoor

keylogger

scareware

Botnet

spyware

troyano

gusano

virus

DELITO INFORMATICO

Es una infracción que se realiza por medios electrónicos y se centra en la expasion de la tecnología informática

otros tipos de atacantes

ciberpunk

carder

instalador de bot

clasificacion atentiendo al objeto del ataque

intruso

programador malware

spammer

sniffer

clasificación por su metodología

script kiddy

Lammer

bucanero

copyhacker

phreaker

insider

grey hat

cracker

hacker etico

hacker

se clasifican en :

intención

metodología

objeto

SEGURIDAD EN REDES INALAMBRICAS

Herramientas Alrcrack

Alrmon-ng

Alrodump-ng

Alreplay-ng

Alrcrack-ng

TIPOS DE ATAQUES EN WLAN

activos pasivos

ataques activos

métodos en redes inalambricas

WPA2

protocolos de seguridad inalámbricos desarrollados para la protección de redes.

WPA

es una contraseña que utilizas para conectarte a una red inalámbrica. Puedes obtener la contraseña WPA desde la persona que maneja la red.

WPA3

protocolo más nuevo y seguro que se encuentra disponible en la actualidad para dispositivos Wi-Fi.

WEP

Permite que las computadoras en una red intercambien mensajes codificados mientras ocultan a los intrusos el contenido de los mensajes.

PROTOCOLOS SEGUROS

IPSEC

es un conjunto de reglas o protocolos de comunicación para configurar conexiones seguras a través de una red.

modo túnel

modo transparente

SSL

establece una conexion segura entre un cliente y un servidor

SHH

este establece una conexion segura entre sistemas que trabajan en redes no segura

SISTEMAS DE IDENTIFICACIÓN EN LA COMUNICACIONES

Certificado digital y firmas electronicas son herramientas que nos ofrecen mayor seguridad.

certificado

version

numero de serie

algoritmo de la firma

emisor

validez

sujeto

clave publica

la infraestructura de la clave publica

consumidor del certificado

autoridad de certificación

autoridad local de registro

usuario final