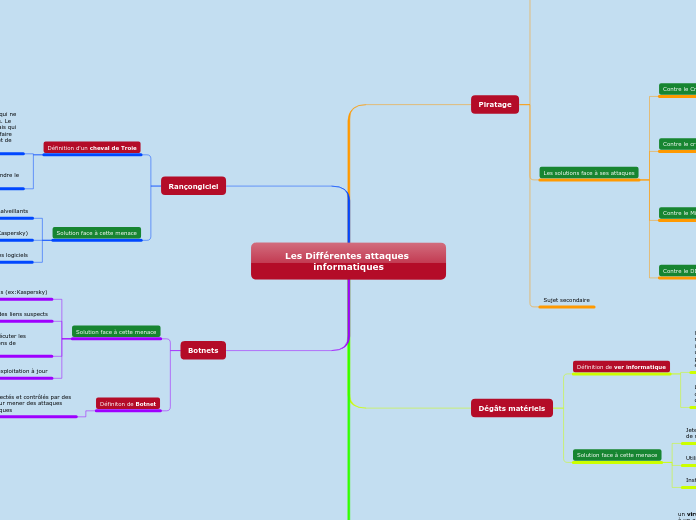

Les Différentes attaques informatiques

Botnets

Définiton de Botnet

Réseaux d’appareils électroniques infectés et contrôlés par des malwares, utilisés par les hackers pour mener des attaques DDoS ou d’autres types de cyberattaques

Gardez votre système d'exploitation à jour

Analysez tous les téléchargements avant d'exécuter les fichiers téléchargés, ou trouvez d'autres moyens de transmettre des fichiers.

Ne cliquez pas sur des liens suspects

Installez un logiciel anti-virus (ex:Kaspersky)

Rançongiciel

Mettre régulièrement à jours ses logiciels

Définition d'un cheval de Troie

Le cheval de Troie permet à un pirate informatique de perturber le fonctionnement d'un ordinateur ou d'en prendre le contrôle.

Un cheval de Troie est un type de logiciel malveillant, qui ne doit pas être confondu avec les virus ou autres parasites. Le cheval de Troie est un logiciel en apparence légitime, mais qui contient une fonctionnalité malveillante. Son but est de faire entrer cette fonctionnalité malveillante sur l'ordinateur et de l'installer à l'insu de l'utilisateur.

Espionnage

Ne pas télécharger, ni ouvrir de liens malveillants

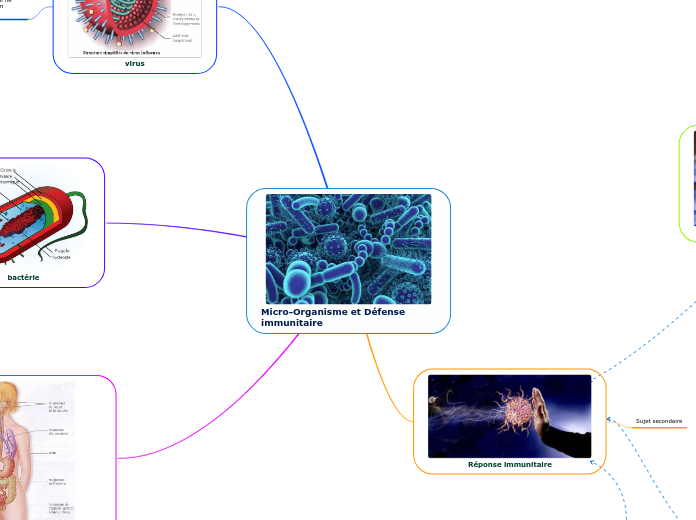

Définition de virus informatique

un virus informatique est conçu pour se propager d'un hôte à un autre, avec la capacité de se répliquer. Mais le virus informatique ne peut proliférer sans un programme, par exemple un fichier ou un document. Il perturbe plus ou moins gravement le fonctionnement de l'ordinateur infecté.

Dégâts matériels

Solution face à cette menace

Installer un logiciel anti-virus (ex:Kaspersky)

Utiliser un pare-feu

Jetez les courriels envoyés par des inconnus en prenant soin de ne pas les ouvrir

Définition de ver informatique

Les vers informatiques peuvent exploiter les erreurs de configuration des réseaux ou exploiter les failles de sécurité des systèmes d'exploitation et des applications

Un ver informatique est un logiciel malveillant qui se reproduit sur plusieurs ordinateurs en utilisant un réseau informatique comme Internet. Il a la capacité de se dupliquer une fois qu'il a été exécuté. Contrairement au virus, le ver se propage sans avoir besoin de se lier à d'autres programmes exécutables

Piratage

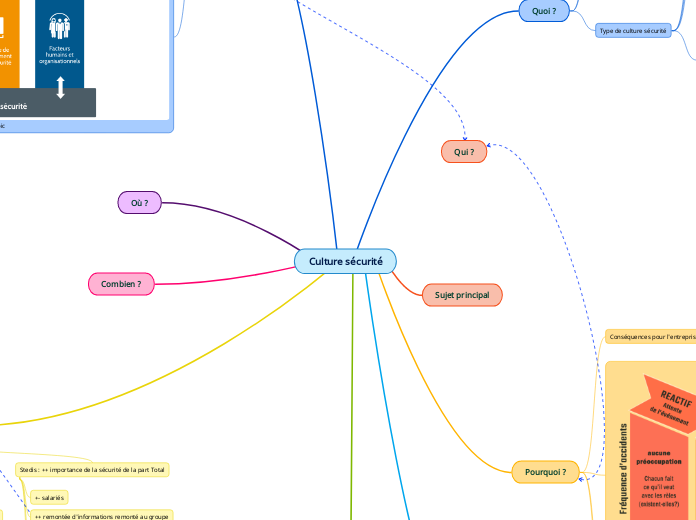

Sujet secondaire

Les solutions face à ses attaques

Contre le DDoS

Solliciter l'opérateur ou le fournisseur d'accès à internet pour filtrer le trafic

Contre le MitM

Obtenir la clé publique de son interlocuteur par un tier de confiance

Mot de passe

Vérifier le niveau de confiance qui est accordée à la clé que l'on possède

Contre le cryptojacking

Les bloqueurs de scripts : (ex:NoScript, ScriptSafe)

Un bon anti-virus

Contre le Cross-site scripting

Configurez vos logiciels pour qu'ils se mettent à jour automatiquement

Installez un logiciel anti-virus

Définition de logiciel malveillant

C'est un programme développé dans le but de nuire à un système informatique, sans le consentement de l'utilisateur dont l'ordinateur est infecté.

Exemple de logiciel malveilant

MitM : Attaque qui a pour but d'intercepter les communications entre deux parties, sans que ni l'une ni l'autre ne puisse se douter que le canal de communication entre elles a été compromis.

Cross-site scripting : Type de faille de sécurité des sites web permettant d'injecter du contenu dans une page, provoquant ainsi des actions sur les navigateurs web visitant la page.

Cryptojacking : Menace en ligne émergente qui se cache sur un ordinateur ou un appareil mobile et utilise les ressources de la machine pour « miner » des formes d'argent virtuel connues sous le nom de cryptomonnaies.

DDoS : Attaque informatique ayant pour but de rendre indisponible un service, d'empêcher les utilisateurs légitimes d'un service de l'utiliser.