jonka Diana Ru HR 6 vuotta sitten

1763

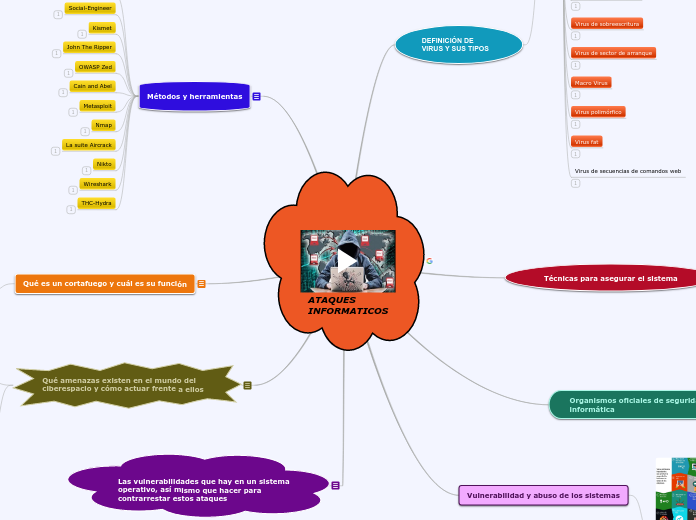

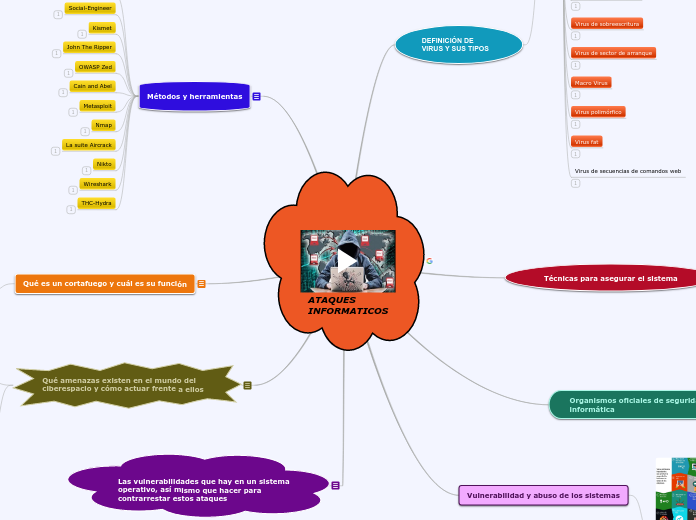

MAPA MENTAL MARIA

jonka Diana Ru HR 6 vuotta sitten

1763

Lisää tämän kaltaisia

Tenemos un sistema de software Windows 10 en nuestro centro de cómputo el cual su vulnerabilidad es media ya que está expuesto a Virus informáticos, podemos prevenir o contrarrestar costeando en comprar un antivirus.

Las cuatro operaciones básicas en plantillas: suma, resta, multiplicación y división. Las operaciones básicas en una hoja de cálculo son las aritméticas conocidas: suma, resta, multiplicación y división. ... Por ejemplo =b1*c3, multiplica los valores que hay en las celdas b1 y c3. Se pueden multiplicar más de dos celdas.

1.- Virus. Es un tipo de software que se puede replicar infectando computadoras sin permiso del usuario. Un virus se puede transmitir por un usuario a través de la red, o al momento de conectar memorias USB u otros dispositivos de almacenamiento.

2.- Spam. Es basura electrónica que llega por medio del correo. Alcanza los 90 mil millones de mensajes diarios en todo el mundo. Normalmente se distribuye cuando un Troyano (software malicioso que se presenta como un programa legítimo) se introduce en la computadora del usuario, toma las direcciones de correo electrónico de la agenda de contactos y hace un envío masivo de mensajes.

Solución. Una forma de evitarlo es utilizar los filtros de spam que existen en las plataformas de correo electrónico. Además, el usuario deberá evitar abrir mensajes con título sospechoso, que provengan de desconocidos o que hagan la petición de abrir determinado enlace.

3.- Phishing. Una forma muy común de robo de información es en la que los delincuentes se hacen pasar por otro usuario, página o servicio. Tradicionalmente atacan una página, hacen que el servicio quede deshabilitado y en ese momento asumen la identidad del sitio; de esta manera roban la información de los usuarios sin que éstos se den cuenta. Otra forma de hacerlo es, a nombre de determinadas instituciones, enviando correos en los que piden al usuario ingresar datos personales.

Solución. Para evitar caer en estos trucos lo más aconsejable es revisar las medidas de seguridad que aparecen en las páginas y cerciorarse que la dirección sea la correcta. En el caso de los correos electrónicos, no proporcionar información personal ni entrar en los enlaces que se adjuntan.

4.- Spywere. Es un software que secretamente se instala en la computadora del usuario, para luego monitorear su actividad o interferir en el uso de su equipo.

Solución. Al estilo de los antivirus, existen programas anti-spyware que los previenen, detectan y remueven.

5.- Keylogger. Este software se instala en la computadora por medio de un virus o un Troyano. El programa captura y graba todas las acciones del usuario en el teclado, para luego enviar toda la información al equipo del criminal. En sí mismo no daña la computadora, pero es capaz de copiar todos los passwords del usuario.

Solución. No existe una manera efectiva de evitarlos, sin embargo, para evitar riesgos utilizar el sentido común. Por ejemplo, monitorear el comportamiento de los programas que corren en la computadora; las apps antispyware ayudan a detectar keyloggers y habilitar el firewall (el sistema que bloquea accesos no autorizados) contribuye a disminuir riesgos.

Mediante el uso de determinadas herramientas se pueden identificar y responder a las amenazas que se presentan a diario. En el mercado existen soluciones especializadas de seguridad informática como Sm4rt de Grupo KIO Networks; se trata de una “respuesta” que ayuda diagnosticar y gestionar los riesgos a los que toda empresa está expuesta.

Los cibecriminales utilizan exploits para obtener privilegios de usuario raíz y conseguir así el control prácticamente absoluto del dispositivo objetivo.

Las exploits activos aún se dirigen a las vulnerabilidades detectadas en el año 2010, entre las que se incluyen MS10-042, en el Centro de ayuda y soporte técnico de Windows, y MS04-028, asociada con la gestión incorrecta de archivos JPEG.

Aunque Adobe Reader ha sido el objetivo de muchos ataques, Adobe ha implementado herramientas para proteger el programa de las actividades de exploits. Por tanto, cada vez es más difícil crear exploits eficaces dirigidos a la aplicación. No obstante, Adobe Reader ha seguido siendo un objetivo común durante los últimos 18 meses.

Como Java está instalado en más de 3000 millones de dispositivos (que se ejecutan en varios sistemas operativos), se pueden crear exploits para aprovechar vulnerabilidades Java específicas en diferentes plataformas o sistemas operativos.

Un firewall o cortafuegos es un dispositivo de hardware o un software que nos permite gestionar y filtrar la totalidad de trafico entrante y saliente que hay entre 2 redes u ordenadores de una misma red.

Si el tráfico entrante o saliente cumple con una serie de Reglas que nosotros podemos especificar, entonces el tráfico podrá acceder o salir de nuestra red u ordenador sin restricción alguna. En caso de no cumplir las reglas el tráfico entrante o saliente será bloqueado.

Por lo tanto a partir de la definición podemos asegurar que con un firewall bien configurado podemos evitar intrusiones no deseadas en nuestra red y ordenador así como también bloquear cierto tipo de tráfico saliente de nuestro ordenador o nuestra red.

Los piratas informáticos usan el software más sofisticado

Existen organismos oficiales encargados de asegurar servicios de prevención de riesgos y asistencia a los tratamientos de incidencias

Virus de secuencias de comandos web

Muchas páginas web incluyen código complejo para crear contenido interesante e interactivo. Este código es a menudo explotado por estos tipos de virus informáticos para producir ciertas acciones indeseables

Virus fat

Estos tipos de virus informáticos pueden ser especialmente peligrosos ya que impiden el acceso a ciertas secciones del disco donde se almacenan archivos importantes. Los daños causados pueden ocasionar la pérdida de información de archivos individuales e incluso de directorios completos.

Virus polimórfico

Se encriptan o codifican de una manera diferente, utilizando diferentes algoritmos y claves de cifrado cada vez que infectan un sistema. Esto hace imposible que el software antivirus los encuentre utilizando búsquedas de cadena o firma porque son diferentes cada vez.

Macro Virus

Estos infectan archivos que se crean utilizando ciertas aplicaciones o programas que contienen macros como .doc, .xls, .pps, etc. Estos mini programas hacen que sea posible automatizar una serie de operaciones para que se realicen como si fuera una sola acción, ahorrando así al usuario tener que llevarlas a cabo una por una

Virus de sector de arranque

Este afecta al sector de arranque del disco duro. Se trata de una parte crucial del disco en la que se encuentra la información que hace posible arrancar el ordenador desde disco.

Virus de sobreescritura

Se caracterizan por el hecho de que borran la información contenida en los ficheros que infectan, haciéndolos parcial o totalmente inútiles

Virus de acción directa

Su objetivo principal es replicarse y actuar cuando son ejecutados.

virus informáticos residentes en memoria

Estos virus se alojan en la memoria del ordenador y se activan cuando el sistema operativo se ejecuta, infectando a todos los archivos que se abren