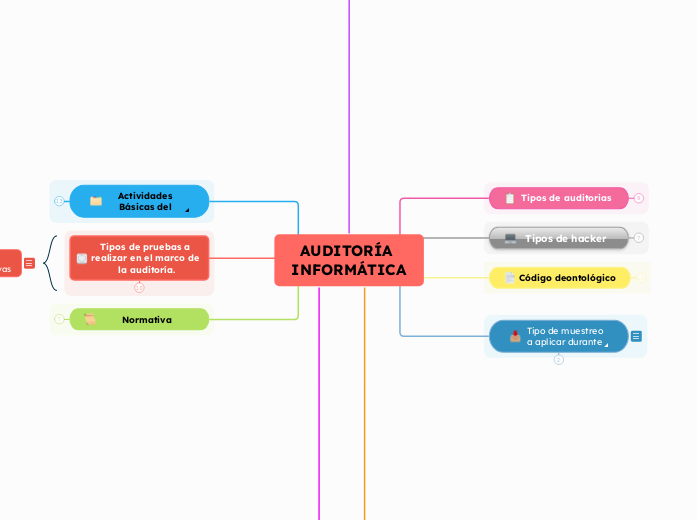

AUDITORÍA INFORMÁTICA

Tipos de auditorias

Tipos de hacker

Código deontológico

Tipo de muestreo a aplicar durante el proceso de auditoria ^

El muestreo es una herramienta de investigación muy utilizado para obtener las evidencias necesarias para detectar deficiencias .

Actividades Básicas del auditor informático^

Tipos de pruebas a realizar en el marco de la auditoría.

Normativa

Relación entre las pruebas de cumplimiento y las pruebas sustantivas

El procedimiento para la obtención y análisis de evidencias que relaciona ambas pruebas se define en varias fases: 1. Revisión de los sistemas de la organización para identificar cuáles son los controles que dispone. 2. Realización de pruebas de cumplimiento que evalúen el correcto funcionamiento de los controles identificados. 3. Evaluación de las evidencias obtenidas en las pruebas de cumplimiento para determinar la extensión y precisión de las pruebas sustantivas. 4. Evaluación de la validez de los datos con las evidencias obtenidas en las pruebas sustantivas.

Fuentes:

MF0487_3: Auditoría de seguridad informática - Ester Chicano Tejada, ic editorial

Tipos de PENTESTING y AUDITORÍAS de CIBERSEGURIDAD

Hallazgos

Requisitos Básicos

Tipos

Pasos a seguir

Glosario

Glosario apoyado en su totalidad en el Glosario de términos de ciberseguridad del Instituto Nacional de Ciberseguridad (INCIBE)

Backdoor

Se denomina backdoor o puerta trasera a cualquier punto débil de un programa o sistema mediante el cual una persona no autorizada puede acceder a un sistema. Las puertas traseras pueden ser errores o fallos, o pueden haber sido creadas a propósito, por los propios autores pero al ser descubiertas por terceros, pueden ser utilizadas con fines ilícitos. Por otro lado, también se consideran puertas traseras a los programas que, una vez instalados en el ordenador de la víctima, dan el control de éste de forma remota al ordenador del atacante. Por lo tanto aunque no son específicamente virus, pueden llegar a ser un tipo de malware que funcionan como herramientas de control remoto. Cuentan con una codificación propia y usan cualquier servicio de Internet: correo, mensajería instantánea, http, ftp, telnet o chat.

Equipo Azul

También denominado "Blue Team". Término empleado en ciberseguridad (proveniente del ámbito militar) para designar un equipo humano encargado de detener ataques de intrusión en redes y sistemas del ámbito corporativo por parte de atacantes reales. Su misión es corregir las vulnerabilidades o deficiencias detectadas por un equipo rojo, el cual realiza simulaciones de ataques controlados, así como detener posibles ataques reales. Este tipo de equipos están exclusivamente especializados en monitorizar y reforzar la seguridad de la empresa.

Equipo Rojo

También denominado "Red Team". Término empleado en ciberseguridad (proveniente del ámbito militar) para designar un equipo humano encargado de realizar pruebas de intrusión en redes y sistemas del ámbito corporativo con el fin de evaluar la ciberseguridad de la empresa y detectar vulnerabilidades. Se trata en realidad de una simulación de ataques controlados sin causar daño, en el que las deficiencias detectadas se reportan al equipo azul, encargado de subsanarlas. Su objetivo es detectar las deficiencias antes de que sean explotadas por atacantes reales.

Cortafuegos

Sistema de seguridad compuesto o bien de programas (software) o de dispositivos hardware situados en los puntos limítrofes de una red que tienen el objetivo de permitir y limitar, el flujo de tráfico entre los diferentes ámbitos que protege sobre la base de un conjunto de normas y otros criterios. La funcionalidad básica de un cortafuego es asegurar que todas las comunicaciones entre la red e Internet se realicen conforme a las políticas de seguridad de la organización o corporación. Estos sistemas suelen poseer características de privacidad y autentificación. También conocido como: firewall

Cracker

Ciberdelincuente que se caracteriza por acceder de forma no autorizada a sistemas informáticos con la finalidad de menoscabar la integridad, la disponibilidad y el acceso a la información disponible en un sitio web o en un dispositivo electrónico.

DNS

El término DNS, del inglés Domain Name Service, se refiere tanto al servicio de Nombres de Dominio, como al servidor que ofrece dicho servicio. El servicio DNS asocia un nombre de dominio con información variada relacionada con ese dominio. Su función más importante es traducir nombres inteligibles para las personas en direcciones IP asociados con los sistemas conectados a la red con el propósito de poder localizar y direccionar estos sistemas de una forma mucho más simple.

FTP

Por FTP (del acrónimo inglés File Transfer Protocol) se hace referencia a un servicio de transferencia de ficheros a través de una red, así como a los servidores que permiten prestar este servicio. Mediante este servicio, desde un equipo cliente se puede conectar a un servidor para descargar archivos desde él o para enviarle archivos, independientemente del sistema operativo utilizado en cada equipo.

Hacker

Persona con grandes conocimientos en el manejo de las tecnologías de la información que investiga un sistema informático para reportar fallos de seguridad y desarrollar técnicas que previenen accesos no autorizados.

Malware

Es un tipo de software que tiene como objetivo dañar o infiltrarse sin el consentimiento de su propietario en un sistema de información. Palabra que nace de la unión de los términos en inglés de software malintencionado: malicious software. Dentro de esta definición tiene cabida un amplio elenco de programas maliciosos: virus, gusanos, troyanos, backdoors, spyware, etc. La nota común a todos estos programas es su carácter dañino o lesivo.

Pentest

Una prueba de penetración es un ataque a un sistema software o hardware con el objetivo de encontrar vulnerabilidades. El ataque implica un análisis activo de cualquier vulnerabilidad potencial, configuraciones deficientes o inadecuadas, tanto de hardware como de software, o deficiencias operativas en las medidas de seguridad. Este análisis se realiza desde la posición de un atacante potencial y puede implicar la explotación activa de vulnerabilidades de seguridad. Tras la realización del ataque se presentará una evaluación de seguridad del sistema, indicando todos los problemas de seguridad detectados junto con una propuesta de mitigación o una solución técnica. La intención de una prueba de penetración es determinar la viabilidad de un ataque y el impacto en el negocio de un ataque exitoso.

Rootkit

Tipo de malware que permite un acceso continuo con permisos de administrador a un determinado dispositivo, como un ordenador, y que mantiene su presencia oculta al control de los administradores.

Spyware

Es un malware que recopila información de un ordenador y después la envía a una entidad remota sin el conocimiento o el consentimiento del propietario del ordenador. El término spyware también se utiliza más ampliamente para referirse a otros productos como adware, falsos antivirus o troyanos.

Utilización de herramientas tipo CAAT

(COMPUTER ASSISTED AUDIT TOOLS)

Se utiliza para tareas como

Ejemplos de herramientas CAAT

Análisis y tareas ejecutadas por las CAAT con los datos entrantes

Puntos relevantes a auditar :. Tamaño de la muestra .Grados de confianza . Márgenes de error admitidos

Función de análisis de datos

Funciones de análisis de control

Función de automatización de procesos de auditoría

Funciones de evaluación de riesgos

Funciones de análisis forense

Normativas conmunmente aceptadas

Personales

Estas normas hacen referencia a las características, conocimientos, experiencia y ética que los auditores deben poseer para poder desarrollar correctamente las tareas de auditoría. El auditor debe ser una persona independiente del área a auditar y debe estar debidamente formado para desarrollar sus tareas con rigor y seriedad.

De ejecución del trabajo

Todas aquellas normas referentes a la planificación, métodos y procedimientos necesarios para que la auditoría termine con éxito. También se incluye la designación de papeles y responsabilidades dentro del equipo auditor.

De información o elaboración de informes

Normas que debe cumplir el auditor para que el análisis de resultado, y su reflejo en el informe de auditoría final, se elabore de un modo correcto. Los informes de auditoría deberán ajustarse a los Principios y Normas de Auditoría Informática Generalmente Aceptados (NAIGA), principios elaborados por la Electronic Data Processing Auditors Foundation (EDPAF).