SEGURIDAD EN BASES DE DATOS DISTRIBUIDAS UTILIZANDO AGENTES MÓVILES

1. Propuesta de investigación

1.1 Antecedentes

El crecimiento acelerado de las redes ha conducido a un mayor desarrollo de sistemas de información distribuidos donde se puede acceder a bases de datos distribuidas.

La necesidad de tener los programas cerca de los datos para aumentar el rendimiento de las aplicaciones dio origen a tecnologías como CORBA y DCOM.

La aparición de los agentes móviles y lenguajes multiplataformas como Java

Los ambientes distribuidos han demostrado mejorar el

desempeño de las aplicaciones.

Permitiendo una interacción local en el procesamiento de la información reemplazando tener una conexión constante en la red.

1.2 MARCO TEÓRICO

1.2.1 Seguridad de los sistemas de información

La seguridad es un concepto asociado a la certeza, falta de riesgo o contingencia

La seguridad en los sistemas de información abarca tres propiedades fundamentales: Confidencialidad, Integridad y Disponibilidad.

1.2.1.1 Políticas de Seguridad

Es una manera de comunicarse con el personal de la organización, en relación con los recursos y servicios

informáticos de la organización.

Las políticas de seguridad deben concluir en una posición consciente y vigilante del personal por el uso y limitaciones de los recursos y servicios informáticos.

1.2.1.2 Control de acceso

Es el mecanismo por el que se asegura o se intenta asegurar que los recursos son sólo accedidos por los sujetos autorizados, y que solamente pueden realizar las operaciones autorizadas.

1.2.1.3 Criptografía

Tiene como finalidad prevenir algunas fallas de

seguridad en un sistema computacional.

La criptografía se divide en dos grandes grupos:

La criptografía de clave

privada o simétrica

Se refiere al conjunto de métodos que permiten tener

comunicación segura entre las partes siempre y cuando anteriormente se hayan intercambiado la clave

La criptografía de clave pública o asimétrica

Es aquella que utiliza dos claves diferentes para cada usuario, una para cifrar que se le llama clave pública y

otra para descifrar que es la clave privada.

1.2.2 Introducción a bases de datos distribuidas

Una tecnología que se adapta a la situación expuesta son las Bases de Datos Distribuidas.

Es una colección de datos relacionados lógicamente, pero dispersos sobre diferentes sitios de una red de computadoras, cada sitio en la red tiene capacidad de procesamiento autónomo y puede ejecutar aplicaciones locales

Las bases de datos distribuidas se encuentran normalmente en sitios geográficos diferentes que se administran en forma independiente y tienen una conexión más lenta.

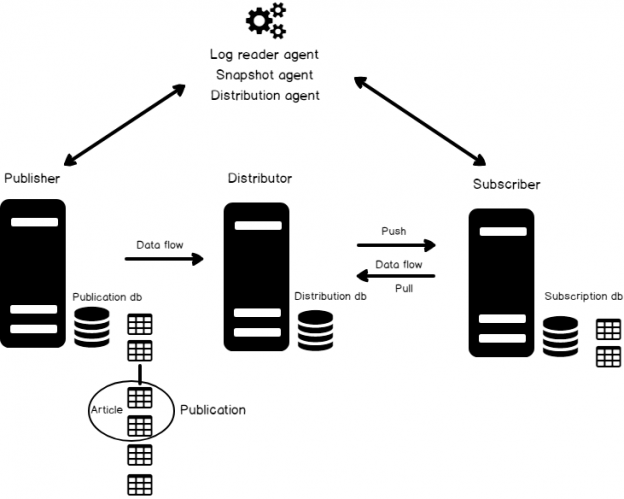

La réplica presenta un mayor rendimiento en la lectura de los datos, un aumento del paralelismo y un aumento de la sobrecarga en las actualizaciones.

La fragmentación divide la relación en varios fragmentos, cada fragmento se guarda en una computadora diferente.

1.2.3 Seguridad en bases de datos distribuidas

La necesidad de controlar el acceso es uno de los puntos a los cuales se le dedica mucho esfuerzo en los sistemas compartidos, especialmente en los sistemas distribuidos, ya que se requiere de la implementación de procesos y

procedimientos muy estrictos.

Las políticas de acceso mas populares y que se utilizan en la actualidad son: MAC, DAC y RBAC;

1.2.4 Concepto, características y usos de agentes móviles

Un Agente Móvil es un objeto especial que tiene un estado de datos, un estado de código y un estado de ejecución.

La característica principal de un agente móvil es que accede a un conjunto de métodos que le permiten moverse de un servidor a otro.

Las características básicas de un agente móvil son: autonomía, movilidad, concurrencia, direccionabilidad, continuidad, reactividad, sociabilidad y adaptabilidad.

1.2.5 Seguridad en agentes móviles

Las aplicaciones basadas en agentes móviles no deben implementarse hasta que se tomen medidas mínimas de seguridad en la red, como tener un firewall y brindar protección a los servidores contra código malicioso que

viene en un agente móvil.

Los Aglets son capaces de restringir el acceso de los agentes generalizándolos en dos grupos: confiables y no confiables.

1.2.6 Acceso a bases datos distribuidas mediante agentes móviles

La tecnología de agentes móviles soluciona diversos problemas en varias áreas.

Los trabajos mas recientes con agentes móviles se han desarrollado en código Java, dos de esos trabajos tratan como acceder a base de datos distribuida basada en la tecnología de agentes móviles.

1.3 PLANTEAMIENTO DEL PROBLEMA Y JUSTIFICACIÓN

La seguridad de las bases de datos suele hacer referencia a la protección contra los accesos malintencionados.

1.4 OBJETIVOS DE LA INVESTIGACIÓN

1.4.1 OBJETIVO GENERAL

1.4.2 OBJETIVOS ESPECÍFICOS