par rafael sanchez Il y a 7 années

362

Capitulo 8

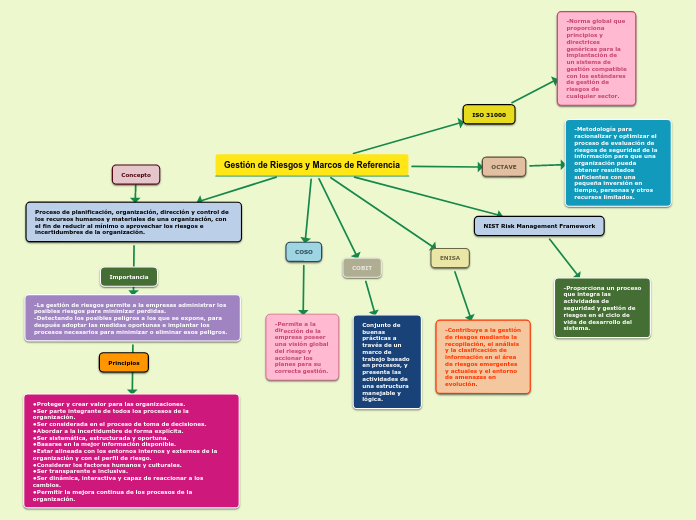

Los sistemas de información enfrentan numerosos riesgos que requieren la implementación de políticas, procedimientos y medidas técnicas para garantizar su seguridad. Entre las principales preocupaciones se encuentran la autenticación y la vulnerabilidad, abarcando desde el uso de tarjetas inteligentes y contraseñas hasta la implementación de firewalls y software antivirus.