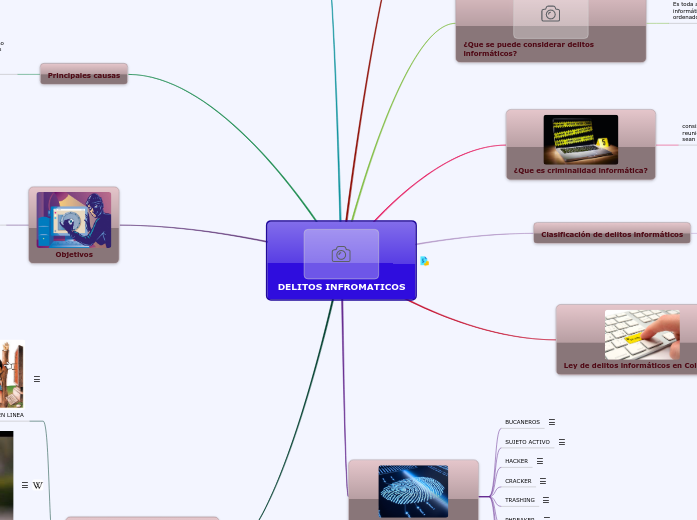

DELITOS INFROMATICOS

Peligros de los delitos informaticos

INCITACIÓN AL ODIO

Prejuicios, mensajes de odio, intolerancia y llamados a la violencia contra una persona o grupos de personas a causa de su raza, religion, nacionalidad, o ideas politicas, se multiplican y amplifican tambien en las redes sociales aprovechando su caracteristiva de viralidad.

los mensajes de odio no son exclusivos de los sitios de redes sociales. Los grupos sociales mas atacados son los judios, catolicos, musulmanes, hindues, homosexuales,mujeres,inmigrantes y las minorias.

PHISHING

Este es uno de los peligros de las redes sociales mas conocidos. Se trata de una modalidad de fraude que se caracteriza por que el usuario es llevado al engaño haciéndole revelar todos los datos de acceso de su cuenta mediante la invitación a una pagina falsa idéntica a la de una red social. Al hacer clic, el usuario creerá por la apariencia tan parecida que se trata de un sitio de confianza eh inicia sección normalmente.

Una veza que los datos son obtenidos, la pagina redireccionara al sitio original y el usuario no se habrá dado cuenta hasta que su cuenta sea manipulada para fines fraudulentos como enviar spam a sus contactos o convencerlos de instalar algún programa malicioso, aprovechando su confianza. Su información privada también puede ser vendida junto a las de otras miles de cuentas en el mercado negro.

CIBERBULLYING

también denominado acoso virtual o acoso cibernético, es el uso de medios de comunicación digitales para acosar a una persona o grupo de personas, mediante ataques personales, divulgación de información confidencial o falsa entre otros medios. Puede constituir un delito penal

. El ciberacoso implica un daño recurrente y repetitivo infligido a través de los medios electrónicos.

el acoso pretende causar angustia emocional, preocupación, y no tiene propósito legítimo para la elección de comunicaciones.

EL ACOSO EN LINEA

El cyberbulling o acoso atraves de internet es un fenomeno que alarma a los padres y autoridades gubernamentales ya que va en aumento, con el crecimiento de las redes sociales y el tiempo.

Intimidaacion,

Objetivos

La posibilidad de obtener beneficios, que pueden no ser económicos, en los que está presente el factor "poder" que involucra este manipuleo de personas y/o entes.

La asunción desinhibida de riesgos que ello implica.

Las débiles o escasas consecuencias jurídicas, o bien dicho la falta de impunidad de que gozan la mayoría casi siempre y que circunscriben el terreno a las simples maniobras o a "hechos" de consecuencias a veces civiles.

Principales causas

Si tomamos las acciones que se producen en Internet como todas aquellas que vulneran la privacidad de determinados datos, y las conductas perjudiciales que se efectivizan utilizando el medio informático en general, vemos que su causa puede obedecer a factores:

FAMILIARES

El nivel social al que pertenecen los sujetos que pueblan el mundo de la informática, por lo general es de medio a alto por cuanto provienen de una extracción que les pudo proporcionar estas herramientas para alcanzar las metas que la cultura social les estaba proponiendo.

Así el acceso a esta tecnología no es propio de zonas marginales en las que, pese a los esfuerzos gubernamentales de lograr llevar la computación (y el uso de Internet) hacia todos los rincones del país y del mundo, no es fácil aún encontrar a niños de esos lugares accediendo a ellos.

SOCIALES

La tendencia al agrupamiento o formación de "grupos económicos" en continua expansión y la globalización de la economía son factores que dieron plafon al crecimiento de la informática y paralelamente la aparición de Internet con las ventajas que ello les ofrecía, en una palabra el progreso tecnológico de las comunicaciones permitieron transacciones que, en segundos conllevaron a un mayor poder económico y político extranacional.

Ataques que se producen contra el derecho a la intimidad

Delito de descubrimiento y revelación de secretos mediante el apoderamiento y difusión de datos reservados registrados en ficheros o soportes informáticos. (Artículos del 197 al 201 del Código Penal)

Quienes practican este delito

GURUS

Son los maestros y enseñan a los futuros Hackers. Normalmente se trata se personas adultas, me refiero a adultas, porque la mayoría de Hackers son personas jóvenes, que tienen amplia experiencia sobre los sistemas informáticos o electrónicos y están de alguna forma hay, para enseñar a o sacar de cualquier duda al joven iniciativo al tema. Es como una especie de profesor que tiene a sus espaldas unas cuantas medallitas que lo identifican como el mejor de su serie. El guru no esta activo, pero absorbe conocimientos ya que sigue practicando, pero para conocimientos propios y solo enseña las técnicas más básicas.

LAMMERS

Aquellos que aprovechan el conocimiento adquirido y publicado por los expertos. Si el sitio web que intentan vulnerar los detiene, su capacidad no les permite continuar mas allá. Generalmente, son despreciados por los verdaderos hackers que los miran en menos por su falta de conocimientos y herramientas propias. Muchos de los jóvenes que hoy en día se entretienen en este asunto forman parte de esta categoría.

PHREAKER

Es el especialista en telefonía(Cracker de teléfono).Un Phreaker posee conocimientos profundos de los sistemas de telefonía, tanto terrestres como móviles. En la actualidad también poseen conocimientos de tarjetas prepago, ya que la telefonía celular las emplea habitualmente. Sin embargo es, en estos últimos tiempos, cuando un buen Phreaker debe tener amplios conocimientos sobre informática, ya que la telefonía celular o el control de centralitas es la parte primordial a tener en cuenta y/o emplean la informática para su procesado de datos.

Estos buscan burlar la protección de las redes públicas y corporativas de telefonía, con el declarado fin de poner a prueba conocimientos y habilidades(en la actualidad casi todas estas redes de comunicaciones son soportadas y administradas desde sistemas de computación), pero también el de obviar la obligatoriedad del pago por servicio, e incluso lucrar con las reproducciones fraudulentas de tarjetas de prepago para llamadas telefónicas, cuyos códigos obtienen al lograr el acceso mediante técnicas de “Hacking” a sus servidores.

TRASHING

Esta conducta tiene la particularidad de haber sido considerada recientemente en relación con los delitos informáticos. Apunta a la obtención de información secreta o privada que se logra por la revisión no autorizada de la basura (material o inmaterial) descartada por una persona, una empresa u otra entidad, con el fin de utilizarla por medios informáticos en actividades delictivas. Estas acciones corresponden a una desviación del procedimiento conocido como reingeniería social.

Estas actividades pueden tener como objetivo la realización de espionaje, coerción o simplemente el lucro mediante el uso ilegítimo de códigos de ingreso a sistemas informáticos que se hayan obtenido en el análisis de la basura recolectada. Esta minuciosa distinción de sujetos según su actuar no son útiles para tipificar el delito pues son sujetos indeterminados, no requieren condición especial; mas vale realizar dicha diferenciación para ubicarnos en el marco en que se desenvuelven y las características de su actuar, favoreciendo con ello el procedimiento penal que se deberá llevar a cabo luego de producirse el delito.

CRACKER

Personas que se introducen en sistemas remotos con la intención de destruir datos, denegar el servicio a usuarios legítimos, y en general a causar problemas. El Pirata informático. Tiene dos variantes:

-El que penetra en un sistema informático y roba información o se produce destrozos en el mismo.

-El que se dedica a desproteger todo tipo de programas, tanto de versiones shareware para hacerlas plenamente operativas como de programas completos comerciales que presentan protecciones anti-copia.

Cracker es aquel Hacker fascinado por su capacidad de romper sistemas y Software y que se dedica única y exclusivamente a Crackear sistemas.

Para los grandes fabricantes de sistemas y la prensa este grupo es el más rebelde de todos, ya que siempre encuentran el modo de romper una protección. Pero el problema no radica ahí, si no en que esta rotura es difundida normalmente a través de la Red para conocimientos de otros, en esto comparten la idea y la filosofía de los Hackers.

HACKER

Es una persona muy interesada en el funcionamiento de sistemas operativos; aquel curioso que simplemente le gusta husmear por todas partes, llegar a conocer el funcionamiento de cualquier sistema informático mejor que quiénes lo inventaron. La palabra es un término ingles que caracteriza al delincuente silencioso o tecnológico. Ellos son capaces de crear sus propios softwares para entrar a los sistemas. Toma su actividad como un reto intelectual, no pretende producir daños e incluso se apoya en un código ético:

-El acceso a los ordenadores y a cualquier cosa le pueda enseñar como funciona el mundo, debería ser limitado y total.

-Toda la información deberá ser libre y gratuita.

-Desconfía de la autoridad. Promueve la descentralización.

-Los Hackers deberán ser juzgados por sus hacks, no por criterios sin sentido como calificaciones académicas, edad, raza, o posición social.

-Se puede crear arte y belleza en un ordenador.

-Los ordenadores pueden mejorar tu vida.

SUJETO ACTIVO

Las personas que cometen los “Delitos Informáticos” son aquellas que poseen ciertas características que no presentan el denominador común de los delincuentes, esto es, los sujetos activos tienen habilidades para el manejo de los sistemas informáticos y generalmente por su situación laboral se encuentran en lugares estratégicos donde se maneja información de carácter sensible, o bien son hábiles en el uso de los sistemas informatizados, aún cuando, en muchos de los casos, no desarrollen actividades laborales que faciliten la comisión de este tipo de delitos.

BUCANEROS

En realidad se trata de comerciantes. Los bucaneros venden los productos crackeados como tarjetas de control de acceso de canales de pago. Por ello, los bucaneros no existen en la Red. Solo se dedican a explotar este tipo de tarjetas para canales de pago que los Hardware Crackers, crean. Suelen ser personas sin ningún tipo de conocimientos ni de electrónica ni de informática, pero si de negocios. El bucanero compra al CopyHacker y revende el producto bajo un nombre comercial. En realidad es un empresario con mucha aficción a ganar dinero rápido y de forma sucia.

Ley de delitos informáticos en Colombia

El documento describe y analiza la evolución y el marco conceptual de los delitos informáticos planteados por diferentes autores nacionales e internacionales, y establece la relación con la reciente Ley 1273 de 2009, mediante la cual la legislación colombiana se equipara con la de otros países en cuanto a la normatividad sobre el cibercrimen, que ha venido vulnerando distintos campos de las relaciones y comunicaciones personales, empresariales e institucionales. El ciberdelito, como tendencia que incide no sólo en el campo tecnológico sino también en el económico, político y social, debe ser conocido, evaluado y enfrentado, por lo cual el análisis de la norma, su aporte y alcance puede dar otros elementos de juicio para entender la realidad de nuestras organizaciones y visualizar sus políticas y estrategias, a la luz de la misma norma y de los estándares mundiales sobre seguridad informática.

Clasificación de delitos informáticos

Delitos contra la confidencialidad, la integridad y la disponibilidad de los datos y sistemas informáticos

- Acceso ilícito a sistemas informáticos.

- Interceptación ilícita de datos informáticos.

- Interferencia en el funcionamiento de un sistema informático.

- Abuso de dispositivos que faciliten la comisión de delitos.

Algunos ejemplos de este grupo de delitos son: el robo de identidades, la conexión a redes no autorizadas y la utilización de spyware y de keylogger.

Delitos informáticos

- Falsificación informática mediante la introducción, borrado o supresión de datos informáticos.

- Fraude informático mediante la introducción, alteración o borrado de datos informáticos, o la interferencia en sistemas informáticos.

El borrado fraudulento de datos o la corrupción de ficheros algunos ejemplos de delitos de este tipo.

Delitos relacionados con infracciones de la propiedad intelectual y derechos afines

- Un ejemplo de este grupo de delitos es la copia y distribución de programas informáticos, o piratería informática.

Con el fin de criminalizar los actos de racismo y xenofobia cometidos mediante sistemas informáticos, en Enero de 2008 se promulgó el “Protocolo Adicional al Convenio de Ciberdelincuencia del Consejo de Europa” que incluye, entre otros aspectos, las medidas que se deben tomar en casos de:

- Difusión de material xenófobo o racista.

- Insultos o amenazas con motivación racista o xenófoba.

- Negociación, minimización burda, aprobación o justificación del genocidio o de crímenes contra la humanidad.

¿Que es criminalidad informática?

consiste en la realización de un tipo de actividades que, reuniendo los requisitos que delimitan el concepto de delito, sean llevados a cabo utilizando un elemento informático.

¿Que se puede considerar delitos informáticos?

Es toda aquella acción antijurídica y culpable a través de vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet.

Debido a que la informática se mueve más rápido que la legislación, existen conductas criminales por vías informáticas que no pueden considerarse como delito, según la "Teoría del delito", por lo cual se definen como abusos informáticos (los tipos penales tradicionales resultan en muchos países inadecuados para encuadrar las nuevas formas delictivas),1 y parte de la criminalidad informática.

¿Que es?

Un delito informático o ciberdelito es toda aquella acción antijurídica y culpable a través de vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet.