Esquema De Deteccion Basado en Uso Indevido

cuenta con el conocimiento a priry de secuencia y actividades deshonestas

Sensores Basados en equipos y en aplicación

los sensores basados en equipos podrían recoger información de calidad ademas de ser fácilmente con figurables y poder ofrecer información de gran precisión

Primeros Sistemas

El primer proyecto fue desarrollado entre 1984 y 1986 fue uno de los primeros sistemas de detección de intrusos en tiempo real

el segundo sistema de detección de intrusos en tiempo real fue Discovery capaz de detectar e impedir problemas de seguridad

otros sistemas fueron desarrollados para apoyar a oficiales norteamericanos a encontrar marcas de ataques.

Sistemas De Deteccion de Intrusos Actuales

En los años 90 el rápido crecimiento de las redes de ordenadores provoco la nueva aparición de nuevos modelos de detección de intrusos

Mecanismos Para La Detección De Ataques E Intrusos

Eventos del sistema

Analizador

Terminal de resultados

politicas de seguridad y de control

Generador de informes

Informe de auditoria

Generador de auditorias

Requisitos

Tolerancia en Fallos

Escalabilidad

Rendimiento

Eficiencia

Presicion

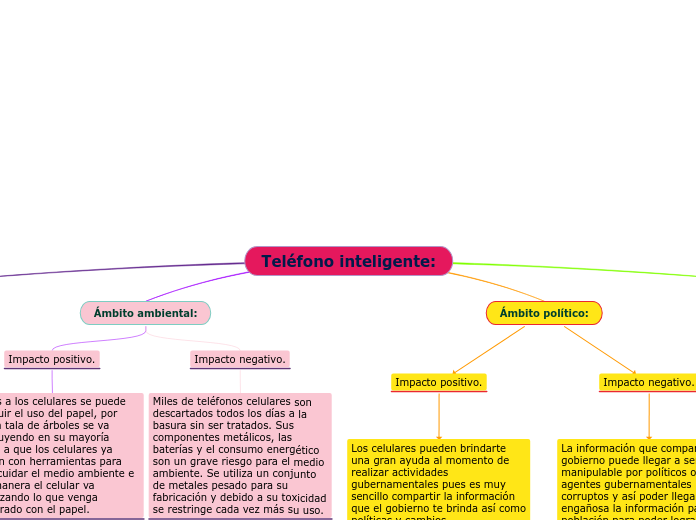

Fases de vigilancia

Fase de explotacion de servicios

El atacante intenta obtener privilegios de administrador

Fase de abstraccon de informacion

en esta fase el atacante con privilegios de administrador tendra acceso a los datos

Las Fases Son

A= Fase de vigilancia

B= Fase de exploración de servicios

C=Fase de ocultación de huellas.

D=Fase de extracción de información.

Fase de ocultacin de huellas

Durante esta fase de ocultación se realizara toda aquella actividad ejecutada por el atacante

fase de vigilancia

En esta fase el atacante intenta aprender todo sobre la red

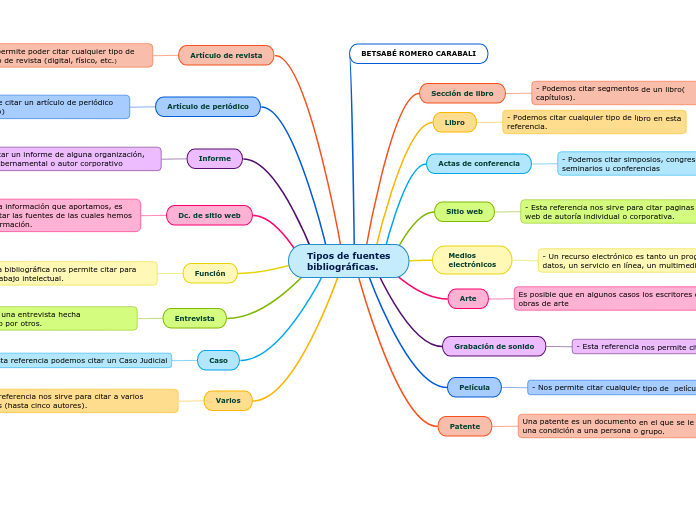

Necesidades de mecanismos

Esquema de detección basado en anomalías

los procesadores de eventos que basan su detección es un esquema de anomalías trataran de identificar actividades sospechosas

Analizadores basados en transicion de estado

Este modelo hace uso de autómatas finitos

Analizadores basados en Reconocimiento De patrones

mediante la utilizacion de raglas basadas en tipo if then else

Sensores Basados en Red

la ventaja de este sensor es la posibilidad de trabajar de forma no intrusa

Recolectores de informacion

un recolector de información también conocido como sensor es el responsable de la recogida de información de los equipos motorizados por el sistema de detección

Procedores De Eventos

informan al núcleo centra del sistema de detección

Sistemas De Detecion De Intrusos

Antecedentes

Los sistemas de detección de intrusos son una evolución directa de los primeros sistemas de auditoria estos sistemas tenían como finalidad medir el tiempo que dedicaban los operadores a usar el sistema. con esta finalidad se motorizaban con una precisión de milésimas de segundos y servían entre otras cosa para poder facturar el servidor

Opciones

1)Entender la necesidad de utilizar mecanismos adicionales para garantizar la seguridad de una Red ya protegida con mecanismo tradicionales.

2)comprender el origen de los primeros sistemas de detección y ver la arquitectura general de estos sistemas

3) ve otras tecnologías complementarias a los sistemas de deteccion tradicional