par Saul Alejando Garcia Aguilar Il y a 4 années

283

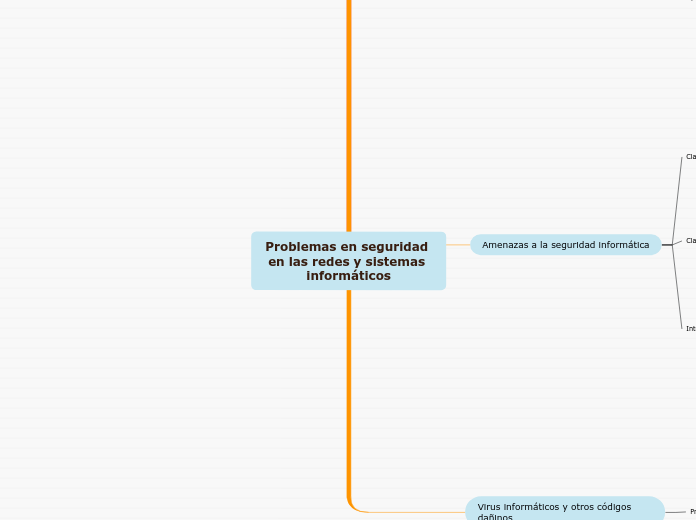

Problemas en seguridad en las redes y sistemas informáticos

Los sistemas informáticos y las redes enfrentan múltiples problemas de seguridad, destacando los virus informáticos y otras amenazas. Los virus son programas ejecutables que pueden mantenerse latentes y traspasarse entre elementos, activándose mediante diversos desencadenantes.