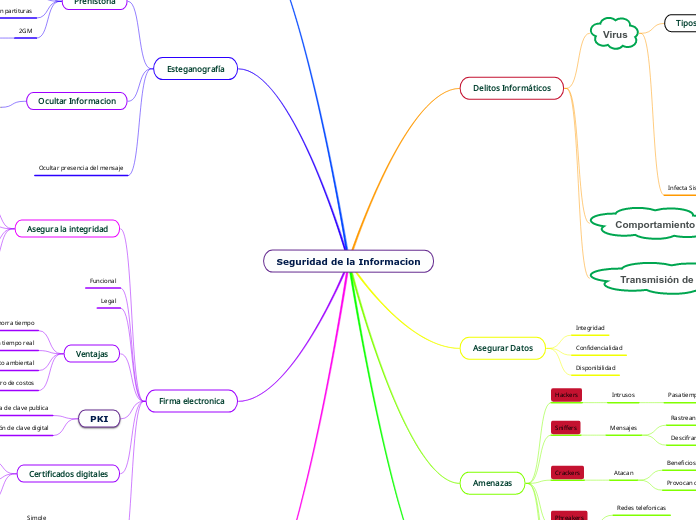

Seguridad de la Informacion

Pentesting

Análisis de Red

Firma electronica

Automatica

Notas de gasto

Factura

Firma multiple

En cada documento

De lotes

Serie de documentos

La firma garantiza todos los documentos

Simple

Firma para documentos

Certificados digitales

Identificador de SSL

Certificado de servidores

Firma de software

Datos identificativos

Usuario final

Persona fisica

PKI

Generación y distribución de clave digital

Infraestructura de clave publica

Ventajas

Ahorro de costos

Reduccion en impacto ambiental

Documentos en tiempo real

Ahorra tiempo

Legal

Funcional

Asegura la integridad

No repudiable

Facil de crear

Infalsificable

Autentica

Integra

Esteganografía

Ocultar presencia del mensaje

Ocultar Informacion

Actualidad

Digital

Imagenes

Compresión de archivos

gif

jpg

Audio

Procesos

Conversión a binario

Cuantificacion

Niveles

Muestra

Prehistoria

2GM

Null Ciphers

Ocultar en partituras

Tatuar en cabezas de esclavos

Tinta invisible

Objetivos

Detectar

Evitar desastres

Gestionar

Peligro

Minimizar

Riesgos

Criptografía

Ilegible

Proteccion de Informacion

Asegurar confidencialidad

Amenazas

Piratas informaticos

Spammers

Envio masivo

Phreakers

Sabotear

Redes telefonicas

Crackers

Atacan

Provocan daños

Beneficios ilegales

Sniffers

Mensajes

Descifrar

Rastrean

Hackers

Intrusos

Pasatiempo

Asegurar Datos

Disponibilidad

Confidencialidad

Integridad

Delitos Informáticos

Transmisión de datos

Ejemplos

Borrado o supresion

Alteracion de datos

Falsificacion

Comportamiento

Antijuridico

No etico

Virus

Infecta Sistemas

Malware

Tipos

Jokes

Hoaxes

Inf. Falsa

Bombas logicas

Bacterias

Se multiplican

Rootkits

Kernel

Librerias

Binarios

Troyanos

Macros

Warms

JAVA

Win32

Ms-Dos

.com

.exe

Ejecutables

De Boot

Arranque del sistema