ALUMNA: ROBLES GARCIA EVELYN GUADALUPE. MATERIA: BASE DE DATOS DISTRIBUIDAS. GRUPO:5701

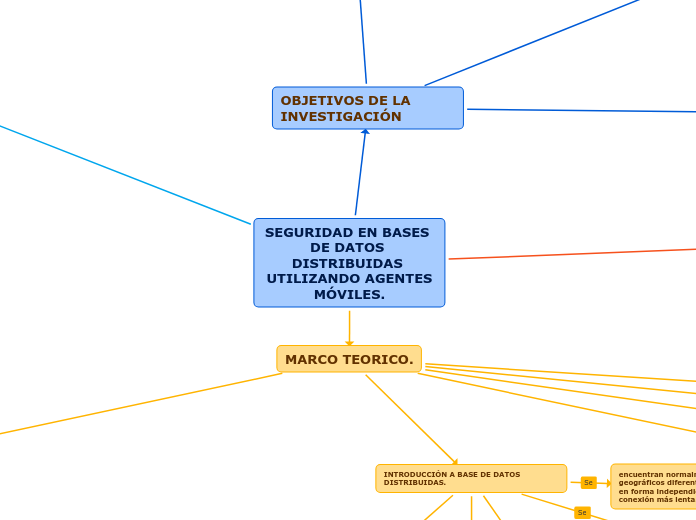

SEGURIDAD EN BASES DE DATOS DISTRIBUIDAS UTILIZANDO AGENTES

MÓVILES.

OBJETIVOS DE LA INVESTIGACIÓN

RESULTADOS ESPERADOS

Estadísticas de evaluación del rendimiento del proceso de autenticación de acceso a la bases de datos distribuida usando el

sistema de agentes móviles frente al proceso normal de autenticación.

Sistema de agentes móviles que colabora en la autenticación para

acceder a una base de datos distribuida.

OBJETIVO GENERAL

Diseñar e implementar un software para autenticar el acceso a una base de

datos distribuida usando agentes móviles

OBJETIVOS ESPECÍFICOS.

Realizar pruebas con el sistema de agentes móviles en la base de

datos de prueba.

Diseñar e implementar un sistema de agentes móviles que capture

peticiones de acceso a una base de datos distribuida y sea capaz de tomar decisiones de rechazo o aceptación según su base deconocimiento.

Diseñar y crear una base de datos distribuidas para realizar pruebas.

PLANTEAMIENTO DEL PROBLEMA Y JUSTIFICACIÓN.

Dado que el uso de agentes móviles en el acceso a bases de datos

distribuidas ha mostrado ser flexible, escalable y robusto, surge la inquietud

sobre la implementación de un sistema de agentes móviles que capture todas las peticiones de acceso que se hagan a una base de datos distribuida.

aspecto que motiva a la

realización de este proyecto, el cual pretende mostrar el uso de agentes

móviles como parte colaborativa en el manejo de la seguridad de un sistema

de base de datos distribuido.

seguridad de las bases de datos suele hacer referencia a la protección

contra los accesos malintencionados

manejo de bases de datos

distribuidas es de vital importancia el control que se hace sobre los accesos a

las mismas, es decir, los datos almacenados deben estar protegidos contra una pérdida accidental, contra el acceso y no autorizado a los mismos.

MARCO TEORICO.

Acceso a bases datos distribuidas mediante agentes móviles.

tecnología de agentes móviles soluciona diversos problemas en varias áreas. Por un lado, proporciona una solución al derroche de ancho de banda que se produce en la red.

sistema en el que se tenga muchos clientes o mucho volumen de transacciones (o ambas cosas a la vez) posiblemente se sobrepase el ancho de banda disponible, lo que se traducirá en una disminución del rendimiento de la aplicación completa.

trabajos mas recientes con agentes móviles se han desarrollado en

código Java

SEGURIDAD EN AGENTES MOVILES.

aplicaciones basadas en agentes móviles no deben implementarse hasta

que se tomen medidas mínimas de seguridad en la red, como tener un

firewall y brindar protección a los servidores contra código malicioso que

viene en un agente móvil

ha sido un factor fundamental

para que no sea aceptado en su totalidad en Internet, pero hay plataformas

para la creación de agentes móviles que permiten alcanzar un nivel de seguridad aceptable.

CONCEPTOS, CARACTERISTICAS Y USO DE AGENTES.

Un Agente Móvil es un objeto especial que tiene un estado de datos (otros

objetos no agentes, estructuras y bases de datos), un estado de código (las clases del agente y otras referencias a objetos) y un estado de ejecución (el control de procesos que se ejecutan en el agente).

ventajas

que se obtienen al utilizar agentes móviles:

1. Reducen el tráfico de red.

2. Superan el estado latente de las redes.

3. Encapsulan protocolos.

4. Se ejecutan de forma asíncrona y autónoma.

5. Se adaptan dinámicamente.

6. Son heterogéneos por naturaleza.

7. Son robustos y tolerables a fallas.

aplicaciones de los agentes móviles so las

siguientes:

• Recolección de datos de distintos sitios.

• Búsqueda de filtrado.

• Monitorización.

• Comercio electrónico.

• Procesamiento paralelo.

• Distribución masiva de información.

• Interacción y negociación.

SEGURIDAD DE BASE DE DATOS DISTRIBUIDAS.

complejidad del manejo de información

compartida aumenta cuando los usuarios de la misma se encuentran en cualquier localidad diferente a donde se encuentran los datos.

forma de controlar el acceso es a

través de la implementación de políticas de control de acceso, como: Control de Acceso Discrecional (Discretionary Access Control - DAC), Control de Acceso Obligatorio (Mandatory Access Control - MAC), Control de Acceso basado en Roles (Role-Based Access Control - RBAC), Control de Acceso basado en Tareas (Task-Based Access Control - TBAC) y Control de Acceso basado en Restricciones (RBAC).

SEGURIDAD DE LOS SISTEMAS DE INFORMACIÓN.

CRIPTOGRAFÍA.

divide en dos grandes grupos, la criptografía de clave privada o simétrica y la criptografía de clave pública o asimétrica.

CRIPTOGRAFÍA SIMÉTRICA.

Conjunto de métodos que permiten tener comunicación segura entre las partes siempre y cuando anteriormente se hayan intercambiado la clave, o comúnmente llamada clave simétrica.

sido la más usada en toda la historia, ésta ha podido ser implementada en diferentes dispositivos, manuales, mecánicos,eléctricos.

CRIPTOGRAFÍA ASIMÉTRICA.

Utiliza dos claves diferentes para cada usuario, una para cifrar que se le llama clave pública y otra para descifrar que es la clave privada.

usada, sus dos principales aplicaciones son el intercambio de claves privadas y la firma digital, una firma

digital se puede definir como una cadena de caracteres.

finalidad prevenir algunas fallas de seguridad en un sistema computacional.

CONTROL DE ACCESO.

Mecanismo por el que se asegura o se intenta asegurar que los recursos son sólo accedidos por los sujetos autorizados.

Mecanismos de validación han sufrido modificaciones: hoy en día tenemos controles biométricos, magnéticos, visuales, etc.

Necesidad es motivada inicialmente por temor a que personas inescrupulosas o delincuentes puedan robar y/o extraer material valioso de acuerdo a criterios personales, sociales.

POLITICAS DE SEGURIDAD.

Manera de comunicarse con el personal de la organización, en relación con los recursos y servicios informáticos de la organización.

Concluir en una posición consciente y vigilante del personal por el uso y limitaciones de los recursos y servicios informáticos.

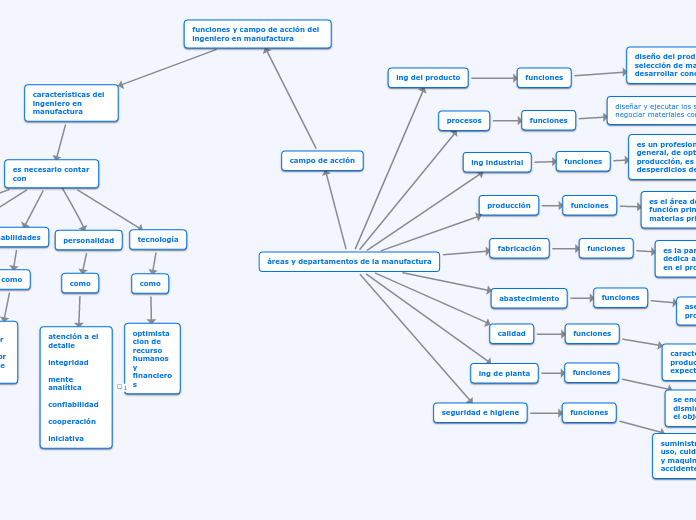

INTRODUCCIÓN A BASE DE DATOS DISTRIBUIDAS.

La fragmentación divide la relación en varios fragmentos, cada fragmento se

guarda en una computadora diferente. Existen dos tipos de fragmentación:

Horizontal y Vertical. La fragmentación horizontal divide la relación

asignando cada tupla de r a uno o varios fragmentos; y la fragmentación

vertical divide la relación en grupos de columnas, donde cada grupo

conforma un fragmento.

La réplica de los datos genera varias copias idénticas de la relación.

cada réplica se guarda en una computadora diferente, se deberá guardar una copia de la misma en dos o más computadoras.

pueden dar dos tipos de transacciones: locales y globales.

encuentran normalmente en sitios geográficos diferentes que se administran en forma independiente y tienen una conexión más lenta.

Es una colección de datos relacionados lógicamente, pero dispersos sobre diferentes sitios de una red de computadoras.

Cada sitio en la red tiene capacidad de procesamiento

autónomo y puede ejecutar aplicaciones locales.

Las computadoras no comparten memoria ni discos y pueden variar en tamaño y poder de procesamiento.

ANTECEDENTES.

Crecimiento acelerado de las redes ha conducido a un mayor desarrollo.

De sistemas de información distribuidos donde se puede acceder a bases de datos distribuidas.

Aparición de los agentes móviles y lenguajes multiplataforma como Java

Los ambientes distribuidos han demostrado mejorar el desempeño de las aplicaciones.

Permitiendo una interacción local en el

procesamiento de la información reemplazando tener una conexión en la red.