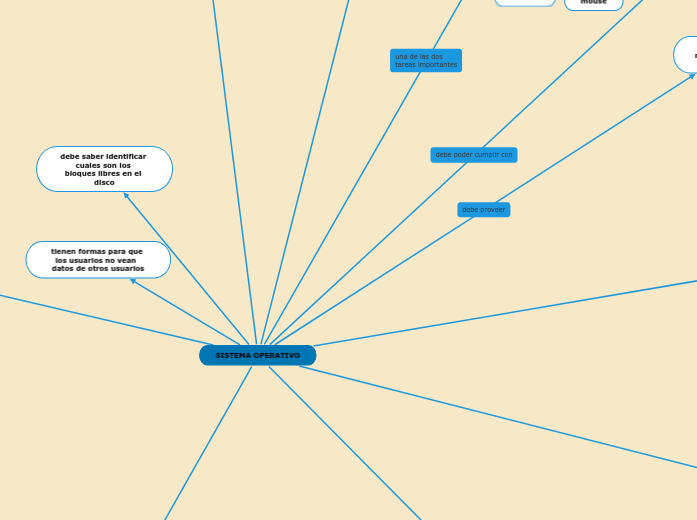

SISTEMA OPERATIVO

ENTRADA / SALIDA

SAS SERIAL ATACHED SCSI

FC FIBER CHANNEL

tiene mas tasa de transferencia

hot swap

se pueden desconectar sin apagar

SCSI / ultra SCSI

SATA ATA

IDE EIDE

categoritas

sin categoria

sensores

asistentes de vos

smartwatch

caracter

seriales

bloque

se almacena la informacion en bloques

manejar

debe poder

captar

interrupciones

emitir

comandos

errores

dispositivos de entrada / salida

drivers de dispositivos

mecanismos de optimización

sistemas de archivos

disco rigido

administrador de red

puede tener

interfaz /

mecanismo de abstracción

dentro de

entre

aplicaciones de usuario

mostrar info por pantalla

tener conectado

teclado

mouse

MAS IMPORTANCIA

que el procesamiento

dispositivo que se conecta con el exterior del SO

SISTEMAS

EN

TIEMPO REAL

diferencia entre un SO DE PROPOSITO GENERAL y uno en TIEMPO REAL

DETERMINISMO QUE HAY PARA EJECUTAR LOS PROCESOS

algoritmos de planificación

Pthread

SCHED_RR

tiene una distribucion de franjas temporales entre los hilos de igual prioridad

SCHED_FIFO

el hilo con mayor prioridad al principio sera el primero en ejecutarse

proporciona extensiones API para hilos en tiempo real

por prioridad

cuota proporcional

acepta procesos sin cuotas asignadas con anterioridad solo si hay cuotas suficientes

los procesos de TR tienen mayor cantidad de cuota

cuanto mayor sea el tamaño de la cuota mayor es el uso de la CPU

asigna tiempo en cuotas a los procesos

finalizacion de plazo EDF

informa el plazo de tiempo de ejecución que necesita

asigna dinámicamente las prioridades según cuando termina

cuanto menor es el plazo mayor es la prioridad

monótona en tasa

ejemplo

RTLinux

política

considera que la tarea mas corta es la que se ejecuta mas amenudo

cuanto mas corto es el tiempo de ejecución mas alta es la prioridad

planifica las tareas periódicas según la prioridad estática con apropiación

implementación

aspectos a tener en cuenta

latencia minimizada

tiempo que transcurre entre la solicitud de ejecución del proceso y la asignación de la CPU

kernel apropiativo

estrategias

mecanismos de sincronizacion

cualquier dato que modifique esta protegido

insertar puntos de desalojo (intervalos de tiempo)

cada cierto intervalo de tiempo comprueba si hay procesos con mayor prioridad

hace un cambio de contexto entre el proceso de mayor prioridad y el que se esta ejecutando de menor prioridad

planificacion apropiativa basada en prioridades

asigna la CPU al proceso en tiempo real que la necesite

especiales

audio y video

flujo a la carta

Netflix

flujo en vivo

descargfa progresiva

streaming

reproduccion local en un TV

una persona puede procesar entre 24 y 30 imagenes por segundo como continuidad

se debe mantener

cantidad de flujo de informacion continua

minimo retardo

estabilidad

calidad

diseño

determinismo, sensibilidad, confiabilidad, tolerancia a fallos

temporizacion especifica

inicia y termina en un tiempo especifico

bajo costo y produccion en masa

pequeño tamaño

unico proposito y simples

generales

requiere que los datos sean calculados correctamente en un periodo especifico de tiempo

construidos para aplicaciones especificas

QNX RTOS

MQX RTOS

SPECTRA

LynxOS

VXWORKS

clasificacion

no estricta

los procesos estan clasificados segun la prioridad

se limitan a que las TR tengan mayor prioridad y la retengan

estricta

tiene que completar un proceso en un tiempo determinado

sistema de seguridad critico

una operación incorrecta puede provocar una catastrofe

SISTEMA INTEGRADO

su presencia no suele ser obvia para el usuario

dispositivo que forma parte de un sistema de mayor tamaño

frenado automatico

reconocimiento de imagenes

control de estabilidad de un auto

SISTEMAS

DE

MULTIPROCESADORES

reducir el calor generado por la miniaturización mediante la interconexión de procesadores

se debe mejorar

comunicación

sincronización

acoplamiento del nodo

entre la CPU y la memoria principal

MULTIPROCESADORES

CON

MEMORIA COMPARTIDA

velocidad de acceso a memoria

NUMA non-uniform memory access

software

planificación de multiprocesadores

espacio compartido

si NO hay CPUs libres

los hilos no inician hasta que se libere la cantidad necesaria de CPU

si hay CPUs libres

se les proporcionan a los hilos relacionados

hilo se bloquea

la CPU queda retenida en ese hilo

a cada hilo se le proporciona una CPU libre

se agrupan los hilos de un mismo proceso que se pueden ejecutar en paralelo

generan lotes de CPU

tiempo compartido

si dos hilos tienen la misma prioridad se encolan

SE EJECUTA EL QUE LLEGA PRIMERO

bloquea la cola y SELECCIONA el hilo con mayor prioridad

comienza a ejecutar el hilo a medida que la CPU se libera

ordena segun la prioridad de los hilos

existen 32 con mayor prioridad

debe resolver

en que orden se va a ejecutar

en que procesador

que hilo ejecutar

sincronización de multiprocesadores

los procesos se encolan y bloquean entre si para entrar a la sección critica

Simétricos (SMP)

todas las CPU usan un mismo bus

cada CPU tiene su propio bloqueo de la sección critica

elimina el cuello de botella

hay una copia del SO en la memoria compartida

todas las CPU pueden ejecutarlo

elimina la simetria

Maestro - Esclavo

se usa para pequeños multiprocesadores

cuando hay una CPU inactiva se solicita al maestro reactivarla

las demas CPU son los esclavos

una CPU es el maestro

produce un cuello de botella

cada CPU tiene su propia copia SO

tiene copia privada de la estructura de datos del SO

comparten el SO

cada CPU trabaja como una computadora independiente

división estática de la memoria

NO ES MUY USADO

chips multinúcleo multiprocesadores a nivel de chip

pueden ser de proposito especial

criptoprocesadores

interfaces de red

decodificadores de audio

gran tolerancia a fallos

proceso de Snooping

si una CPU modifica una palabra, se renueva automaticamente en todas las cache para mantener la consistencia

las CPU siempre comparten la memoria principal

pastillas con mas de dos CPU completas

tiempo de acceso a memoria remota > tiempo de acceso memoria local

un solo espacio visible para todas las CPU

permite conectar mas de 100 CPU

acceso a la memoria remota

se hacen a traves de kernel

STORE

LOAD

directorios

memoria local

UMA uniform memory access

arquitecturas

Redes de comunicación multietapa

mensajes

4 partes

operador

palabra a escribir

operacion que va a realizar

direccion dentro del modulo de memoria

memoria que usa

usa un conmutador

conecta varias CPU con varios módulos de memoria

Interruptores de barras cruzadas

solo se pueden conectar hasta 100 CPU

la cantidad de puntos de intersección aumenta en 2^n

complejidad electrónica

se reduce el cuello de botella en un factor de n.

todas las CPU tienen acceso a la memoria cuando la necesitan

en los puntos de intersección se encuentran los INTERRUPTORES

la interconexión entre las CPU y las memorias forman una MATRIZ

Basada en BUS

soluciones

la memoria compartida solo se usa para escribir variables compartidas

2da

caches de 1er y 2do nivel (memoria compartida)

la cache de 2do nivel debe estar en consistencia con la memoria principal

1era

cache de 1er nivel

una cache para cada CPU

un solo bus sin cache

problemas

el bus se convierte en un cuello de botella

varias CPU pueden pedir leer un mismo lugar

en un ciclo

espera que la memoria coloque la palabra deseada en el bus

declara señales de control

la CPU coloca la dirección de palabra de memoria en el bus

cada CPU verifica si el bus esta libre para usarlo

un bus comunica uno o mas módulos de memoria con una o mas CPU

ESTA EN DESUSO

SO de proposito general

una CPU puede escribir un valor en una palabra de memoria y volver a leer la misma palabra con otro valor (porque otra CPU lo cambió)

base de la comunicacion entre procesadores

dos o mas CPU comparten el acceso a una RAM comun

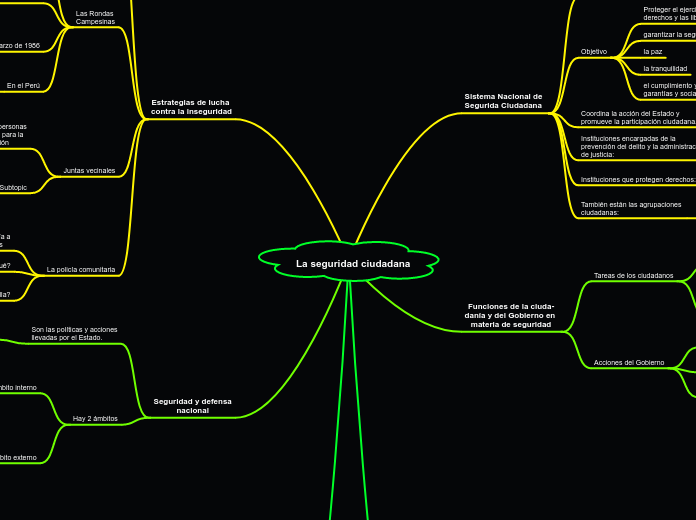

SISTEMA DISTRIBUIDO

Tipos

SO distribuido

taos

amoeba

spring

mach

solaris-mc

sprite

se adaptan los algoritmos de planificación

se usan en entornos académicos donde el control se hace a través de una red

los usuarios acceden a los recursos remoto como si fueran locales

SO de RED

se puede acceder a las demas maquinas mediante acceso remoto

entorno donde los usuarios son consientes de la existencia de otras maquinas

HW de red

DNS

UDP

TCP

IP

internet

BitTorrent

crecimiento incremental / escalabilidad

confibilidad

velocidad de computación/calculo

economia

coleccion de procesadores

entre nodos

pueden tener uniformidad mediante un SW

MIDDLEWARE

no tienen acceso entre si

se ven como computadoras remotas

cada nodo

puede tener su propio SO

pueden estar esparcidos a nivel global

computadora completa

se comunican a traves de redes de comunicacion

lineas telefonicas

buses de alta velocidad

estan debilmente acoplados

MULTICOMPUTADORAS

CON

PASO DE MENSAJES

hardware

nodo

mediante un switch se conecta a los demas nodos

partes

placa de red

SO

parte de usuario

topologias de interconexion

hipercubo 4D

cubo

doble toroide

rejilla

version extendida de estrella

anillo

permite conectar a cada nodo con el siguiente

estrella

un switch en el centro con varias computadoras conectadas

MAS USADO

la version extendida

simulando un arbol

mediante

fibra optica

cables

nodo basico

interfaz de red

para que todos los nodos se conecten entre si

disco (opcional)

memoria

CPU

puede ser multiprocesador

software de comunicacion de bajo nivel

se usan para aplicaciones que requieren mucha potencia de calculo

los estados pueden crecer de manera exponencial

se conectan mediante una red de alta velocidad

COWS cluster de workstation

usa llamadas a procedimientos remotos RPC

se usan para ejecutar procesos en otros nodos dentro de la red

uno de los nodos maneja toda la información de la configuración global

usa memoria compartida y distribuida en todos los nodos

todos los nodos tienen que correr el mismo SO

CPU con acoplamiento fuerte

no comparten memoria

limitaciones fisicas

FC 20cm/nseg

Luz 30cm/nseg

una señal de 10, 100 o 1000 GHz no se puede hacer un ciclo de reloj en 2cm 2mm o 100 micrones

limitan la potencia de calculo

se usan para

criptografia

simuladores

biologia

BIBI

internet de las cosas

big data

inteligencia artificial

blockchains

medicina

astronomia

seguridad

analisis de datos

SEGURIDAD

mecanismos de autenticacion

biométrica

verifica la identidad de un sujeto usando las caracteristicas unicas de su cuerpo

contraseña

la contraseña del usuario es enviada al servidor

el usuario debe tipear la contraseña cada vez que se conecte al servidor

el cliente solicita al usuario el ingreso de una contraseña que es enviada al servidor

SW maliciosos

Ransomeware

exige un rescate para liberar los datos

restringe el acceso a los datos

Troyano

al ejecutarse le brinda acceso remoto del ordenador a un atacante

malware que parece un programa legitimo

Spyware

transmite información a una entidad externa sin el consentimiento del propietario de la CPU

malware que recopila información de un computador

Rootkit

corrompe el funcionamiento normal del SO

se mantiene oculto al control de los administradores

conjunto de SW que permite acceso de privilegio continuo a un ordenador

aspectos que debe abarcar

politicas de seguridad

todo lo que no esta permitido debe estar restringido

caracteristicas que debe cumplir

recuperacion ante fallas

permiso de acceso a datos

derechos de instalacion de SW en el sistema

accesibilidad del sistema

objetivo

proteger los datos manteniendo la privacidad de los usuarios

debe ser facil de entender

que no tienen permitido hacer

que tienen permitido hacer

define como la organización debe administrar y proteger todos los datos confidenciales

define las reglas y practicas que debe seguir un SO en una organización para el uso del sistema

mitigacion de riesgos

metodos que impiden ataques o vulnerabilidades que se encuentran dentro de las tolerancias del riesgo

continuidad de negocio

continuidad organizativa, que no haya ningún riesgo informático que impida seguir funcionando como organización

riesgo

amenaza + vulnerabilidad + impacto

potencial amenaza que si se activa tiene un impacto adverso en la organizacion

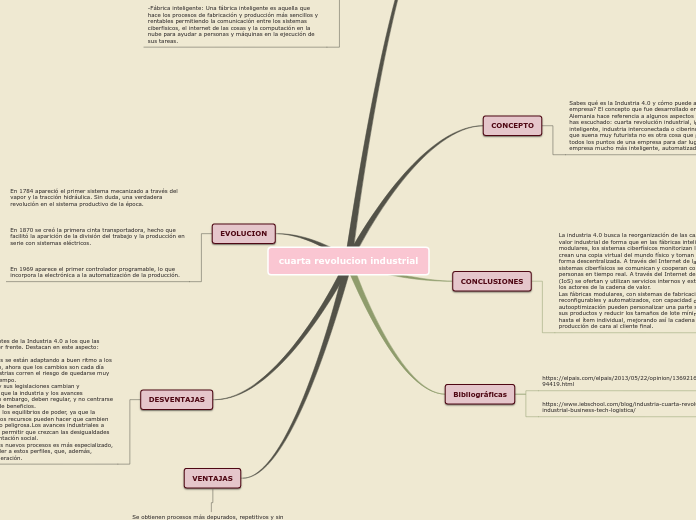

VIRTUALIZACION

maquina virtual

puede emular el hw que necesita

SO que se ejecuta sobre un hipervisor

permite ejecutar aplicaciones heredadas de SO que ya no tienen soporte

es mucho mas facil usar puntos de comprobacion y migrar datos entre una MV y otra

se mueve la imagen de memoria y las tablas del SO

cada aplicacion puede tener su propio entorno

ahorro en HW

Paravirtualizacion

el hipervisor debe definir una interfaz/API

conjunto de llamadas que los SO invitados pueden realizar

metodo que modifica el codigo fuente del SO invitado de manera que ejecuta llamadas al hipervisor

Hipervisores

tipo 2

programa de usuario que se ejecuta e interpreta las instrucciones de maquina

se ejecuta como un programa de usuario normal

usa un SO ANFITRION

se virtualiza un SO INVITADO sobre el anfitrion

puede ser un SO de proposito general

tipo 1 motor de MV

se ejecuta directamente en el HW real

es el unico que se ejecuta en modo kernel

es el sistema operativo hospedador

administra y gestiona el HW que se comparte con la MV y el SO tiene acceso

permite crear MVs y correr diferentes SO

VMware

Microsoft Hyper-V

KVM

son los unicos que se ejecutan en el modo kernel

capa de SWs que usa el HW real de una PC para crear maquinas virtuales y correr SO usando parte o todo el HW

permite que una sola CPU tenga varias MV y que cada una ejecute un SO distinto

tienen formas para que los usuarios no vean datos de otros usuarios

debe saber identificar cuales son los bloques libres en el disco

ARCHIVOS

definicion

coleccion de informacion relacionada con un nombre que se graba en almacenamiento secundario

agrupacion no volatil de informacion relacionada entre si bajo un mismo nombre

unidades lógica de información persistente creada por los procesos

FS - Sistema de archivos

se encarga de controlar los archivos y directorios en un SO, esto incluye administracion y determinacion de los espacios dentro de un disco secundario. Se encarga de manejar el "enlace" logico entre los archivos

FS Virtuales

cliente

-

servidor

ReFS

para servidores de archivos grandes

VMFS

para maquinas virtuales

usa journaling

NFS network file system

mediante las llamadas de procedimiento remoto da la idea al usuario que esta usando la estructura remota como local

monta dentro de una estructura de directorios una estructura de directorios remota

FTP file transfer protocol

un cliente mediante comandos se comunica con el servidor y transfiere y lee los archivos

protocolo de transferencia de archivos

abstrae la parte de los FS que son comunes en una capa para devolver la información sin importar como la administra

forma de visualizar

usa el concepto de montar

se carga la informacion relacionada a un SOen una particion fisica en un directorio

con una letra y dos puntos --> D: , C:

administracion

y

optimizacion

cuotas

mide la calidad del FS

los usuarios tienen asignado un espacio en el servidor

a un usuario se le asigna un determinado espacio en disco

defragmentacion

se reduce en los discos solidos

re agrupar los bloques del mismo archivo para que sea mas eficiente su acceso

consistencia y rendimiento del FS

rendimiento

reduccion del movimiento del brazo en base a probabilidades

consistencia

uso de alguna tecnica de IA para identificar los bloques que va a usar segun lo que uso antes

respaldo del FS

mediate

uso de RAID

vaciado lógico

copia solo los bloques elegidos por el usuario en una cinta

vaciado físico

copia todos los bloques del disco en una cinta

backup

cintas

registro de bloques libres

mecanismo de identificacion y acceso de los bloques libres

mapa de bits

lista enlazada

administracion del espacio en disco

en funcion al tamaño del archivo y los bloques del disco

implementacion

asignacion de lista enlazada

si el acceso es aleatorio, es lento

utilizacion del espacio

puntero al siguiente bloque

jouraling / BITACORA

windows

NTFS

linux

ext4

ext3

permite reiniciar el sistema y recuperar la integridad del archivo

lleva un registro de lo que el SO esta haciendo en un determinado momento

mas moderno

I-nodos

requiere un arreglo en memoria con el tamaño proporcional a la cantidad de archivos que pueden estar abiertos a la vez

solo necesita estar en memoria cuando el archivo esta abierto

lleva un registro de que bloque pertenece a cual archivo

lista

direcciones de disco de los bloques que forman el archivo

asignacion de lista enlazada usando tabla de memoria

FAT / FAT32

toda la estructura tiene que ser cargada en memoria

tenia riesgos en la integridad de los datos por la MEMORIA VOLATIL

OBSOLETO

asignacion contigua

identificacion del archivo

extensión (cantidad de bloques del archivo)

bloque de inicio

ventaja

recupera muy rápido la información

todo el archivo esta continuado

desventaja

el archivo no puede crecer en el lugar original donde se cargo, se debe cambiar de lugar al final del disco

por cada archivo los agrupa en bloques consecutivos

se usan en cintas en los centros de backup

posible distribucion del FS

disco completo

particiones

archivos y directorios

directorio raiz

nodos-i

administracion de espacio libre

super bloque

indica que tipo de FS tiene

parametros y claves

bloque de arranque

carga el SO

registro de booteo maestro

la bios lo lee y sabe que particiones estan activas y le da el control a la que tenga el SO

contiene

integridad del archivo

asegura que no se corrompan los archivos

administracion

almacenamiento auxiliar

como se almacena la info en los discos fisicos

archivos

para que sean

asegurados

referenciados

almacenados

metodos de accesos a la informacion fisica

establece

correspondencia entre los archivos y dispositivos logicos

forma en que se almacenan los archivos y directorios

características

crear

leer

cambiar el nombre

open

solo se pueden abrir los archivos que creo el mismo usuario

append

abre el archivo y agrega info al final

set atributos

configura / modifica los atributos

atributos

informacion asociada al archivo que identifica el estado en un determinado momento

metadatos

estan incuidos en el contenido del archivo

georreferenciación de una foto

vision

física ligada a dispositivos

lo ve como una matriz de bloques

un archivo puede ocupar varios bloques del disco

lógica alto nivel

lo ve como un arreglo

extensiones

no tiene nada que ver el nombre con el uso del archivo

indica que tipo de archivo es

Directorios

operaciones

ejecutar

eliminar

entrar

borrar

restriccion en la longitud de la ruta

tipo especial de archivo

se borra su información definitivamente (se sobrescribe la info)

almacenamiento a largo plazo

requerimientos

varios procesos deben poder acceder a la info concurrentemente

la info debe ser persistente a la terminacion del proceos

almacenar mucha informacion limitada

depende del tamaño de la memoria principal y virtual

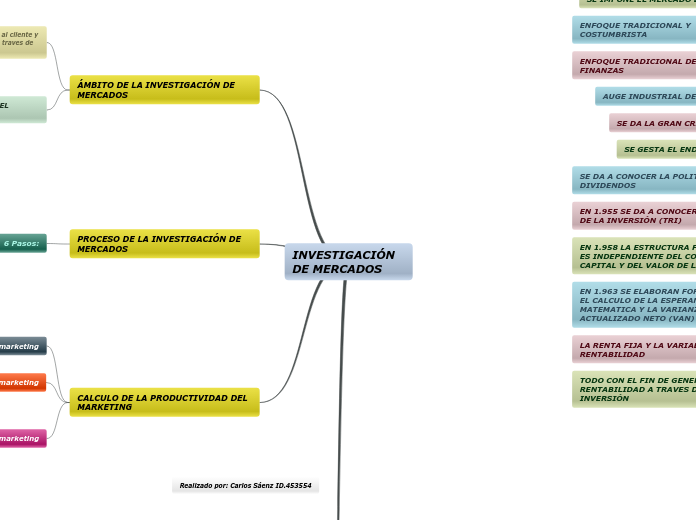

ALMACENAMIENTO MASIVO ESTRUCTURAS

SAN

(redes de areas de almacenamiento)

independiza los servidores del almacenamiento

permite que el almacenamiento sea mas flexible

conecta los servidores con el almacenamiento mediante una estructura de switchs

mucho mas eficiente la asignacion de recursos

mucho mas flexibles

se conectan a la red a traves de arquitecturas propietarias

NAS (almacenamiento conectado a la red)

simula que los discos estan conectados a la misma red local aunque esten en diferentes lugares del mundo

los discos son accedidos mediante protocolos

TCP/UDP e IP

ISCSI

RPC

NFS

discos fisicos dividodos en varias baias

herramienta que se maneja a traves de

SW

HW

en la BIOS se puede configurar el nivel de raid que se necesite

DAS

(direct attached storage)

los discos estan conectados directamente al servidor

RAID ARREGLO RENDUNDANTE DE DISCOS INDEPENDIENTES

niveles

combinaciones

solo se pueden combinar dos tipos

ejemplos

1+0

solo la mitad del tamaño total del almacenamiento es información, la otra mitad es backup

toda la estructura es una estructura logica, donde cada disco tiene su espejo

0+1

todo un conjunto de discos tendra su conjunto de discos como copia

striping y mirroring mediante paridad

dos bits de paridad

6

si fallan HASTA DOS discos se puede regenerar la informacion

agrega un bit de paridad

genera redundancia

5

se puede regenerar un disco mediante la paridad y la informacion de los demas discos

distribuye la paridad a traves de los discos

usa Round Robin

tiene un disco de paridad

4

no requiere unidades sincronizadas

genera paridad a traves de bloques

3

genera la paridad a traves de bits

2

solo sirve con muchos discos

con 32 unidades de datos y 6 de paridad hay un 19% de sobrecarga

las unidades se sincronizan de forma rotacional

arma las palabras mediante HAMMING

mirroring

cada disco esta espejado

en lectura

el rendimiento se duplica

se distribuye la carga entre las unidades

en escritura

el rendimiento es igual al de una única unidad

cada bloque se escribe dos veces

distribuye la informacion a nivel de bloque

hay un original y una copia

NO redundancia,

SI striping

desventajas

la confiabilidad

con 20.000 hs promedio de fallas, una unidad fallara cada 5.000hs

funciona peor con SO que piden datos un sector a la vez

no aumenta el rendimiento

no hay paralelismo

funciona mejor con grandes peticiones

escribe los datos según el método de Round Robin

distribucion de info a nivel de BLOQUE

toma todos los discos fisicos como UN SOLO DISCO LOGICO

confiabilidad informacion redundante

STRIPING metodo paralelisto

mejora la confiabilidad y la velocidad

se accede a la info de manera PARALELA

distribuir la info entre los discos

nivel de bloque

bandas de sectores

nivel de bit

palabra

MIRRORING metodo

tener la misma informacion en varios discos fisicos

redundancia

mediante una memoria intermedia

Disco de estado solido

tecnologia de almacenamiento

SSD DRAM

es una memoria volatil

la informacion se pierde cuando pierde la energia electrica

entrada/salida y grabacion

mucho mas rapidos

memoria NAND Flash

tecnologias de construccion

TLC(triple level cell)

menos confiables

mas economicas

mayor capacidad de almacenamiento en menor espacio fisico

OCHO estados

MLC (multi level cell)

CUATRO estados

SLC (single level cell)

mas caras de fabricar y mantener

consumo energetico minimo

menos densas

mas veloces

DOS estados

pilas de obleas de silicio apiladas con diferente condensación dependiendo el nivel

se mantiene la carga energetica por mas tiempo y mantiene el valor de verdad

mediante TRIM

forma de almacenar la información en la pastilla de silicio

cuanto menos cargada

0

cuanto mas cargada

1

componentes principales

condesador

mantiene la integridad de los datos de la memoria cache el tiempo suficiente para que se puedan enviar a la memoria no volatil

cache

dispositivo de memoria DRAM

controladora

procesador electronico que se encarga de unir la memoria NAND con los conectores de entrada/salida

conexion

PCI Express

SATA

desventajas (VIEJAS)

no se recupera la info ante una falla fisica

se altera la informacion

necesitan recibir energia constantemente

no es aconsejable almacenar informacion estatica

musica

videos

fotos

versiones de 3.5"

costo

ventajas

no les afecta la fragmentacion

es accesible directamente desde los chips

la info no esta distribuida en platos magneticos

rendimiento constante y sin deterioro cuando se llena

mejoran el tiempo promedio entre fallas (MTBF)

duran mas que los discos magneticos

no genera ruido ni vibraciones

son mas veloces

son mas resistentes

son mas chicos y livianos

caracteristicas

accede inmediatamente a la informacion por medio de coordenadas

no genera vibraciones, porque no tiene rotacion de platos

cintas magneticas

difícil que la info se pierda

duran muchisimo tiempo

economicas

mucha informacion secuencial

back up

centros de datos

bancos

discos extraibles (diskettes)

Disco Rigido

algoritmos de planificacion

tipos

llega solo hasta el ultimo cilindro solicitado

C-LOOK

se va a un extremo y vuelve sin leer

LOOK

se va a un extremo y vuelve leyendo

C-SCAN

va a un extremo y vuelve sin leer

SCAN

hace un barrido completo

se mueve de extremo a extremo

SSFT shortest seek time first

el tiempo de búsqueda mas corto primero

se atiende al que esta mas cerca primero

FCFS

se atiende al primero que llega

determinan cual es la situacion optima donde el cabezal se mueva menos veces segun una cola de solicitudes

movimientos de disco para acceder a la informacion

tiempo de acceso aleatorio /

tiempo de posicionamiento

tiempo que tarda el brazo en moverse de un cilindro a otro

tiempo de busqueda

+

latencia rotacional

estructura

tracks

sectores

cabezal de lectura/escritura

gira e intercambia posiciones del disco donde va a leer

brazo de lectura

plato

almacena informacion magnetizada

forman los cilindros