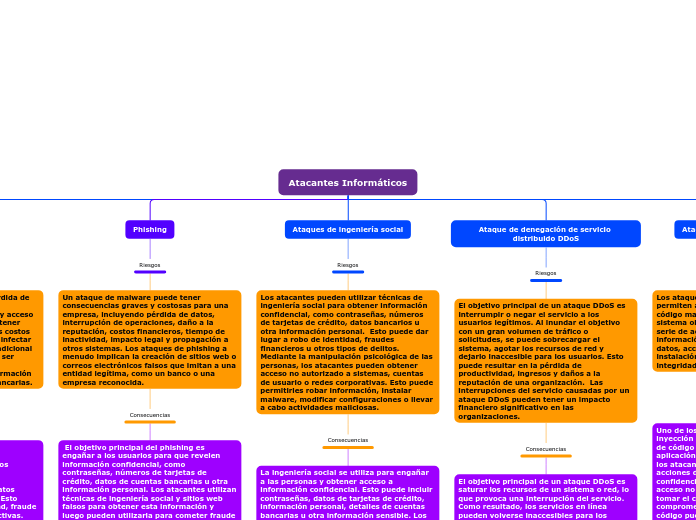

Atacantes Informáticos

Ataques de inyección de código

Los ataques de inyección de código permiten a los atacantes insertar y ejecutar código malicioso en una aplicación o sistema objetivo. Esto puede conducir a una serie de acciones indeseables, como robo de información confidencial, manipulación de datos, acceso no autorizado a sistemas, instalación de malware o compromiso de la integridad del sistema.

Uno de los objetivos de un ataque de inyección de código es permitir la ejecución de código malicioso en el sistema o aplicación objetivo. Esto puede permitir que los atacantes realicen una variedad de acciones dañinas, como robar información confidencial, modificar datos, obtener acceso no autorizado a sistemas o incluso tomar el control total del sistema comprometido. Los ataques de inyección de código pueden llevar al compromiso de datos confidenciales almacenados en sistemas o aplicaciones. Los atacantes pueden aprovechar la vulnerabilidad de inyección de código para acceder, modificar o robar información confidencial, como contraseñas, datos de tarjetas de crédito, información personal u otra información sensible.

Ataque de denegación de servicio distribuido DDoS

El objetivo principal de un ataque DDoS es interrumpir o negar el servicio a los usuarios legítimos. Al inundar el objetivo con un gran volumen de tráfico o solicitudes, se puede sobrecargar el sistema, agotar los recursos de red y dejarlo inaccesible para los usuarios. Esto puede resultar en la pérdida de productividad, ingresos y daños a la reputación de una organización. Las interrupciones del servicio causadas por un ataque DDoS pueden tener un impacto financiero significativo en las organizaciones.

El objetivo principal de un ataque DDoS es saturar los recursos de un sistema o red, lo que provoca una interrupción del servicio. Como resultado, los servicios en línea pueden volverse inaccesibles para los usuarios legítimos, lo que causa una pérdida de productividad, interrupción de operaciones comerciales y daño a la reputación de la organización afectada. Si una organización depende de servicios en línea para su funcionamiento o generación de ingresos, un ataque DDoS puede tener un impacto financiero significativo. La interrupción prolongada de los servicios puede resultar en la pérdida de ventas, transacciones o contratos, lo que conduce a una disminución de los ingresos y a posibles dificultades financieras.

Ataques de ingeniería social

Los atacantes pueden utilizar técnicas de ingeniería social para obtener información confidencial, como contraseñas, números de tarjetas de crédito, datos bancarios u otra información personal. Esto puede dar lugar a robo de identidad, fraudes financieros u otros tipos de delitos. Mediante la manipulación psicológica de las personas, los atacantes pueden obtener acceso no autorizado a sistemas, cuentas de usuario o redes corporativas. Esto puede permitirles robar información, instalar malware, modificar configuraciones o llevar a cabo actividades maliciosas.

La ingeniería social se utiliza para engañar a las personas y obtener acceso a información confidencial. Esto puede incluir contraseñas, datos de tarjetas de crédito, información personal, detalles de cuentas bancarias u otra información sensible. Los atacantes pueden utilizar esta información para cometer fraude financiero, robo de identidad, extorsión o realizar actividades delictivas. Mediante tácticas de ingeniería social, los atacantes pueden persuadir a los usuarios para que revelen credenciales de acceso o proporcionen acceso no autorizado a sistemas y redes. Esto les permite obtener control sobre los sistemas, comprometer la infraestructura de una organización y acceder a datos confidenciales o realizar acciones maliciosas.

Phishing

Un ataque de malware puede tener consecuencias graves y costosas para una empresa, incluyendo pérdida de datos, interrupción de operaciones, daño a la reputación, costos financieros, tiempo de inactividad, impacto legal y propagación a otros sistemas. Los ataques de phishing a menudo implican la creación de sitios web o correos electrónicos falsos que imitan a una entidad legítima, como un banco o una empresa reconocida.

El objetivo principal del phishing es engañar a los usuarios para que revelen información confidencial, como contraseñas, números de tarjetas de crédito, datos de cuentas bancarias u otra información personal. Los atacantes utilizan técnicas de ingeniería social y sitios web falsos para obtener esta información y luego pueden utilizarla para cometer fraude financiero, robo de identidad u otras actividades delictivas.

Malware

Riesgos

Los riesgos asociados, como la pérdida de datos sensibles, interrupción de operaciones, daño a la reputación y acceso no autorizado a sistemas, pueden tener consecuencias graves. Además, los costos de remediación y la posibilidad de infectar otros sistemas agregan una capa adicional de complejidad. El malware puede ser utilizado para realizar actividades fraudulentas, como el robo de información financiera o el acceso a cuentas bancarias.

Consecuencias

El malware puede comprometer la seguridad de los sistemas y redes infectadas. Puede proporcionar a los atacantes acceso no autorizado, permitiéndoles robar información confidencial, como contraseñas, datos bancarios o información personal. Esto puede conducir al robo de identidad, fraude financiero u otras actividades delictivas. Algunos tipos de malware, como los virus, los ransomware o los troyanos, pueden causar la pérdida o la corrupción de datos almacenados en los sistemas infectados.