a Felipe Hernandez 4 éve

657

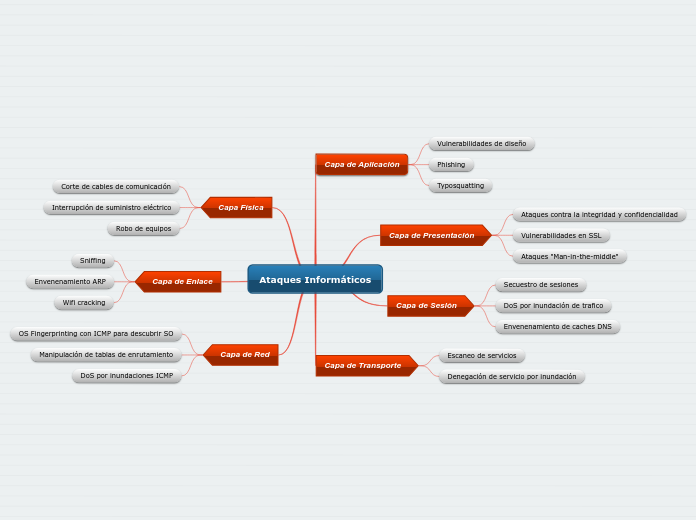

Ataques Informáticos

En el ámbito de la ciberseguridad, existen múltiples capas donde pueden ocurrir ataques, cada una con sus propias vulnerabilidades y amenazas características. En la capa de aplicación, el phishing y vulnerabilidades de diseño son comunes.