a Esmy Yamileth Pineda VIlleda 6 éve

202

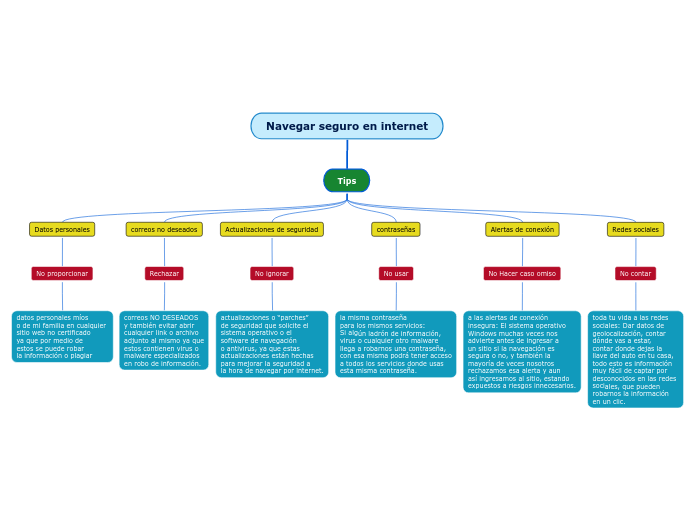

Sample Mind Map

A partir de los años 90, el crecimiento acelerado de las redes de ordenadores y los daños causados por el gusano Robert Morris en 1988 impulsaron esfuerzos conjuntos entre el ámbito comercial y académico para desarrollar soluciones de seguridad.