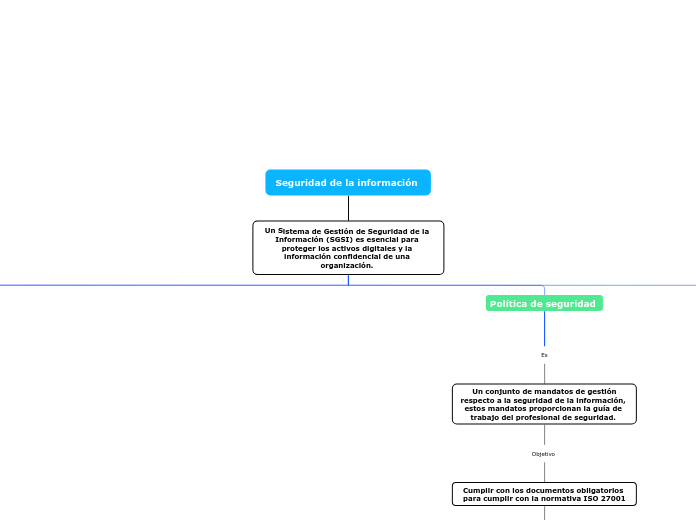

Seguridad de la información

Un Sistema de Gestión de Seguridad de la Información (SGSI) es esencial para proteger los activos digitales y la información confidencial de una organización.

Los ocho pasos del análisis de riesgo

Consiste en

En considerar todas las amenazas que podrían afectar de manera negativa los objetivos de una organización para hacer un análisis de riesgos e intentar reducirlos hasta un nivel aceptable.

Seleccionar un enfoque de mitigación

Determinar las opciones de tratamiento de los riesgos con base en los resultados del análisis.

Analizar riesgos

Se mide de forma cualitativa el grado en el que la organización es afectada por una amenaza y se calcula una puntuación para cada riesgo de cada activo de información.

Identificar riesgos

Formula

Riesgo = Amenaza (condición) + Impacto (consecuencia)

Se puede definir la probabilidad realista de ocurrencia de la amenaza, algo altamente recomendable.

Identificar escenarios de amenaza

Identificación de otras preocupaciones para la organización que están relacionadas con sus activos de información críticos y que no son visibles a primera vista.

Otra opción

De identificar condiciones de riesgo es a través de árboles de amenaza, que son estructuras lógicas para visualizar combinaciones de eventos.

Identificar áreas de preocupación

Se inicia el proceso del desarrollo de perfiles de riesgo para los activos de información, resultado de la combinación de la posibilidad de materialización de una amenaza (probabilidad) y sus consecuencias (impacto).

Identificar contenedores de activos de información

Donde se almacena esta información, ya que son los sitios en donde suelen llevarse a cabo los ataques contra los datos.

Tipos

Técnico, físico o humano.

Desarrollar un perfil de activos de información

Activos de información; es decir, los conocimientos o datos que tienen valor para la organización.

Se debe asignar un custodio a cada uno de estos activos de información.

Establecer criterios de medición del riesgo

Se trata de

La base para la evaluación, ya que sin esta actividad no se puede medir el grado en el que la organización se ve afectada.

Política de seguridad

Es

Un conjunto de mandatos de gestión respecto a la seguridad de la información, estos mandatos proporcionan la guía de trabajo del profesional de seguridad.

Cumplir con los documentos obligatorios para cumplir con la normativa ISO 27001

Reflejar los objetivos de seguridad de la compañía y establecer la estrategia de gestión acordada para asegurar la información, Declaras, a modo general, todas las medidas que pretendes tomar para resguardar tu información.

Pasos de la política de seguridad

Actualizar y revisar continuamente

Debe actualizarse cada año o cuando sucedan cambios, dentro la empresa, que ameriten revisarla. Algunos cambios importantes que pueden llevar a revisarla pueden ser migraciones de infraestructura, fusión o compra de la empresa.También debe actualizarse si ocurrieran cambios importantes en las secciones detalladas en esta política.

Comunicar la política a los empleados

Disponerla en un lugar conocido por todos, sea una intranet, Wiki o carpeta de Dropbox, e invitar a todos a leerla mediante un e-mail.

Definir las medidas de seguridad

Determinar las medidas de seguridad que tu empresa tomará y colocar sus lineamientos generales (o en lo que en la política se llama “Reglas de aplicación”).

Especificar la autoridad de emisión, revisión y publicación

El auditor necesitará saber qué autoridad emitió, revisó y publicó este documento. Generalmente lo realiza alguien de la alta gerencia o quien se haya designado como el responsable.

Genera

Un acta o minuta en la que se comunique a cada miembro del directorio o alta gerencia la emisión de esta política y solicitar su conformidad mediante un e-mail o su firma de puño y letra.

Definir los responsables

Detectar

Alguien de la alta gerencia (CEO, CTO, COO, etc.) o un CISO en caso de tener.

Otros responsables

Oficial de Seguridad de la Información: este oficial asesorará al responsable de la estrategia sobre cómo implementar la seguridad.

Responsable de la operatoria diaria: esto es para hacer que esta política se implemente.

Averigüar

Cómo ve la seguridad la dirección de la empresa.

Debe un profesional de seguridad cuyo trabajo es elaborar la política de seguridad debe asumir por tanto el rol de absorber y escribir lo que le transmite la dirección ejecutiva de la empresa.

Elementos que integran la seguridad de la información

Son

Disponibilidad

Implementar procesos de mantenimiento rápido de hardware y eliminar los conflictos de software priorizando los programas compatibles y utilizando una estructura tecnológica dirigida al mantenimiento de los datos.

Integridad

Es

El pilar de la seguridad de la información que se refiere al mantenimiento de la precisión y consistencia de los datos.

Garantiza

La veracidad de la información indicando que los datos no pueden alterarse sin autorización previa.

Reforzar medidas

Utilizar checksum

Implementar sistemas de verificación

Definir permisos para acceder a los archivos

Confidencialidad

Este pilar guarda relación con la privacidad de los datos abarcando, de este modo, las acciones que se emprenden con el objetivo de asegurar que la información confidencial y sigilosa permanezca protegida y no se robe mediante ciberataques, acciones de espionaje o cualquier otro delito informático.

Componentes clave de la estructura de un SGSI

La base de cualquier SGSI es una política de seguridad de la información sólida

Realiza

principios y objetivos generales de la seguridad de la información en la organización.

Análisis e interpretación de la seguridad de la información

consiste en

El equipo de operaciones de seguridad, formado por analistas, ingenieros y otros miembros de primera línea, es el que más usa los análisis de seguridad.

En primer lugar, la protegen de accesos no autorizados. Los análisis de seguridad también le permiten detectar e investigar las amenazas, así como responder ante ellas, antes de que afecten al sistema.

Mejora Continua

objetivo

Evolucionar y mejorar continuamente en respuesta a las cambiantes amenazas y necesidades de la organización.

Evaluación y Auditoría

Garantizar su eficacia y conformidad con los estándares.

Incluye

Auditorías internas y, en algunos casos, auditorías externas por terceros.

Medidas de Control de Seguridad

Objetivo

Proteger la información. Esto abarca desde controles técnicos como firewalls y encriptación hasta controles físicos y procedimientos operativos.

Procesos de Gestión de la Seguridad de la Información

Incluye

La gestión de incidentes, la gestión de cambios, la gestión de accesos, la concientización y formación en seguridad, y la evaluación continua del SGSI.

Planificación del SGSI

Busca

Llevar a cabo una planificación adecuada. Esto implica la identificación de activos críticos, amenazas, vulnerabilidades y evaluación de riesgos.