a Rosmelia Chura Huanca 8 hónapja

51

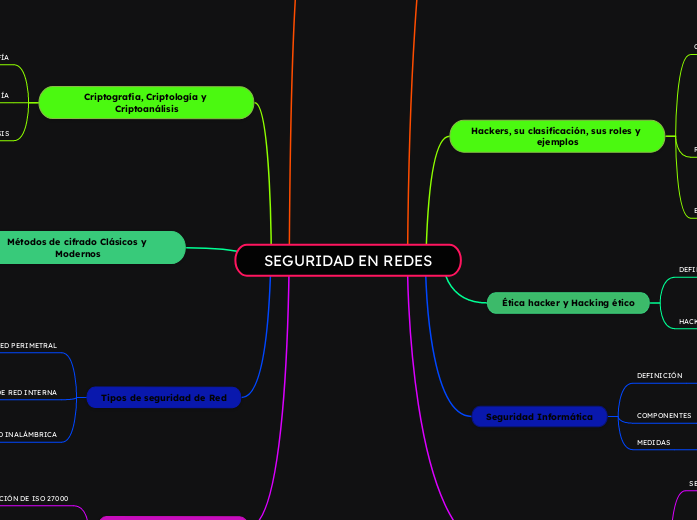

SEGURIDAD EN REDES

La seguridad en redes es un ámbito crucial que abarca varias disciplinas, incluyendo la criptografía, el criptoanálisis y la criptología. La criptografía se encarga de codificar y decodificar información para protegerla de accesos no autorizados, mientras que el criptoanálisis se centra en descifrar códigos sin conocer la clave de cifrado.