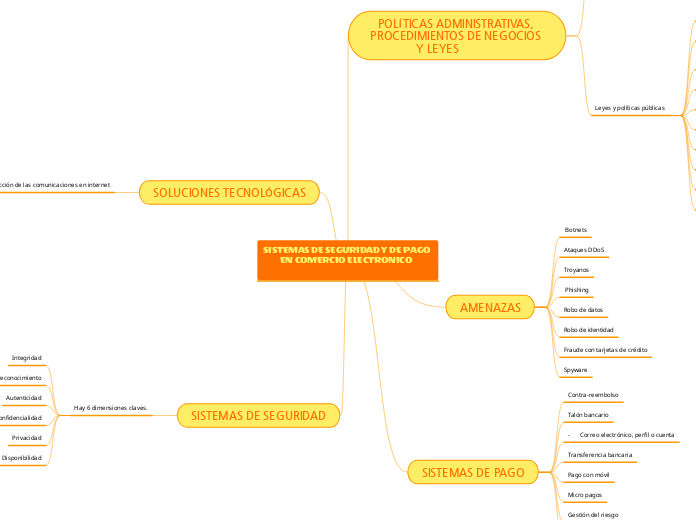

SISTEMAS DE SEGURIDAD Y DE PAGO EN COMERCIO ELECTRONICO

SISTEMAS DE SEGURIDAD

Hay 6 dimensiones claves.

Disponibilidad

Privacidad

Confidencialidad

Autenticidad

El no reconocimiento

Integridad

SOLUCIONES TECNOLÓGICAS

Protección de las comunicaciones en internet

Protección de servidores y clientes

Mejoras a la seguridad del sistema operativo

Software antivirus

Protección de las redes

Firewalls

servidores proxy

Envolturas digitales

Firma digital

Limitaciones a las soluciones de cifrado

Cifrado

Cifrado por sustitución

Cifrado de clave pública

Cifrado de clave pública por medio de firmas digitales

y resúmenes de hash

Cifrado por transposición

Cifrado por clave simétrica

Certificados digitales e infraestructura de clave pública (PKI)

Redes privadas virtuales (VPN)

SISTEMAS DE PAGO

Financiación online

Gestión del riesgo

Micro pagos

Pago con móvil

Transferencia bancaria

- Correo electrónico, perfil o cuenta

Talón bancario

Contra-reembolso

AMENAZAS

Spyware

Fraude con tarjetas de crédito

Robo de identidad

Robo de datos

Phishing

Troyanos

Ataques DDoS

Botnets

POLÍTICAS ADMINISTRATIVAS, PROCEDIMIENTOS DE NEGOCIOS Y LEYES

Leyes y políticas públicas

Ley de Seguridad del Territorio Nacional

Ley USA PATRIOT

Ley de Firmas Electrónicas en el Comercio Global y Nacional

Ley de Mejora a la Seguridad Informática

Ley de Seguridad Electrónica en el Ciberespacio

Ley de Modernización Financiera

Ley de Portabilidad y Responsabilidad de Seguros Médicos

Ley de Protección a la Infraestructura de la Información Nacional

Ley de Privacidad para las Comunicaciones Electrónicas

Ley de Abuso y Fraude Informáticos

Plan de seguridad: Políticas administrativas

Controles de acceso

Organización de seguridad

Plan de implementación

Política de seguridad

Valoración de los riesgos