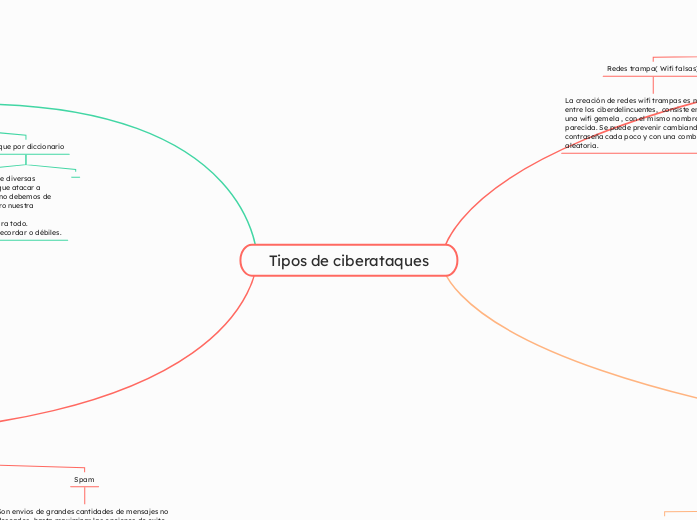

Tipos de ciberataques

Ataques por ingenieria social

Spam

Son envios de grandes cantidades de mensajes no deseados, hasta maximizar las opciones de exito del ataque. Para evitar esto, la unica manera es nunca utilizar nuestra cuenta de correo principal para registrarnos en ofertas o promociones.

Dumpster Diving

Obtiene informacion util sobre nosotros buscando en nuestra papelera, para encontrar dispositivos desechados y sacar toda la informacion que no haya sido borrada correctamente. La única manera de protegernos es mediante la eliminación segura de información.

Shoulder surfing

El ciberdelincuente obtiene información de usuarios concretos mirando por encima del hombro, para robar documentos, contactos o codigos de desbloqueo. Para protegernos de esto tendremos que evitar que terceras personas tengan la visión de nuestra actividad en sitios públicos

Bating

Pretende conseguir que conectemos nuestros equipos a un malware para robar nuestros datos y tomar control de nuestro equipo. Podemos evitar esto deberiamos de dejar de conectar dispositivos de almacenamiento externo que no conocemos, ademas de mantener nuestro sistema actualizado.

Phishing, Vishing y Smishing

Se envian mensajes suplantando una entidad legitima, como puede ser un banco. Para evitar esto deberiamos ser precavidos y leer el mensaje precavida y detenidamente para determinar errores gramaticales o cualquier otro error en el mensaje que nos haga detectar que no es verdadero.

Ataques a contraseñas

Ataque por diccionario

Los ciberdelincuentes se sirven de diversas técnicas y herramientas con las que atacar a nuestra credenciales. Que cosas no debemos de hacer para así no poner en peligro nuestra seguridad: · Utilizar la misma contraseña para todo. · Utilizar contraseñas fáciles de recordar o débiles.

Fuerza bruta

Esto consiste en adivinar nuestra contraseña a base de errores. Prueban diferentes conbinaciones basadas en nuestros datos personales hasta dar con la conbinacion correcta. Para evitar esto deberiamos empezar a mejorar la seguridad de nuestras cuentas usando contraseñas dificiles de adivinar.

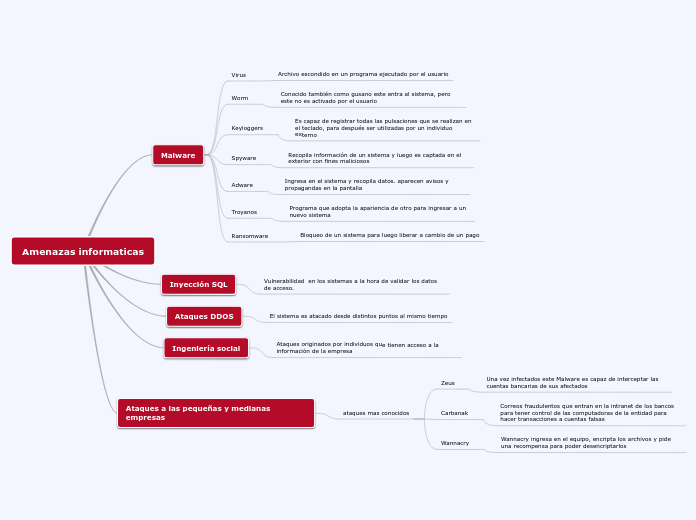

Ataques por malware

Apps maliciosas

Se hacen pasar por aplicaciones fiables y una vez instaladas no pedirán una serie de permisos de los que harán un uso fraudulento, con el objetivo de aprovecharse de esos permisos para robar información. Deberíamos de tener cuidado de que aplicaciones descargamos y como medida de seguridad deberíamos de cifrar nuestros dispositivos

Criptojacking

Los ciberdelincuentes usan nuestros dispositivos sin nuestro consentimiento para realizar una extracción de criptomonedas, con la intención de utilizar nuestros recursos para obtener un beneficio económico a base de las criptomonedas. La medida de protección que debemos llevar a cabo es la instalación de un antivirus

Rogueware

Es un software malicioso que simula ser un antivirus para conseguir que hagamos click en los enlaces que aparecen y descargar un tipo de malware. Para proteernos deberiamos tener un poco de sentido comun y confiar solo en herramientas de seguridad legilimas

Botnets

Es una red compuesta por diversos dispositivos infectados que pretenden controlar el mayor numero de dispositivos posibles para realizar sus actividades ilegales con el mayor exito posible. Tambien deberiamos protegernos de la misma manera que los anteriores

Rootkit

Usan herramientas para acceder de forma ilegal a un sistema para ocultar elementos del sistema que esten infectados para que no podamos encontrarlos. Para protegernos deberiamos hacer igual que con los ataques del tipo gusano

Gusano

Por medios de archivos y enlaces, ejecutan un sistema para modificar las caracteristicas de los dispositivos para realizar cambios en nuestro sistema sin nuestra autorizacion. Nos protegemos manteniendo activo y actualizando los programas de proteccion como el antivirus.

Troyanos

Se propaga por archivos adjuntos en correos electronicos o webs poco fiables, para controlar nuestro equipo y robar nuestros datos. Mantener el equipo actualizado y usar un antivirus, es suficiente para protegernos de estos ataques.

Ransomware

Toman el control de dispositivos para cifrar el acceso a nuestros archivos, pueden hacer eso mediante descargas de juegos o peliculas no legitimas. Tambien nos debemos proteger de estos ataques como con los troyanos

Stealers

Acceden a la informacion almacenada en nuestro equipo, para robar y compartir datos como contraseñas. Al igual que las anteriores nos protegemos de la misma forma que los troyanos.

keyloggers

Hacen un seguimiento de cada tecla que se pulsa en nuestro equipo sin nuestro permiso para interceptar las pulsaciones del teclado para acceder a datos sensibles. Nos protegemos de la misma manera que con los troyanos.

Backdoors

Se aprovecha de vulnerabilidades de nuestos sistemas o conexion para controlar el equipo poco a poco y robar informacion. Las medidas de proteccion son las mismas que para los troyanos.

Spyware

Se instala en nuestros equipos y recopila informacion para compartir con un usuario remoto. Deberiamos ingnorar los anuncios y ventanas emergentes y no hacer click en enlaces de un sitio poco fiable

Adware

Nos muestra anuncios no deseados de forma masiva, para recopilar informacion sobre nuestra actividad. Para protegernos es fundamental evitar la descarga de aplicaciones de sitios no oficiales.

Virus

Se diseña para copiarse y propagarse a todos los dispositivos que sean posibles para eliminar archivos almacenados en el equipo o dañar el sistema. Para evitar esto tenemos que mantener activas y actualizadas las herramientas de protección.

Ataques a las conexiones

Sniffing

Es una técnica que consiste en escuchar lo que ocurre dentro de una red, para robar paquetes de datos lanzados. Existen numerosas herramientas de protección que podemos usar para detectar y eliminar los sniffers de nuestro dispositivo

Man in the middle.

El atacante está situado entre nosotros y nuestro servidor, para interceptar o manipular mensajes o transferencias económicas. Para evitar esto debemos evitar conectarnos a redes públicas y deberíamos mantener nuestro dispositivo actualizado.

Escaneo de puertos

Se analizan los puertos automáticamenote, identifican cuáles están abiertas o cerradas para poder robar nuestra información como datos bancarios . La medida de protección que podemos tomar tienen que ver con el router que tiene el papel protagonista en este tipo de ciberataques.

Inyección SQL

Se insertan líneas de código SQL maliciosas en la aplicación obteniendo acceso a datos. Este tipo de ciberataques, los usuarios no stenermos ninguna forma de remediarlo ya que esto depende de la seguridad que tenga la página web.

Ataques DDoS

Atacan a un servidor web al mismo tiempo desde muchos equipos diferentes, para provocar la caída de la web. Las técnicas de protección para los usuarios son las actualizaciones de seguridad o tener un buen ancho de banda.

Ataques a Cookies

Es el robo o modificación de la información almacenada en la cookies que aceptamos. El objetivo de este ataque es robar nuestra identidad o credenciales y modificar nuestros datos. Nos podíamos proteger de varias formas, como pueden ser mantener actualizado nuestro navegador, eliminar datos de navegación como el historial o no guardar las contraseñas dentro del navegador.

Spoofing o suplantación

Consiste en el empleo de técnicas de hacking de forma maliciosa para suplantar nuestra identidad, la de una web. Se basa en tres partes : el ataque, la victima y el sistema el cual va a ser falsificado. Como protección, es fundamental que nos mantengamos alerta para así tener una navegación segura.

DNS spoofing

Aprovechándose de la vulnerabilidad de algunas medidas de protección, infectan y acceden a nuestro router, para modificar los DNS a los que intentamos acceder. Esto podemos solucionarlo si blindamos la seguridad del router.

Mail spoofing

Suplantan la dirección de correo de una persona o entidad, para conseguir información personal. Deberíamos de protegernos analizando con detalle el contenido.

Web spoofing

Consiste en la suplantación de una página web, para robar credenciales o datos personales. para protegernos debemos revisar con cuidado la URL para identificar cuáles son falsos y cuáles no.

Ip spoofing

Falsea su dirección ip con el objetivo de obtener acceso a redes para autenticar a los usuarios. La manera de protegerse de esto es llevar a cabo una filtración de direcciones ip.

Redes trampa( Wifi falsas)

La creación de redes wifi trampas es muy común entre los ciberdelincuentes, consiste en recrear una wifi gemela , con el mismo nombre y wifi parecida. Se puede prevenir cambiando la contraseña cada poco y con una combinación aleatoria.