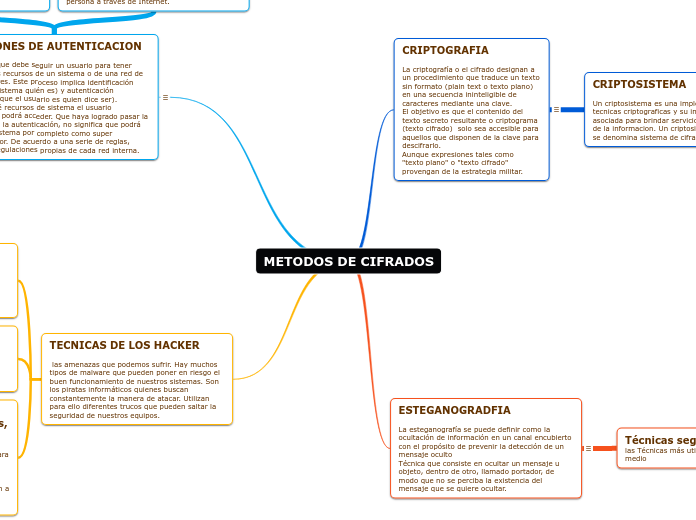

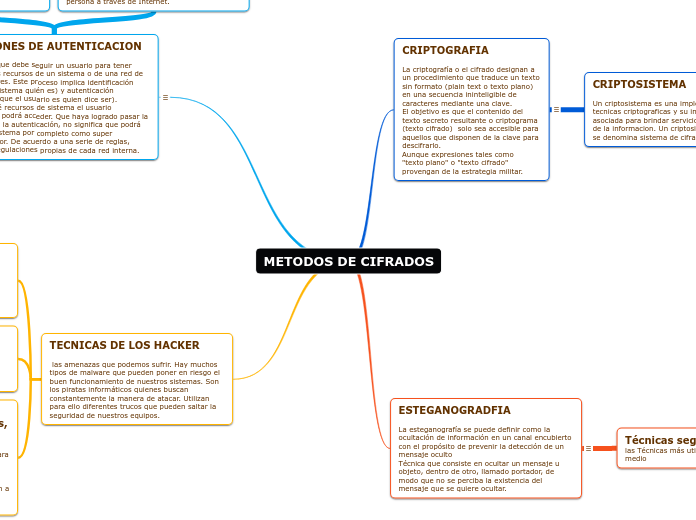

METODOS DE CIFRADOS

TECNICAS DE LOS HACKER

las amenazas que podemos sufrir. Hay muchos tipos de malware que pueden poner en riesgo el buen funcionamiento de nuestros sistemas. Son los piratas informáticos quienes buscan constantemente la manera de atacar. Utilizan para ello diferentes trucos que pueden saltar la seguridad de nuestros equipos.

Eavesdropping (Escuchando a escondidas, ataques pasivos)

Con un ataque pasivo, los sistemas informáticos y las redes se supervisan para que un pirata informático obtenga cierta información.

El objetivo no es causar daños a la computadora, sino recolectar información a medida que se transmita. También se lo conoce como sniffing o snooping

Keylogger

Nos cuelan un software malicioso que se denomina keylogger y tiene la función de registrar todas las pulsaciones de teclas que hagamos. Así podrían recopilar las claves y credenciales y acceder a nuestras cuentas.

Phishing

consiste en enviar un mensaje, un correo, a la víctima para captar su atención y robar las contraseñas y credenciales de acceso. Suelen utilizar mensajes de alerta, algún premio o cualquier cosa que realmente haga que el usuario entre en el enlace.

FUNCIONES DE AUTENTICACION

el proceso que debe seguir un usuario para tener acceso a los recursos de un sistema o de una red de computadores. Este proceso implica identificación (decirle al sistema quién es) y autenticación (demostrar que el usuario es quien dice ser).

define a qué recursos de sistema el usuario autenticado podrá acceder. Que haya logrado pasar la instancia de la autenticación, no significa que podrá utilizar el sistema por completo como super administrador. De acuerdo a una serie de reglas, normas y regulaciones propias de cada red interna.

La autenticación

es el proceso de identificar a los usuarios y garantizar que los mismos sean quienes dicen ser.

define a qué recursos de sistema el usuario autenticado podrá acceder. Que haya logrado pasar la instancia de la autenticación, no significa que podrá utilizar el sistema por completo como super administrador. De acuerdo a una serie de reglas, normas y regulaciones propias de cada red interna.

CERTIFICADO DIGITAL

El certificado digital

es un documento digital que incluye un conjunto de datos cuyo objetivo es identificar a una persona a través de Internet.

LA FIRMA DIGITAL

es el procedimiento criptográfico de firma que cumple con las siguientes características:

• Autenticación de origen: se puede reconocer a quien haya realizado la firma.

• No repudio: el firmante no puede negar que haya firmado digitalmente el documento.

• Integridad: se verifica que el documento no ha sido alterado tras ser firmado.

ESTEGANOGRADFIA

La esteganografía se puede definir como la ocultación de información en un canal encubierto con el propósito de prevenir la detección de un mensaje oculto

Técnica que consiste en ocultar un mensaje u objeto, dentro de otro, llamado portador, de modo que no se perciba la existencia del mensaje que se quiere ocultar.

La esteganografía

se puede definir como la ocultación de información en un canal encubierto con el propósito de prevenir la detección de un mensaje oculto

Técnica que consiste en ocultar un mensaje u objeto, dentro de otro, llamado portador, de modo que no se perciba la existencia del mensaje que se quiere ocultar.

Técnicas según el medio

las Técnicas más utilizadas según el tipo de medio

AUDIO

Cuando se oculta información dentro de archivos de audio, por lo general la técnica usada es low bit encoding (baja bit de codificación), que es similar a la LSB que suele emplearse en las imágenes. El problema con el low bit encoding es que en general es perceptible para el oído humano, por lo que es más bien un método arriesgado que alguien lo use si están tratando de ocultar información dentro de un archivo de audio.

VIDEO

En vídeo, suele utilizarse el método DCT (Discrete Cosine Transform). DCT funciona cambiando ligeramente cada una de las imágenes en el vídeo, solo de manera que no sea perceptible por el ojo humano. Para ser más precisos acerca de cómo funciona DCT, DCT altera los valores de ciertas partes de las imágenes, por lo general las redondea.

Por ejemplo, si parte de una imagen tiene un valor de 6,667, lo aproxima hasta 7.

IMAGEN

El método más utilizado es el LSB, puesto que para un computador un archivo de imagen es simplemente un archivo que muestra diferentes colores e intensidades de luz en diferentes áreas (píxeles). El formato de imagen más apropiado para ocultar información es el BMP (color de 24 bits), debido a que es el de mayor proporción (imagen no comprimida) y normalmente es de la más alta calidad. Eventualmente se prefiere optar por formatos BMP de 8 bits o bien otros tales como el GIF, por ser de menor tamaño.

TEXTO

El uso de esteganografía en los documentos de texto puede funcionar con solo añadir un espacio en blanco y las fichas a los extremos de las líneas de un documento. Este tipo de esteganografía es extremadamente eficaz, ya que el uso de los espacios en blanco y tabs no es visible para el ojo humano, al menos en la mayoría de los editores de texto, y se producen de forma natural en los documentos, por lo que en general es muy difícil que levante sospechas.

CRIPTOGRAFIA

La criptografía o el cifrado designan a un procedimiento que traduce un texto

sin formato (plain text o texto plano)

en una secuencia ininteligible de caracteres mediante una clave.

El objetivo es que el contenido del

texto secreto resultante o criptograma

(texto cifrado) solo sea accesible para

aquellos que disponen de la clave para descifrarlo.

Aunque expresiones tales como

"texto plano" o "texto cifrado"

provengan de la estrategia militar.

La criptografía:

La criptografía o el cifrado designan a un procedimiento que traduce un texto sin formato (plain text o texto plano) en una secuencia ininteligible de caracteres mediante una clave. El objetivo es que el contenido del texto secreto resultante o criptograma (texto cifrado) solo sea accesible para aquellos que disponen de la clave para descifrarlo. Aunque expresiones tales como "texto plano" o "texto cifrado" provengan de la estrategia militar, los métodos criptográficos pueden ser también aplicados a otro tipo de información electrónica como mensajes de voz, archivos de imagen o códigos de programación, además de a mensajes de texto.

CRIPTOSISTEMA

Un criptosistema es una implementacion de tecnicas criptograficas y su infraestructura asociada para brindar servicios de seguridad de la informacion. Un criptosistema tambien se denomina sistema de cifrado .

CLAVE PÚBLICO

Algoritmo de cifra cuyo funcionamiento no se considera información a proteger y es de general conocimiento.

CIFRADO DE FLUJO

Algoritmo de cifra que opera sobre el texto en claro símbolo a símbolo (sea éste un bit o un carácter), por contraste con el modo de operar del cifrado de bloque.

CLAVE SECRETO

Algoritmo de cifra cuyo funcionamiento interno es considerado por el fabricante o el usuario información a proteger.